Ghimob是卡巴斯基实验室于今年7月发现的一种新的Android银行木马,能够从112个金融应用程序中窃取数据。

卡巴斯基实验室(Kaspersky Lab)的网络安全研究人员在7月详细介绍了四个不同的巴西银行木马家族,称为Tetrade,它们针对的是巴西,拉丁美洲和欧洲的金融机构。

专家认为,这四个恶意软件家族分别是Guildma,Javali,Melcoz和Grandoreiro,这一切都是巴西的一家银行导致的,该集团正在发展针对海外银行用户的功能。

巴西的地下网络犯罪被公认为是开发和商业化运营银行木马的聚集地。

现在,卡巴斯基全球研究与分析团队(GReAT)的专家收集了进一步的证据,这些证据表明,Tetrade背后的恶意软件运营商(被称为Guildma)已经进一步发展了其策略,正在利用间谍软件攻击移动设备。

Ghimob旨在针对巴西、巴拉圭、秘鲁、葡萄牙、德国、安哥拉和莫桑比克等国家和地区的银行、金融科技公司、交易所和加密货币的金融应用程序。

“Ghimob就像是您身边一个相当专业的间谍:感染完成后,黑客可以远程访问受感染的设备,用受害者的智能手机完成诈骗交易,轻松避免机器的识别、金融机构采取的安全措施以及所有他们的反欺诈行为系统。”卡巴斯基发表的报告中如此写到。

Ghimob Trojan能够在受害者设备上的适当位置记录屏幕锁定图案,然后模仿图案以解锁设备。当攻击者必须执行交易时,他们可以将显示一个全屏覆盖的黑屏或是全屏打开某些网站,诱骗受害者只注意屏幕,同时使用后台运行的某金融应用程序执行交易。

专家注意到,Ghimob与Guildma共享C2基础架构,威胁者使用相同的TTP继续发送网络钓鱼电子邮件来传播恶意软件。这些邮件旨在诱使不知情的用户点击下载Ghimob APK安装程序的恶意URL。

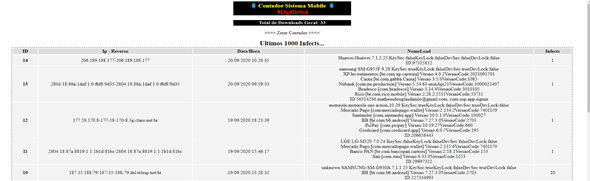

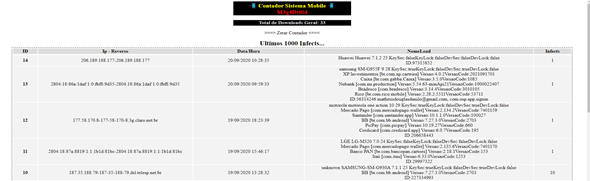

Ghimob控制面板

Ghimob的有趣之处还在于,它使用了受Cloudflare保护的后备C2,使用DGA和一些其他技巧隐藏了真正的C2。相比其他BRATA或Basbanke,Ghimob要先进得多,具有更加广泛的功能。

该木马支持与其他移动RAT病毒相似的常用功能,例如,通过隐藏应用程序抽屉中的图标来掩盖自己的存在,并滥用Android的可访问性功能。

“在监视Guildma Windows恶意软件活动时,我们发现了用于分发Windows box的ZIP文件和APK文件的恶意URL,它们均来自同一URL。如果点击恶意链接的用户代理是基于Android的浏览器,则下载的文件将是Ghimob APK安装程序。”他继续分析。

“如此分发的APK冒充流行app的安装程序,它们不在Google Play上,而是被托管在Guildma运营商注册的多个恶意域中。一旦安装在手机上,该应用程序将滥用可访问性功能模式来获得持久性,禁止手动卸载,允许银行木马捕获数据,操纵屏幕内容并为欺诈者提供完全的远程控制,这是一种非常典型的移动RAT。”

Ghimob是第一个准备针对全球其他许多国家的金融机构及其客户的巴西移动银行木马。

报告总结道:“特洛伊木马做好了充分准备,可以从许多国家和地区的金融机构、金融科技、交易所、加密货币交易所和金融机构的信用卡窃取凭证。”

“Ghimob是巴西第一家正在扩展的,并瞄准了其他国家金融机构及其客户的移动银行木马。特洛伊木马做好了充分准备,可以从许多国家和地区的金融机构、金融科技、交易所、加密货币交易所和金融机构的信用卡窃取凭证。”

本文翻译自:https://securityaffairs.co/wordpress/110671/cyber-crime/ghimob-banking-trojan.html若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh