30美元即可攻破英特尔SGX

星期二, 十一月 17, 2020

近日,伯明翰大学的研究人员制作了一个成本仅为30美元的设备来控制CPU电压,成功攻破了机密计算底层技术——Intel SGX(一种由英特尔处理器使用的安全功能)。

这项工作是2019年一个项目的延续,该项目中一个国际研究团队演示了如何使用软件欠压破坏英特尔的安全防护。这种称为“ Plundervolt”的攻击利用欠电压诱生故障并从英特尔的处理器安全飞地中恢复秘密信息。

2019年末,英特尔通过微代码和BIOS升级修复了这个软件导致欠压的漏洞。

但是现在,伯明翰大学研究团队制作的这个成本仅30美元的设备——称为VoltPillager,可以控制CPU的电压,从而绕过了Intel的漏洞修补解决方案。虽然这种攻击需要对计算机硬件进行物理访问,这对SGX飞地来说是一个现实的威胁,因为SGX安全飞地的初衷之一就是防御来自恶意运营商的访问。

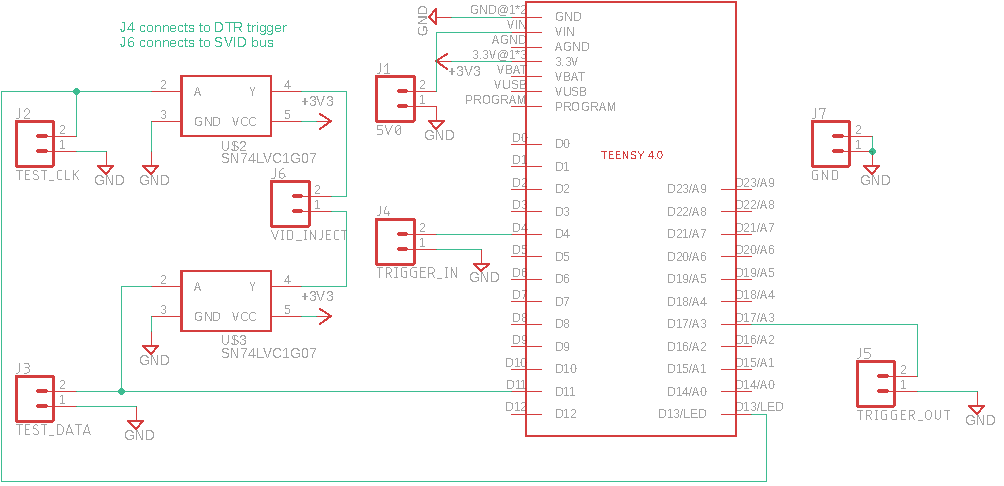

制作VoltPillager的物料清单为:

- Teensy 4.0开发板:22美元

- 总线驱动器/缓冲区*2:1美元

- SOT IC适配器*2:6美元,13美元

这项研究利用了这样一个事实,即CPU电压由一个单独的电压调节器芯片来控制。VoltPillager连接到该不受保护的接口并精确控制电压。研究表明,这种硬件欠电压可以实现与Plundervolt相同(甚至更多)的功能。

伯明翰大学计算机安全博士学位的学生Zitai Chen说:“这种弱点使攻击者(如果他们控制了硬件)可以破坏SGX安全性。也许现在是时候重新考虑SGX的威胁模型了。它真的可以抵御恶意内部人员或云提供商的攻击吗?”

参考资料

VoltPillage论文地址:

https://www.usenix.org/system/files/sec21summer_chen-zitai.pdf

VoltPillager项目地址:

https://github.com/zt-chen/voltpillager

如有侵权请联系:admin#unsafe.sh