360新品发布攻击欺骗防御系统 全新升级,三大突破筑就安全城墙

星期四, 十一月 26, 2020

一战期间, 受当时技术条件限制,英军很难利用常规手段发现德军水下活动的潜艇,于是便通过建造外型酷似商船的猎潜艇,诱使德军潜艇攻击,待其上浮收缴“战利品”时,再趁机将其击沉。这项“神秘之船”行动一经实施便成效显著,缔造了战争史上的一段佳话。

后来,这种诱导入侵者主动攻击的手段被沿用在险象迭生的网络安全领域中,攻击欺骗防御技术也就此诞生。近日,360攻击欺骗防御系统全新版本正式发布,通过打造更简易的部署维护,更精准的威胁溯源,以及更多样化的部署模式等功能优化,让政企多端用户在能够享受到高效使用体验的同时,也实现整体安全防护能力的越级提升。

全新升级,三大突破筑就安全城墙

数字化转型浪潮下,整个世界将架构在软件之上。放诸网络空间,网络攻击时刻都在发生。如果利用合适的工具及突破点,“攻城略地”往往就在瞬息之间。一个攻防双方抢拼资源、技术、知识的全新时代已经开启,看见威胁、及时止损,成为防守方亟待解决的第一道难关。

随着未来威胁情报等新资源和技术的接入,本次发布更新的360攻击欺骗防御系统实现了三大突破,将成为挡住各类威胁的一道坚实“城墙”。

首先,360攻击欺骗防御系统的部署维护更加容易,大幅节省了运营人员的时间成本。其不仅内置的蜜罐支持定制符合业务需求的服务标识、伪装数据等,支持真实的访问交互,系统也可自动分析推荐高度契合政企网络环境的部署方案,最大化发挥服务的欺骗仿真能力。同时,新版系统全面优化部署与运营环节,可简单、快速实现大面积覆盖政企网络,探针、告警的批量管理处置功能,可大量节约运营人员重复低效工作所花费的时间。

其次,360攻击欺骗防御系统的威胁溯源更加精准,提供了更全面的参考维度。攻击者在入侵虚假服务、触发蜜标时,新版系统除了能对自动化机器程序扫描和人为攻击行为进行区分,还能识别攻击特征、攻击IP以及攻击者社交账号信息等信息,结合360安全大脑强大的数据资源,实现对攻击者人物画像,攻击者定位等信息的深度追溯。并通过随时更新攻击者画像信息,生成攻击行为时间轴一览。利用原有溯源定位攻击者身份,系统甚至可以通过整合IP、设备等指纹、上传文件、行为等信息,迅速关联更多攻击者。

此外,360攻击欺骗防御系统的部署模式更加多样化,可全面满足政企用户的不同使用需求。360攻击欺骗防御服务支持本地化部署和SaaS订阅服务部署两种模式。其中,SaaS订阅服务采用360云服务器+用户本地安装探针模式,可打造物理机级别的云上管理服务。用户在无需额外购买设备的情况下,只需通过部署极其轻量的软件探针,即可极速构建内网安全体系。

未来已来,千锤百炼突破溯源瓶颈

事实上,在早期的网络安全领域,安全设备并未如现在这般百花齐放。360攻击欺骗防御系统在诞生初期,也只是一个小小的内网扫描监测工具。为了更精准地捕获内网扫描及横向渗透行为,360安全专家们不断深耕创新技术,以寻求崭新突破,一个简单的蜜罐工具就此成型。

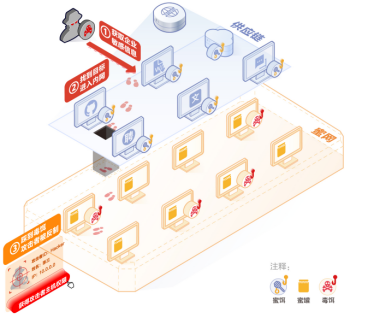

伴随自身安全能力的沉淀积累,与多年安全运营和实战攻防经验,360持续对系统的安全研发进行提升打磨,蜜罐探针的引入,让通过平台下发端口服务绑定策略成为现实;后端通过对应服务的docker容器,实现了部分蜜罐的高交互;最终,360攻击欺骗防御系统初见锋芒,可灵活配置的蜜罐、蜜饵、蜜标,帮助系统拥有了高超的诱捕力;多样的部署模式,可以满足各类网络的防御需求;对攻击者身份的多维度抓取,能够助力完成精准深度的威胁溯源。

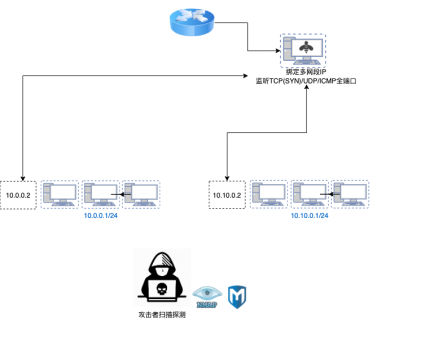

360攻击欺骗防御系统部署示意图

安全产品的诞生就是为了应对攻防实战,其能力的差距只在于谁更了解对手,谁更能预判对手的攻击意图与作战习惯。蜜罐正是对“未知攻,焉知防”这句话的最佳实践。2020年实战攻防演习期间,360攻击欺骗防御系统捷报频传,凭借优秀的攻击者诱捕能力,多次帮助防守企业成功溯源,夺回在外网丢失的分数。但在这里程碑式的一年中,360的安全专家们则有了更多思考:如何把溯源这条路走得更远?

“如今各类蜜罐的溯源能力很强,但或许再过两三年就不够看了。”

困境显而易见,随着人们安全意识的增强、法律法规的完善,浏览器软件也将逐渐优化,部分有利于防守方的溯源技术会日渐式微。举个例子,大多数蜜罐依赖社交网站无意中泄露的信息接口获取攻击方的社交信息,而Chrome浏览器从v80版本开始灰度推送的cookie策略阻止了第三方网站跨域获取社交网站的登陆状态,导致了这种方式的逐渐失效。

这是否意味着蜜罐未来能够捕获到的攻击者信息将越来越少?并非如此,我们不仅要挤出海绵里的最后几滴水,还要寻找新的水源。

由此,在网络攻防实战化日益显著的今天,360攻击欺骗防御系统全新升级而来,凭借针对企业、政府、国家等多样用户需求,在技术实现、安全服务等多方面不断创新,一举突破了威胁溯源技术的天花板,描绘出了崭新的大安全蓝图。

如有侵权请联系:admin#unsafe.sh