0x00

记录一次授权渗透失败的getshell,虽然最后还是没能成功的getshell,但是渗透过程中脚本工具的使用以及使用习惯,绕waf方法还是值得和大家分享

0x01

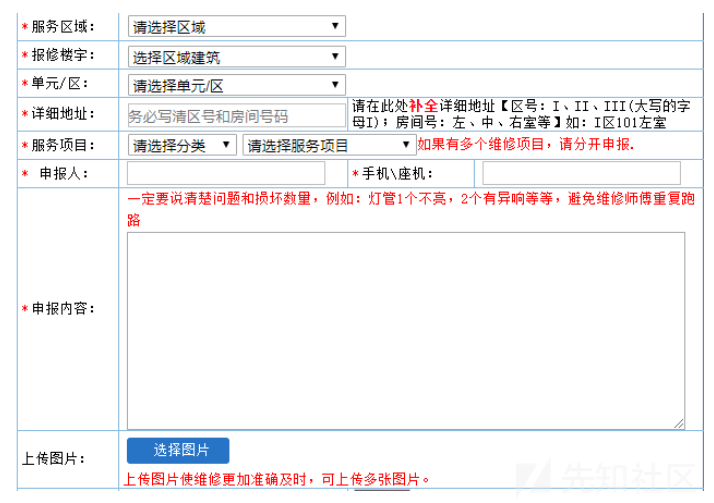

摸进分站,功能是提供保修服务,有文件上传点,看插件得出:脚本语言是php web服务器是IIS7.5(存在解析漏洞

插件名为:wappalyzer Google插件商店下载,查看网站的信息比较方便

内心os:存在上传点,还是7.5的 ,感觉有戏呀!!

0x02

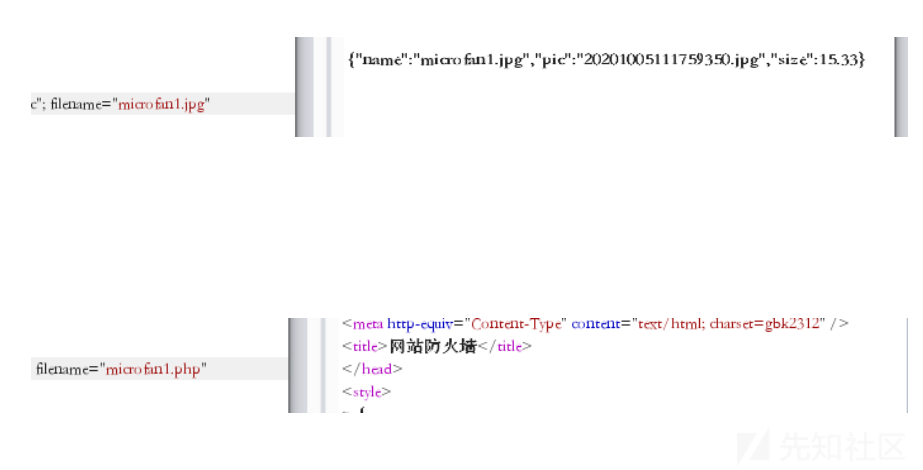

选一张php的图片码,传上去 burp抓包 尝试后缀 .jpg .php 分别如图

上传 .jpg 成功返回路径,能正常访问到

上传.php,可恶,被waf拦截

0x03

使用工具wafw00f检测waf类型

wafw00f下载链接:https://github.com/EnableSecurity/wafw00f

wafw00f 安装使用文章https://blog.csdn.net/memery_key/article/details/106364834

个人习惯写一个bat脚本放在用户目录下面,通过命令行直接使用工具 或者进入工具文件夹以及提供用法,提示省去找用法以及找工具的时间,比较方便,安利一下

经过wafw00f的检测,得知了是安全狗

0x04

安全狗的绕过,常有下列三种方法

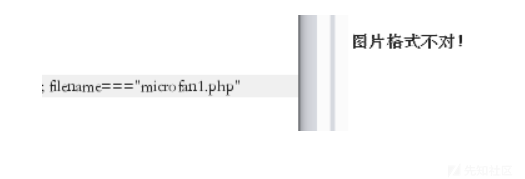

a). ===绕过

Content-Disposition : from-data; name="upload" ; filename==="microfan.php"

b). 去除""绕过

Content-Disposition : from-data; name="upload" ; filename=microfan.php

c). 少"绕过

Content-Disposition : from-data; name="upload" ; filename="microfan.php

我尝试了三种,第一种 ===绕过 ,成功绕过了

可是,返回的不是我心爱的地址,而是——图片格式不对

之后分辨尝试了 php345 ,phtml ,phtm 都不行,可见后端是白名单,果断放弃了

最后尝试使用IIS7.5 存在的解析漏洞,已经被修复了,最终以失败告终

总结

最后还是没能拿到shell,但是渗透过程中的插件与检测waf的工具,以及个人使用工具的习惯想分享一下;失败是成功他妈,遇见白名单就果断放弃,next~

如有侵权请联系:admin#unsafe.sh