2020年APT威胁八大趋势

星期五, 十二月 4, 2020

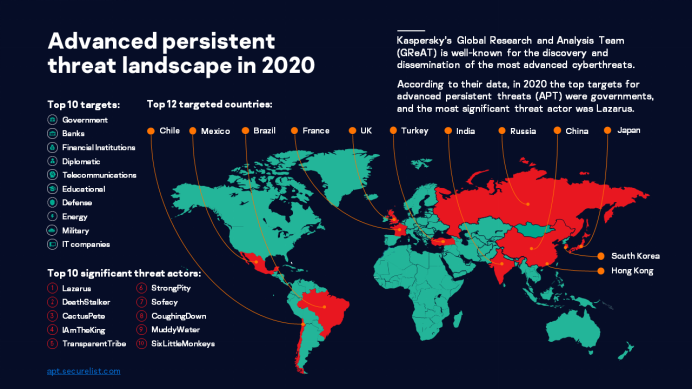

近日,卡巴斯基在其安全博客Securelist上发布了2020年APT威胁全景图,并在2020年现状基础上,给出了对2021年APT网络安全威胁的八大趋势预测。

一、APT组织从网络罪犯那里购买初始网络访问权限

去年,我们观察到许多使用通用恶意软件(例如Trickbot)的针对性勒索软件攻击,从而在目标网络中立足。我们还观察到有针对性的勒索软件攻击与成熟的地下网络(如Genesis)之间的联系,后者通常是被盗凭证的交易场所。2021年,APT组织在实施攻击时将延续这一做法,因此,企业也应更加关注通用恶意软件的防范,并在每台受感染的计算机上执行基本的事件响应活动,以防止通用恶意软件(所窃取的凭据)被用于部署复杂攻击。

二、越来越多的国家将法律起诉作为其网络战略的一部分

几年前,我们预测政府将诉诸“点名和羞辱”的方法来引起对敌对APT团体活动的关注。在过去的12个月中,我们已经看到了几起案例。美国网络司令部的“持久参与”战略将在2021年开始展现成效,并引起其他国家的仿效,尤其是对美国指控的“针锋相对”的报复。所谓“持续参与”,意味着有关部门会经常公开对手的工具和活动的报告。美国网络司令部认为,网络空间的战争本质有很大不同,需要与敌方始终保持接触以破坏其作战。方法之一是向威胁情报界提供威胁指标来引导调查,通过情报解密来发动和指引民间的安全机构。

被政府情报机构公开“焚烧”的工具对于攻击者而言,将变得难以使用,并且有可能暴露之前的隐蔽攻击。面对这种新威胁,攻击者在规划攻击时必须要在其风险/收益计算中考虑额外的费用(工具泄露或者暴露的可能性增加)。

公开APT组织的工具集并不是什么新鲜事,Shadow Brokers的武器库连续泄漏就是一个典型的例子。但是,这是第一次通过国家机构以官方身份进行。虽然还无法量化威慑的影响力,但2021年,更多的国家将采用这一战略。首先,传统上与美国结盟的国家可能会开始复制这一做法,然后被披露工具的APT组织采用类似的做法进行报复。

三、更多硅谷公司将对零日漏洞经纪人采取行动

直到最近,零日漏洞经纪人都在兜售价值不菲的知名科技公司的产品漏洞。微软、Google、Facebook等大公司对此类交易似乎也没有给与太多关注。但是,在过去一年左右的时间里,有一些高调的名人账户(包括Jeff Bezos和Jamal Khashoggi)被攻击者使用WhatsApp漏洞入侵。2019年10月,WhatsApp提起诉讼,指控总部位于以色列的NSO Group利用了其软件中的漏洞,NSO出售的技术被用来针对20个不同国家/地区的1,400多名客户,其中包括人权活动家、记者和其他人。一名美国法官裁定诉讼可以立案,该案的结果可能会产生深远的影响,可能导致其他公司对经营零日漏洞的公司提起法律诉讼。我们认为,日益增加的公众压力以及声誉受损的风险,可能会导致其他公司效仿WhatsApp的做法,对零日漏洞经纪人采取行动。

四、针对网络设备的针对性攻击增加

随着企业网络安全水平的日益提高,攻击者开始更加关注利用VPN网关等网络设备中的漏洞。事实上随着新冠疫情的肆虐这种趋势已经开始。远程办公意味着公司更加依赖VPN,这开辟了另一个潜在的攻击媒介,通过现实世界中的社会工程方法(例如“虚假”)获取用户凭据获得对企业VPN的访问。在某些情况下,这可能使攻击者甚至可以完成间谍活动目标,而无需在受害企业的内网中部署恶意软件。

五、5G漏洞浮出水面

5G今年吸引了很多关注,尤其是美国对盟友施加了很大的压力,以阻止它们购买华为产品。在许多国家/地区,人们甚至散布5G的健康风险传言。总之,全球对5G安全的关注意味着,无论是公共还是私人研究人员,都在研究华为和其他公司的产品,试图发现实施问题或者加密漏洞甚至后门。任何此类缺陷肯定会引起媒体的广泛关注。随着5G使用率的提高,以及更多设备依赖于5G提供的连接性,攻击者将更有动力寻找可以利用的漏洞。

六、勒索软件进化

多年来,我们已经看到勒索软件团伙的策略持续在变化和完善。最为明显的是,攻击已从分发给大量潜在受害者的随机、推测性攻击演变为针对性更强的攻击,根据受害者的支付能力,对加密数据的依赖以及攻击的广泛影响,精心选择受害者,力求从单个受害者身上一次性斩获高额赎金。

我们还看到,勒索软件团伙为了提高威胁力度和成功率,还会以泄露数据作为要挟。随着勒索软件帮派寻求最大的投资回报率,这一趋势可能会进一步发展。

勒索软件问题已变得十分普遍,以至美国外国资产管理办公室(OFAC)向遭受勒索软件攻击的企业发布了法令,指出支付勒索赎金可能违反国际制裁规定。

今年,Maze和Sodinokibi团伙率先提出了一种“联盟”模式,涉及勒索软件团体之间的合作。尽管如此,勒索软件生态系统仍然非常多样化。将来,我们可能会看到一些主要的勒索软件团伙的活动将更加聚焦,并获得类似APT的攻击能力。但是,在不久的将来,较小的勒索软件团伙仍将继续采用既定的方法,依靠僵尸网络“带货”和采购第三方勒索软件。

七、更具破坏性的攻击

数字化的触角正在快速蔓延到我们生活的每个脚落,人们面临的攻击面也是与日俱增,同时攻击的破坏性也将远远超出我们对传统网络攻击的认知。针对关键基础设施的定向,精心策划的攻击,也很有可能造成附带伤害,例如针对教育机构、超市、邮政、公共交通等领域的勒索软件攻击产生的副作用。

八、攻击者将继续利用COVID-19大流行

COVID-19彻底颠覆了世界,影响了我们生活的几乎每个方面。各种各样的攻击者迅速抓住机会,充分利用了人们对这一话题的浓厚兴趣,其中包括APT团伙。如前所述,这并不意味着攻击者的TTP发生了变化。作为一个持久的关注话题,新冠疫情相关信息可以用作社会工程学的诱饵。2021年大流行将继续影响我们的生活一段时间,攻击者也将继续利用这一点在目标系统中立足,同时新冠疫苗本身也是APT的热门目标。在过去的六个月中,已经有不少针对COVID-19研究中心的APT活动报告。英国国家网络安全中心(NCSC)表示,APT29(又名公爵和舒适熊)针对COVID-19疫苗开发窃取信息。只要新冠疫情没有结束,疫苗将始终是APT的战略利益目标。

参考资料

卡巴斯基2020年ATP预测报告:

https://media.kasperskycontenthub.com/wp-content/uploads/sites/43/2019/11/20151759/KSB2019_APT-predictions-2020_web.pdf

如有侵权请联系:admin#unsafe.sh