打响WannaRen勒索疫情“反击战”,360安全大脑揭秘攻击全链路

星期一, 十二月 7, 2020

日前,360安全大脑全网独家截杀WannaRen 幕后元凶“匿影”僵尸网络的新一轮攻击活动,以全维度主动预警式安全防御,起底“匿影”僵尸网络威胁,护航党政军企多端用户网络安全。

案例分析

11月23日早,刚进入工作状态的安全专家小刘,接到了一封来自“360安全大脑——主防威胁监测平台”的告警通知,这封告警通知显示,老对手“匿影”僵尸网络又开始新一轮行动了。而这封看似寻常的告警通知,已经包含了“匿影”僵尸网络整个攻击过程的完整脉络。

360安全大脑利用全网主动防御探针监测到可疑攻击后,第一时间对攻击相关威胁情报进行全网大数据聚合分析,智能比对精准提取攻击代码差异,并生成全维度高精准性分析结果,呈现威胁信息的同时,并为分析人员提供新一轮攻击预警信息。

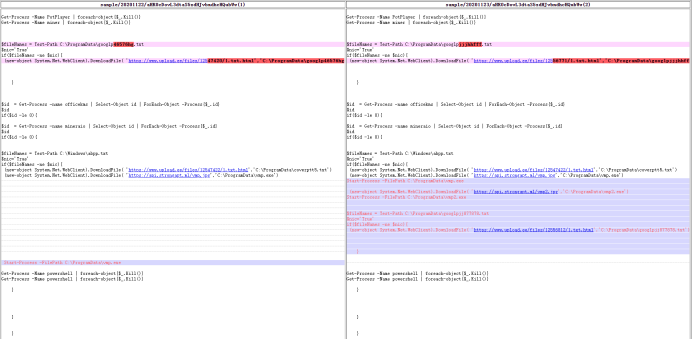

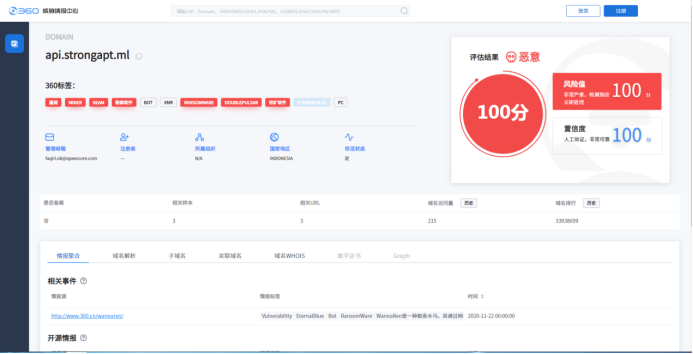

呈现在安全专家小刘面前的,正是一幅攻击代码差异图像,它清晰地展示了“匿影”僵尸网络11月22日的攻击代码与11月23日的攻击代码之间的差异。基于可视化图像,小刘发现在这次“匿影”僵尸网络更新中,攻击者下线了之前vmp.exe的投放,并改从hxxps://api.strongapt.ml/vmp2.jpg投递vmp2.exe病毒运行。为了确定“匿影”僵尸网络是否有较大动作,小刘将目光转向“360安全大脑——主防威胁可视化平台”。

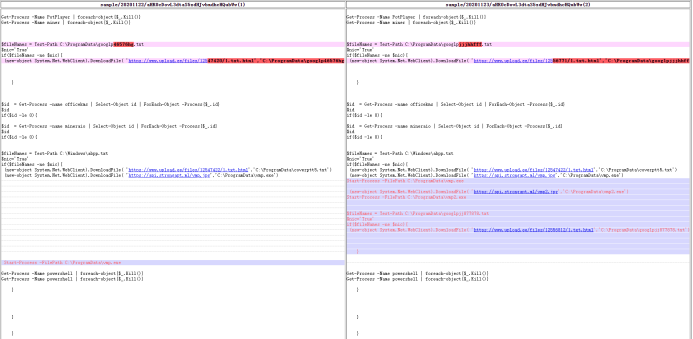

“主防威胁可视化平台”对每日新出现的威胁事件进行聚合与可视化展示,该平台可实时展示流行僵尸网络的攻击态势,“匿影”僵尸网络就是监控目标之一。平台监控了“匿影”僵尸网络的攻击趋势、相关网络与终端维度威胁情报的数量以及生命周期,通过上述数据,小刘清楚地了解到“匿影”僵尸网络的方方面面,并以此进行相应的研判和分析。

对“匿影”僵尸网络的攻击趋势以及相关威胁情报进行分析后,小刘判断“匿影”僵尸网络近期极可能有新动作,但目前还处于布局阶段,遂决定继续观察,等待其下一步行动。

多封告警洞悉“匿影”家族“车轮战”

11月24日早,又一封告警通知出现在了小刘面前。

和上一封告警通知相比,内容仿佛“两级反转”,下载运行vmp2.exe的代码消失不见,老版本中的vmp.exe又回归视野中。事出反常必有妖,小刘意识到这可能是攻击者的一些测试行为。小刘再次决定用“主防威胁可视化平台”探个究竟。

因为除了优秀的可视化能力,“主防威胁可视化平台”还会对每天出现的新威胁进行家族归类,并输出配套辅助信息以方便分析人员分析。此时,小刘开始检查“匿影”一周以来攻击活动的细节。

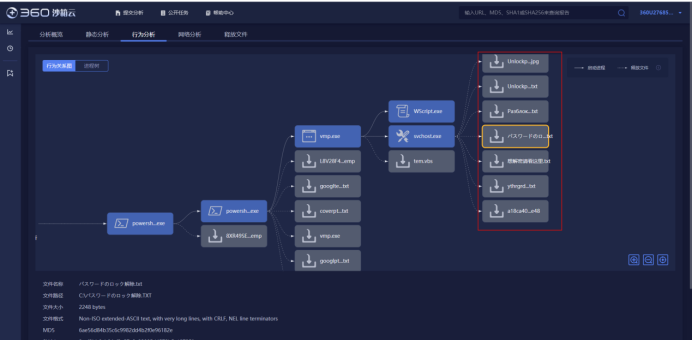

展示在小刘面前的,是这一周“匿影”僵尸网络的攻击细节,从相关威胁情报、威胁关键词、威胁描述、沙箱结果到攻击链路图,无不囊括其中。在对这一周的威胁进行检索之后,小刘发现了隐藏在背后的秘密——继上一次WannaRen勒索病毒之后,“匿影”僵尸网络再一次投递勒索病毒。而告诉他这一结果的,正是360沙箱云。

360安全大脑主防威胁监测平台会将发现的攻击行为,自动投递360沙箱云,以进行攻击行为分析,这也大大加快了对攻击事件和病毒木马的分析速度。

小刘从360沙箱云看到的攻击链路图,清晰地展示了“匿影”僵尸网络存在文件加密相关的动作以及勒索信息的释放,并告诉小刘这可能是一起勒索攻击。

也就是说,WannaRen勒索病毒事件可能卷土重来。

打响勒索疫情“反击战”360安全大脑释放截杀解密

此时,安全专家小刘已进入战备状态,他通知同事注意关注勒索病毒反馈情况,同时检查360安全终端防御情况,并将相关情报信息推送到360情报云。

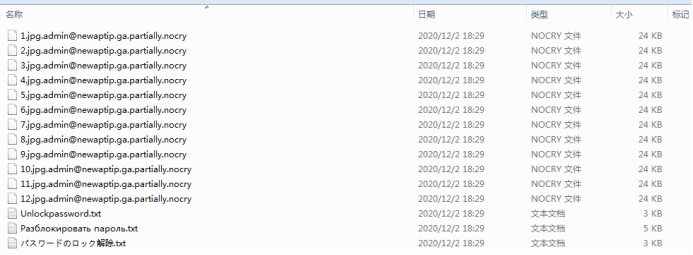

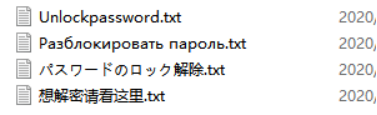

11月24日下午,第一例反馈到来。虽然加密文件的后缀不再是WannaRen,而是nocry,但从受害环境看,攻击者就是“匿影”僵尸网络。此时,360解密大师已在紧锣密鼓地开展解密分析工作。

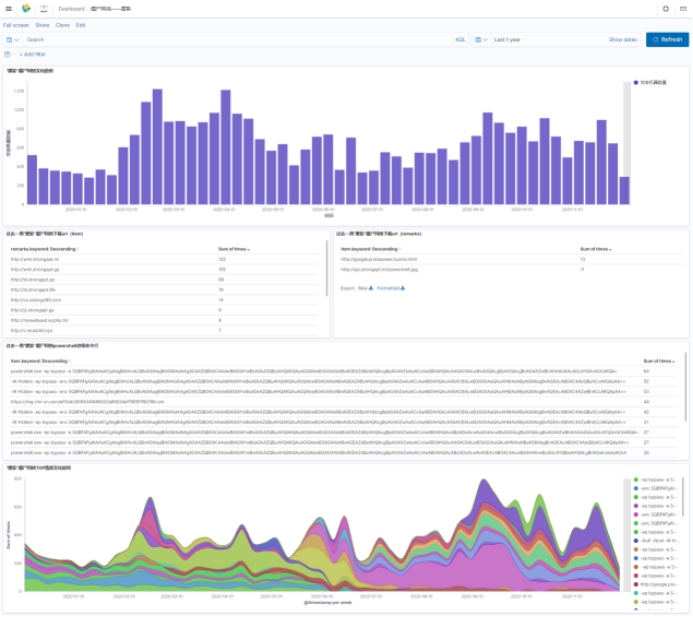

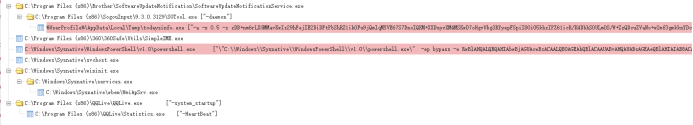

同一时间,小刘开始通过“360安全大脑——攻击链路图”对“匿影”僵尸网络攻击目标进行深入排查。

“360安全大脑——攻击链路图”清晰地展示攻击是如何发生、发展,以及攻击到哪一步时被360安全终端阻断,并以分析人员熟悉的进程树风格展示攻击全景。很快,小刘对所有被攻击的机器完成检查,没有发现一台机器被攻破。

此时,360解密大师已成功发现勒索病毒中的算法缺陷,并开发出针对该勒索病毒的解密支持,顺利为部分未使用360产品但中招勒索病毒的用户恢复文件。

至此,“匿影”僵尸网络攻击事件暂告一段落。

此次CryptoJoker(WannaRene二代)勒索病毒使用nocry后缀,且主要通过WannaRen投递渠道——“匿影”僵尸网络进行投递,该僵尸网络近年来持续活跃,感染设备基数较大,危害严重。一直以来“匿影”家族主要通过“永恒之蓝”漏洞,攻击目标计算机,并在其中植入挖矿木马,借“肉鸡”挖取PASC币、门罗币等加密数字货币,以此牟利发家。

此次“匿影”下发的勒索病毒在一周时间内更新了多次,我们选择了其中一个持续时间较长的版本为大家介绍。

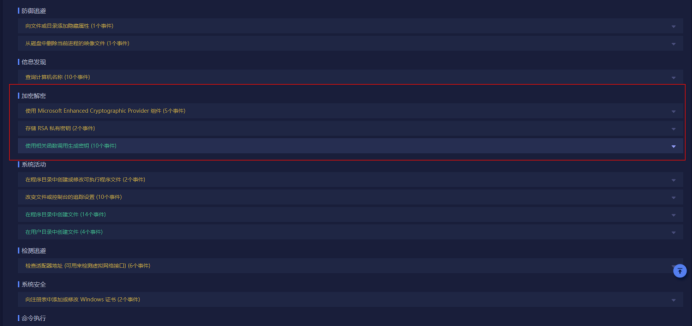

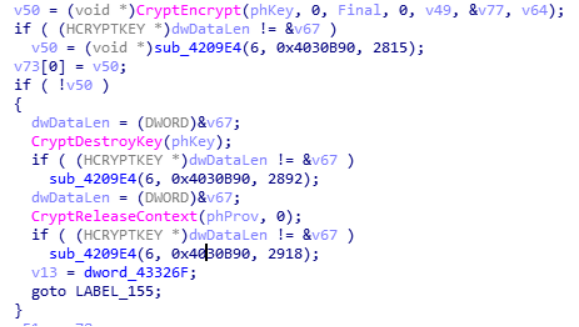

首先攻击者通过脚本下载勒索病毒文件到ProgramData目录并运行勒索病毒,之后病毒loader程序开始通过内存加载shellcode方式执行,其中伪装成jpg图片的文件才是真正的勒索程序。

最后病毒会将代码注入到cmd.exe,calc.exe和svchost.exe宿主进程中,并开始加密过程。

除此之外,匿影还会下发窃取“数字货币”和个人隐私信息的攻击代码,利用everything.exe扫描本地文件,通过匹配特定文件名,找到本地账户虚拟货币相关文件,之后利用curl工具上传到其网盘之中。

从360安全大脑监测数据来看,近期该勒索病毒正在全网流窜,且除个人用户外,已有医疗等企业级用户不幸中招。万幸的是,在360安全大脑的极智赋能下,360解密大师已为帮助该医疗机构成功恢复加密文件,为表谢意该医疗机构特别发来感谢信。

如有侵权请联系:admin#unsafe.sh