昨天安逸的吹水群突然火爆了起来,消息99+ ,大体浏览的一下,有个伙计搞到了一个站,在群里一发,那场面,锣鼓喧天,鞭炮齐鸣,红旗招展,人山人海。

我定睛一看,这特么不是漏点了吗?

正好手头没事,我也来搞一下

xx.xx.xx.xx知道了ip简单收集一下信息

老外的站,就开了80,443 两个端口,没什么价值。

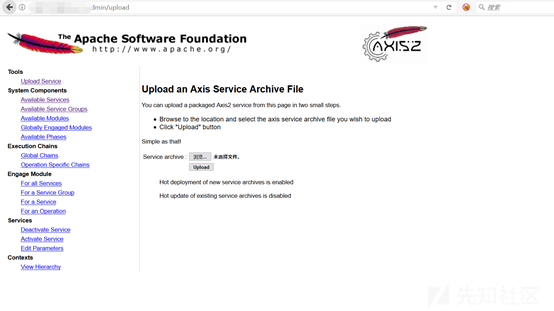

打开网站映入眼帘的是。。。。。。

哟,老相识啊,这玩意大家都知道。。。弱口令-->部署shell

果然不出所料

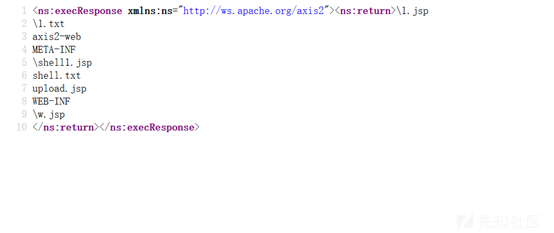

这里先不着急部署包,群里的伙计已经搞到shell了,我就不用画蛇添足了,直接偷家

就是这个了,话说这个马的功能还挺多的支持上传下载

但是好久没用都忘记怎么使用了

没啥好说的直接开干

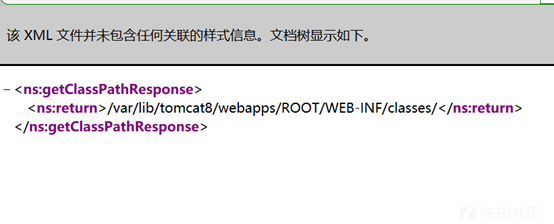

绝对路径

/var/lib/tomcat8/webapps/ROOT/WEB-INF/classes/

可以看到第三条 这个包里边自带一个shell,可以直接获得

没有任何问题,访问一下,空白页面就ok了

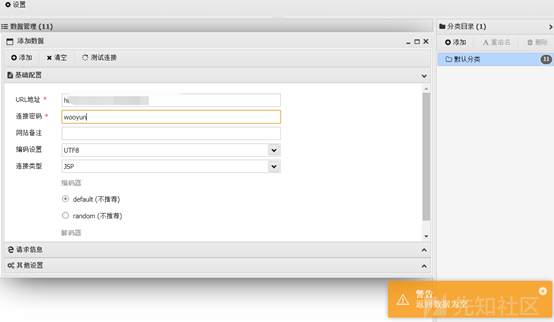

直接掏出蚁剑连接

不要问我密码哪里来的,问就是把文件下载解压。。。。。。

连接不上??难道密码改过了,卧槽 ,这年轻人不讲武德!

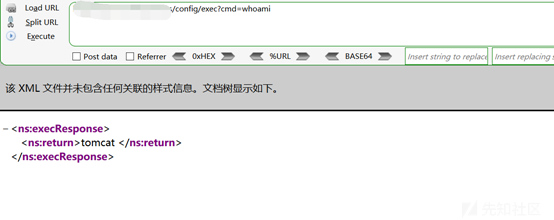

目前是tomcat权限,感觉这个部署的包有问题执行命令总是失败,以前没遇到这种问题

查看文件不行,echo也不行

没办法了只能自己上传一个包

部署完了写入可用接收数据的文件,再写入小马,但是写入的时候,文件名的前面总是自动加一个反斜杠

导致文件无法访问

看来这种方式不行

那就直接写能上传的小马试试吧

中间试过了各种大马小马 都不解析 难受。。。。。(这个站有毒吧)

最终找了个一句话马,虽然报错,但是不妨碍连接

拿到shell 搜集一下信息,下一步准备提权

通过简单的查看,是个Amazon主机,没有gcc,不能访问外网

手头没有合适版本的机器,没办法编译

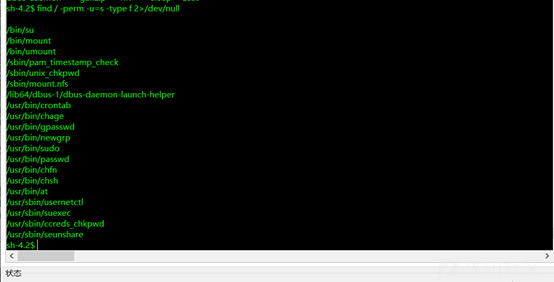

试试能不能SUID提权

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000-print2>/dev/null

find / -user root -perm -4000-exec ls -ldb {} \;

奈何没有可用的功能

再看看crontab有没有可利用的

bash-4.2$ ls -l /etc/cron*

-rw------- 1 root root 0 Sep 28 2016 /etc/cron.deny

-rw-r--r-- 1 root root 457 Jan 6 2012 /etc/crontab

/etc/cron.d:

total 20

-rw-r--r-- 1 root root 113 Sep 28 2016 0hourly

-rw-r--r-- 1 root root 155 Nov 2 2017 awslogs

-rw-r--r-- 1 root root 303 Oct 22 10:55 publishlogs

-rw-r--r-- 1 root root 108 Sep 18 2014 raid-check

-rw-r--r-- 1 root root 176 Oct 31 2014 update-motd

/etc/cron.daily:

total 12

-rwx------ 1 root root 180 Jul 9 2003 logrotate

-rwxr-xr-x 1 root root 618 Aug 28 2014 man-db.cron

-rwxr-xr-x 1 root root 365 Jan 5 2012 tmpwatch

/etc/cron.hourly:

total 16

-rwxr-xr-x 1 root root 409 Sep 28 2016 0anacron

-rwxr-xr-x 1 root root 147 Oct 22 10:57 cron.logrotate.elasticbeanstalk.awslogs.conf

-rwxr-xr-x 1 root root 145 Oct 22 10:57 cron.logrotate.elasticbeanstalk.httpd.conf

-rwxr-xr-x 1 root root 147 Oct 22 10:57 cron.logrotate.elasticbeanstalk.tomcat8.conf

/etc/cron.monthly:

total 0

/etc/cron.weekly:

total 0没有权限编辑,这该怎么办啊,感觉非常棘手

网上搜了一圈,说上传这个检测脚本看看有哪些可利用的漏洞(抱着试试的态度)

https://github.com/mzet-/linux-exploit-suggester

执行完之后,忽然惊醒,槽,又回到了内核提权

找个差不多的版本编译上传,死马当活马医

果然行不通,不折腾了,到此为止

顺便问一下,还有哪些提权姿势?

如有侵权请联系:admin#unsafe.sh