随着云计算技术迅猛发展,云平台的稳定性和可扩展性得到越来越多的企业认可,很多企业开始愿意把自身业务放在云上,节约成本的同时,还方便弹性扩展。然而云上的安全管理也逐渐成为大家比较关心的问题,其中漏洞应急响应则是几乎每个企业或者云用户的家常便饭了。

今天邀请到云鼎实验室云安全专家chad为我们分享漏洞应急那些事,chad从事云上安全漏洞管理和应急响应相关工作6年,遇到过大量云用户爆发安全漏洞后未及时响应而中招的案例,也处理过大量漏洞入侵的case,这里主要分享一些他站在云用户角度的一些漏洞应急响应实践技巧及经验,供大家参考。

0×00 准备工作

俗话说“工欲善其事,必先利其器”,这话放在安全应急响应这里再正确不过了。

漏洞的爆发往往如天气般来的突然,让人措手不及,而作为一般用户,如果没有专门的情报渠道或系统,往往会处于较为被动的局面,因而提前对漏洞、对自身资产有所了解和应对,会在很多时候掌握主动权,能快速发现和收敛相关风险。

在这里,总结漏洞应急响应两点准备工作:

1. 经验方法(内功):

简而言之就是处理多次漏洞响应所积累的经验、方法,一些实践过的经验方法论或思路,可以帮助企业快速评估漏洞影响程度和后续应采取的处理措施。

这里有两种比较典型的处置思路:

1、基于情报驱动的漏洞响应思路

2、基于PDCA的漏洞管理思路

PDCA是一种很多生产企业用来质量控制的思路,实际很多企业往往也应用在漏洞管理方面,情报驱动的响应思路则在一些互联网或对应急响应有较高时效的公司应用较多,具备一套快速有效的“内功心法”,可以帮助我们在出现漏洞后,潜意识里知道如何有条不紊地进行应对。

2. 工具系统(外功):

这点比较好理解,外功即武术中的招式和武器,犹如我们平时在漏洞应急响应中所用到的工具、系统或文档,与漏洞管理思路结合,往往能够大大提高我们处理问题的效率,其中有两种犀利的工具,后面会逐步介绍到:

1、安全漏洞情报系统

2、安全漏洞定级标准

这里我们先来了解下“内功”中的第一种:

0×01 基于情报驱动的漏洞响应

顾名思义,情报驱动则是指利用安全漏洞情报告警,触发整个漏洞响应流程,而这里的关键点则是安全情报的推送及时性。

1. 什么是安全情报

安全情报目前并没有特别明确的定义,从网上公开的介绍资料看,我们可以了解到,它通常包含资产情报、威胁情报、事件情报和漏洞情报等,其中:

资产情报:往往属于内部情报,主要用来确定己方信息资产,便于风险评估;

威胁情报:偏向于对攻击源的行为画像分析,描述其技术风格、惯用手法等标识,可以理解为知道攻击者的身份特征,一般典型的特征如md5值、恶意IP,CC域名等

事件情报:偏向于对已经发生的安全事件的媒体报道,有助于管理者对类似风险进行参考借鉴。

另外一种则是漏洞情报,它偏向于面向各种软硬件系统已知或未知的漏洞的情报资讯,常用于企业或用户开展风险评估和漏洞管理。

综上所述不难看出,与云用户日常安全运营管理息息相关的可能就是漏洞情报了。

2. 漏洞情报的作用

提前或快速获取最新漏洞信息或细节,方便立即做出评估决策,为业务争取更多修复时间,更快速更主动的开展响应工作。

3. 如何获取有效的或有价值的安全情报

安全情报一般都可以通过爬虫采集到,但由于网站类型、文章类目繁多,如何精准识别获取到更有效的安全情报是很多公司或企业头疼的问题。

这里主要分享运营总结的三个要点,可以帮助尽量减少误报,实现更准确的获取价值情报:

1) 梳理内部历史出现漏洞较多的核心资产,如操作系统(Windows、Linux等)、基础系统组件(Bash、Kernel、systemd)、应用组件(WordPress、Drupal、Apache、Nginx、Kubernetes、Docker、Zabbix等)、数据库组件(MySQL、Redis、MongoDB等)、支撑组件等(Glibc、OpenSSL、NTP、DNS等)

2)根据资产类型梳理出官方情报来源或旁路情报源(如媒体、博客等),并对情报来源进行监控;

3)定期优化监控规则,根据命中次数、命中关键字对情报源告警策略进行监控优化,逐步筛选出高命中率的情报源和情报规则集。

4. 如何充分利用价值情报开展漏洞响应

外部虽然有大量的安全情报来源,但往往需要人工主动浏览网站或者打开APP的操作去关注,安全人员所需要的高触达率、及时性其实无法满足,腾讯云安全运营中心提供了安全情报功能,足以满足企业内部的日常漏洞情报和应急响应需求。

在这里以腾讯云-安全运营中心的安全情报为例,给大家介绍下云鼎实验室日常应急响应思路:

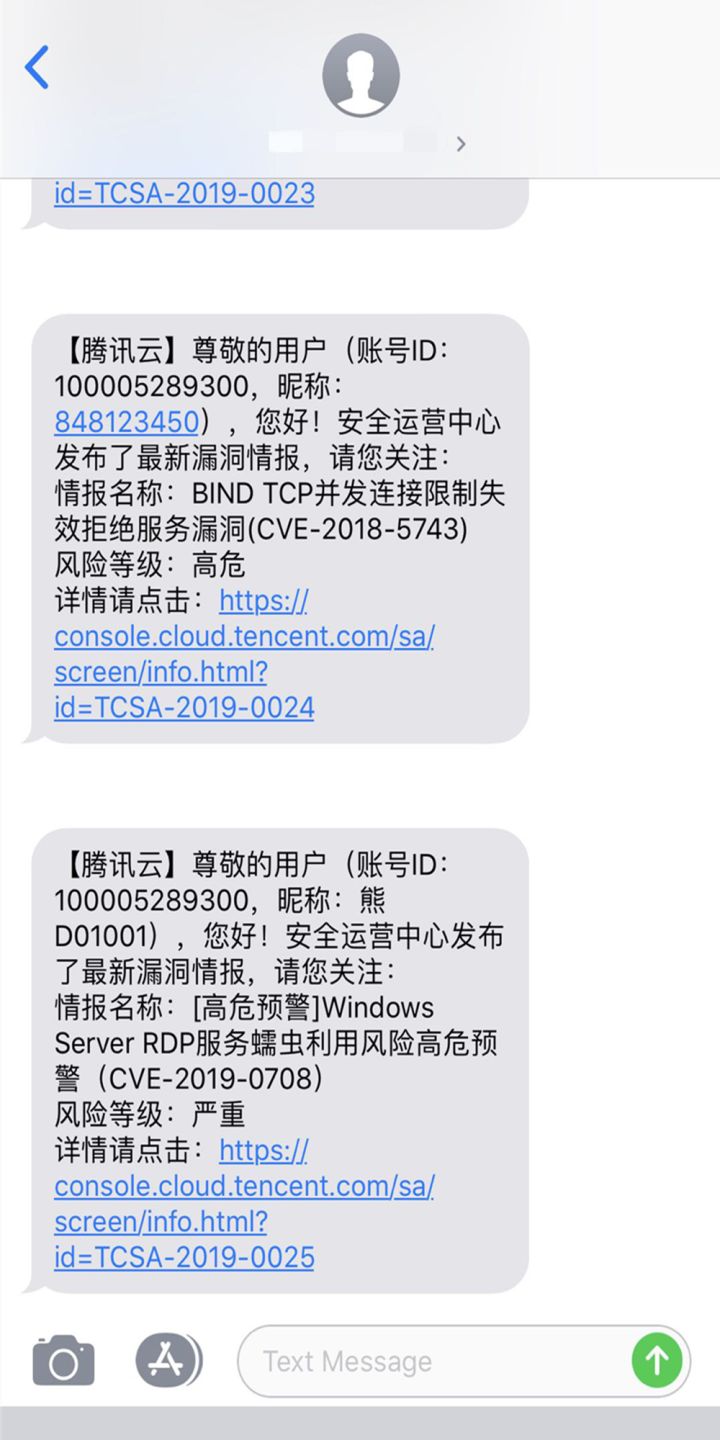

如上图所示,为响应的基本流程。

这里的响应过程通过情报触发,之后分成四个阶段,分别为漏洞情报预警、漏洞评估、漏洞修复和复测、总结阶段,由于一般企业或普通云用户不太可能花费大量精力自己去建立并持续运营一套漏洞情报系统,因为涉及到较多的人力去开展网站反爬、情报源失效维护和告警过多的问题,而作也不太可能一直盯着一些安全站点、APP或公众号主动去看漏洞消息,因而这里我们想到直接复用外部情报系统,获取最新情报的推送和一手分析。

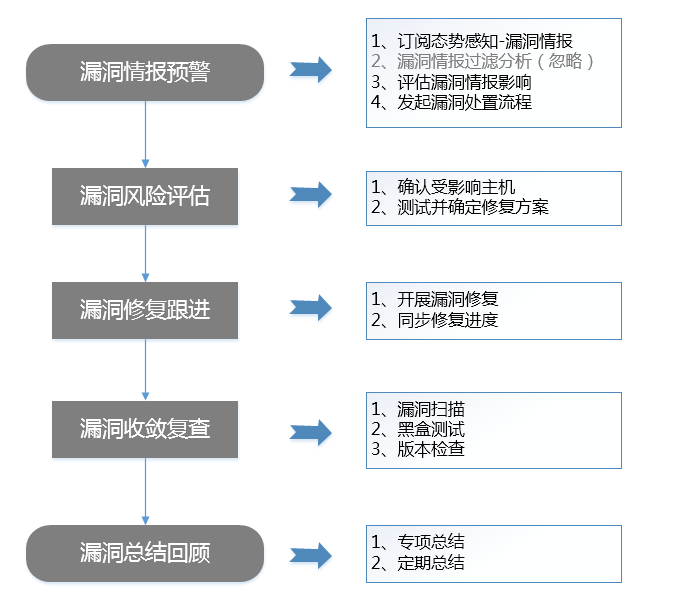

目前腾讯云安全运营中心提供的情报功能暂时没有发现特别频繁的告警信息,用户可以免费开通订阅情报功能,通过短信、邮件等方式都比较方便可以接受到情报告警信息:

腾讯云-态势感知-安全情报告警界面

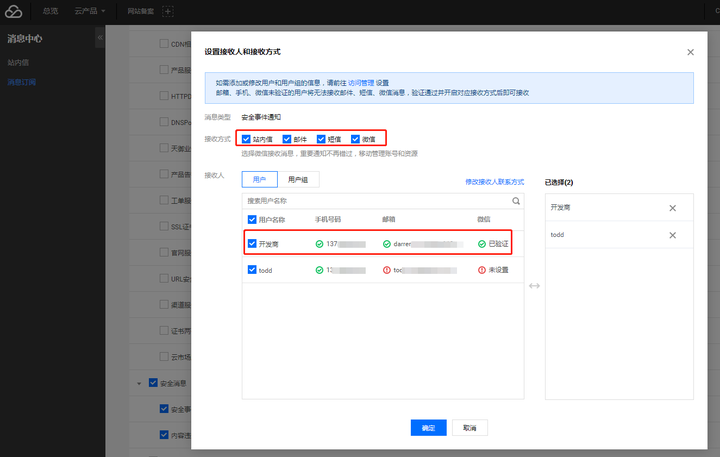

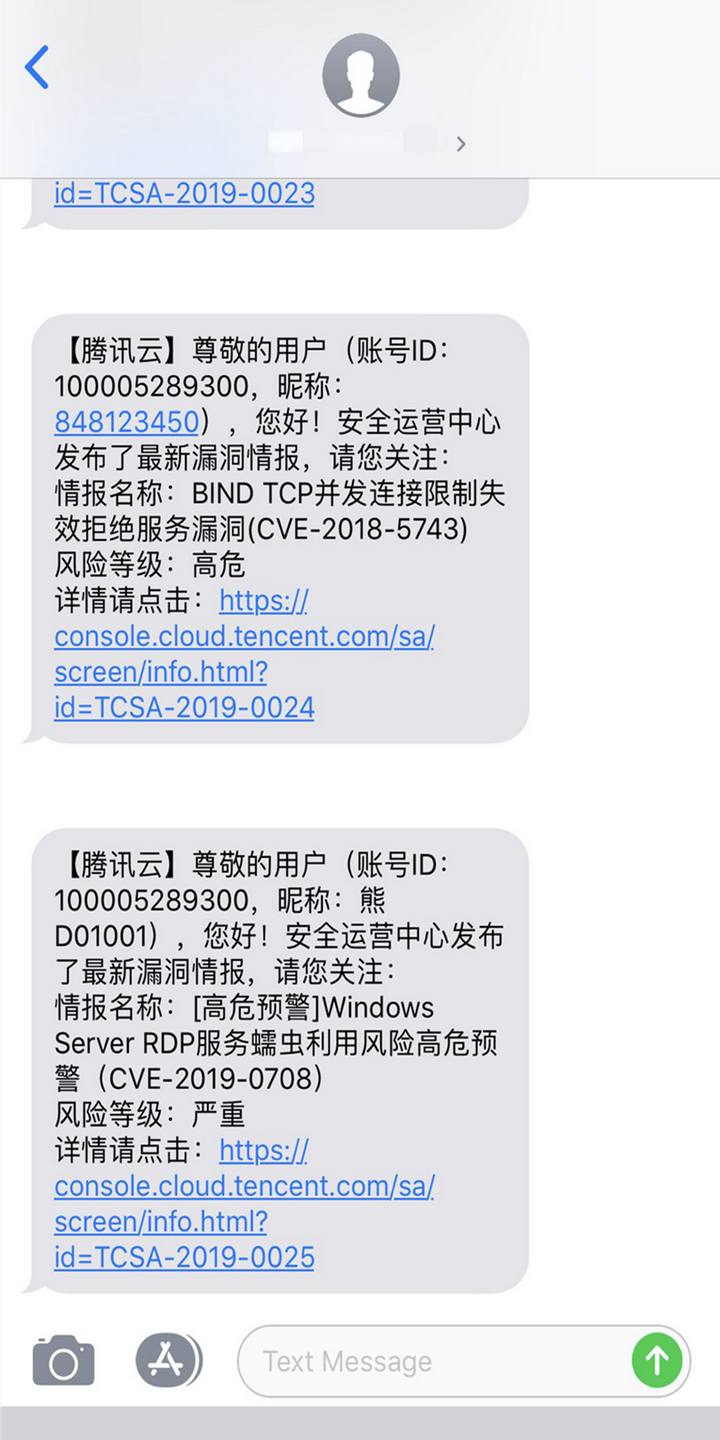

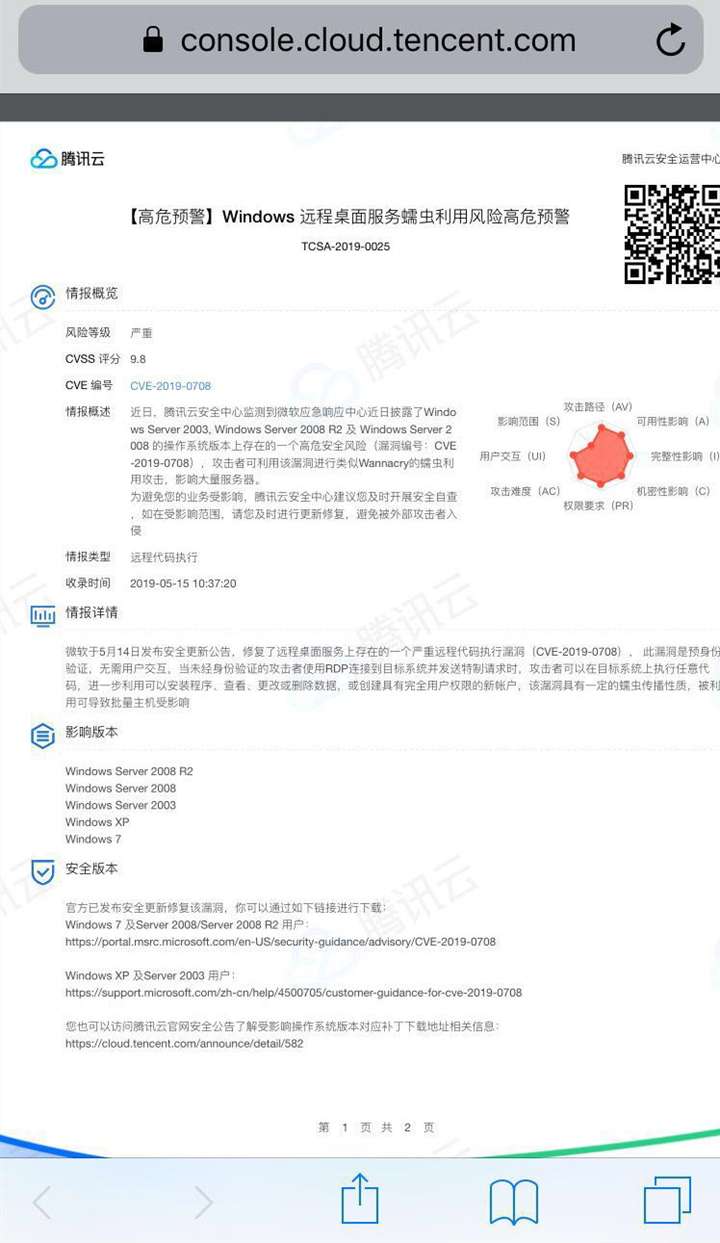

配置好之后,当出现重大漏洞情报,我们可以第一时间在手机或PC端接收到,查看相关详情,如下图:

手机邮件告警

手机短信告警

点击查看详情,可以看到该漏洞的具体描述:

情报基本包含了漏洞的概述、详情描述、影响版本情况以及修复建议等关键信息,依靠这些,我们就能做一些基本风险评估分析了。

在获取到情报后,很多企业往往不知道怎么办,或者不知道如何去开展下一步的响应工作,其实这里就涉及到漏洞评估定级的问题了。

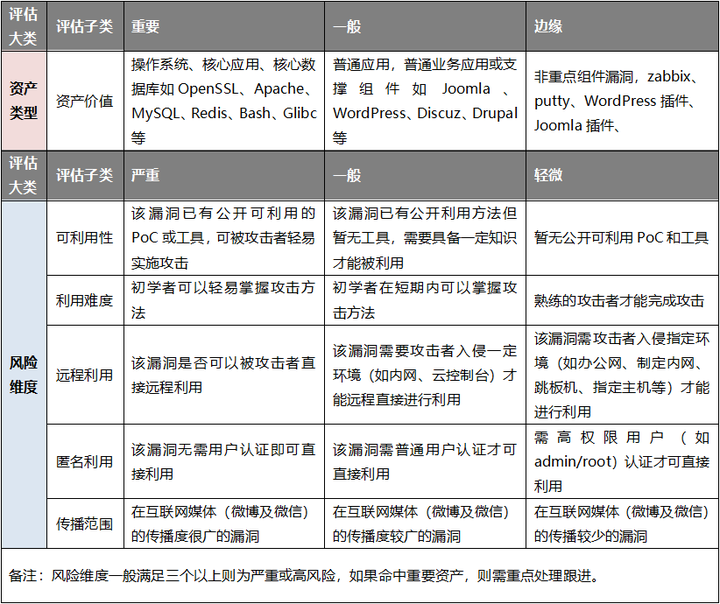

下图为云上企业可参考的漏洞评估标准,可依据企业内部实际情况进行深入定制,其中资产价值具体视企业内部业务而定,几个风险维度的评估则可以参考情报内容进行综合判定,理论上,当命中重要或一般资产,且风险维度5个条件满足3个或以上时(简单理解就是占大半时),我们就需要去重点关注了:

之后的一步,则是根据自身业务的影响等级,参考情报提供的修复建议开始灰度修复测试或屏蔽处理,开展修复并验证修复效果。

以Nexus Repository OSS漏洞为例,这个漏洞虽然在风险维度上满足3个以上,但由于企业内部并未使用或者使用在某台测试机上,则我们可以选择不予处理或针对测试机进行销毁掉处置,企业内部可将风险定级为低风险。

这里需要说明的是,在情报分析过程中,如果出现信息不足,可以充分利用安全运营中心情报尾部的参考链接去了解原始情报出处,获取更为深入分析信息。

0×02 基于PDCA的漏洞管理思路

简单科普下,PDCA循环是美国质量管理专家休哈特博士首先提出的,由戴明采纳、宣传,获得普及,所以又称戴明环。其实除了在生产企业,我们也可以将PDCA的思想平常的漏洞管理融入了,其核心思路是Plan(制度)-Do(执行)-Check(检查)-Act(改进),通过制度规范约定各类漏洞的响应标准和处理流程,之后参照规范制度执行,通过定期Check响应执行效果,针对不足的地方或出现问题的地方实施改进。从而形成一套相对闭环完善的漏洞运营管理体系。

目前这套体系其实在漏洞运营中可以和情报驱动体系相互补充,具体内容有机会和大家展开分享。

0×03 时间需要被用来做更多事

关于漏洞管理能做的事情还有很多,但很多时候,迫于时间和精力,我们可能只会把精力聚焦业务或其他更重要的事情上,因此避免重复造轮子,快速复用平台型工具,同时利用一些简单、高效管理方法,可以帮助我们快速解决关键问题,然后将更多精力覆盖到业务本身或其他运营工作。

漏洞情报最大的价值在于帮助我们提前了解到风险,并在攻击利用之前充分利用情报修复建议开展响应修复,为业务修复提供了更大的时间窗口,避免了漏洞影响范围的扩散,如果将其引入到企业日常漏洞管理流程中,将会大大提供企业风险处理效率,帮助企业更加从容的应对外部漏洞威胁。

如有侵权请联系:admin#unsafe.sh