一个以其恶意软件活动而闻名的俄罗斯威胁组织近日又开始活跃起来,利用COVID-19作为其网络钓鱼活动的诱饵并发动攻击,这再次表明了当下的攻击者非常善于利用当前的时事热点。

网络安全公司Intezer表示,该行动与APT28的一个子组织(也称为Sofacy,Sednit,Fancy Bear或STRONTIUM)相关联。Intezer认为,以大流行为主题的网络钓鱼电子邮件被用来发布Go版本的Zebrocy(或Zekapab)恶意软件。

这家网络安全公司告诉《The Hacker News》,这些活动是在上个月底被观察到的。

Zebrocy主要通过网络钓鱼攻击来实现,其中包含有宏和可执行文件附件的诱饵Microsoft Office文档。

该恶意软件的幕后操纵者于2015年首次被发现GreyEnergy具有高度关联性。GreyEnergy是一个威胁组织,被认为是BlackEnergy (又名Sandworm)的继任者,表明它是一个与Sofacy和GreyEnergy关联的子组织。

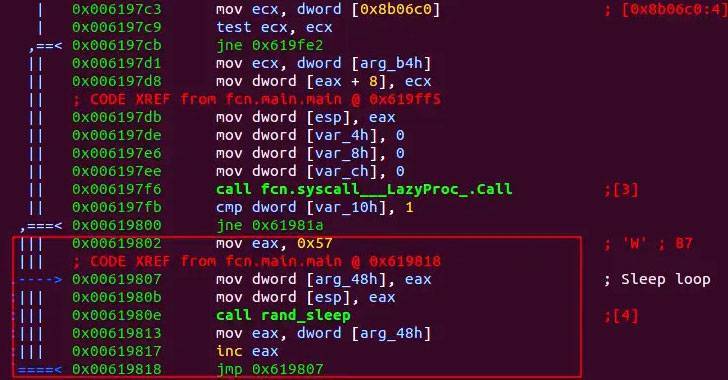

它实际上充当了一个后门和下载器,能够收集系统信息、操作文件、捕获屏幕截图并执行恶意命令,然后将这些恶意命令传输到攻击者控制的服务器。

虽然Zebrocy最初是用Delphi(称为Delphocy)编写的,但此后已被用六种语言实现,包括AutoIT,C ++,C#,Go,Python和VB.NET。

Intezer发现的这一特定活动使用Go版本的恶意软件,并首先由Palo Alto Networks于2018年10月记录在案,随后Kaspersky于2019年发现,该恶意软件将诱饵作为虚拟硬盘(VHD)文件的一部分,要求受害者使用Windows 10访问文件。

VHD文件一旦安装之后,就会显示为带有两个文件的外部驱动器,一个为PDF文档,其中包含有关国药控股国际公司(Sinopharm International Corporation)的演示幻灯片,该公司是一家中国制药公司,其COVID-19疫苗在后期临床实验中被发现对于新冠病毒的防御率可达到86%。

第二个文件是一个伪装为Word文档的可执行文件,该文件在打开时会运行Zebrocy恶意软件。

Intezer表示,它还观察到了一次针对哈萨克斯坦的袭击,其中可能带有冒充印度民航总局疏散信的网络钓鱼诱饵。

最近几个月,人们首次发现了传输Zebrocy的在野网络钓鱼活动。

去年9月,ESET详细介绍了Sofacy针对东欧和中亚国家外交部的入侵活动。

然后在八月初,QuoIntelligence发现了一起以共享北约培训课程为幌子传输Zebrocy Delphi变体的行动,其目标是针对阿塞拜疆政府机构。

Zebrocy后门的Golang版本也引起了美国网络安全和基础设施安全局(CISA)的注意,该机构于10月下旬发布了一份警告,声称该恶意软件“旨在允许远程操作员对受攻击的计算机执行各种功能。”

为了阻止此类攻击,CISA建议在使用可移动媒体打开来自未知发件人的电子邮件和附件,以及扫描可疑的电子邮件附件时,请确保谨慎行事,并确保扫描附件的扩展名与文件头匹配。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh