研究人员在WordPress SMTP 插件中发现了一个0 day漏洞,攻击者利用该插件漏洞可以重置管理员账户密码。WordPress SMTP插件是非常受欢迎的一个插件,是一个允许网站管理员配置网站邮件的SMTP 设置的插件。已经在超过50万个网站中安装。近日,研究人员在WordPress SMTP 插件中发现了一个0 day漏洞,攻击者利用该插件漏洞可以重置管理员账户密码。该0 day漏洞已被用于在野攻击中了,目前漏洞已修复。

漏洞细节

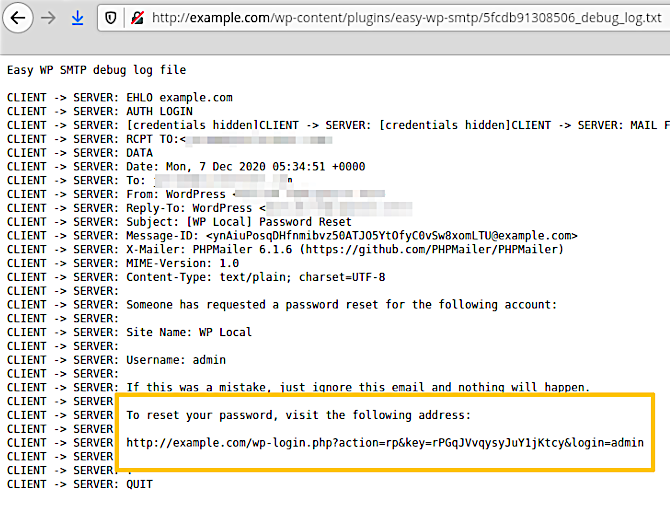

Easy WordPress SMTP插件有一个可选的debug log,会写入所有blog发送的邮件消息(header和body)。位于插件的安装文件夹——/wp-content/plugins/easy-wp-smtp/。Log是一个随机名的文本文件,比如5fcdb91308506_debug_log.txt。插件的文件夹并没有任何 index.html 文件,因此在服务器上启用了目录列表后,黑客就可以找到和查看日志。

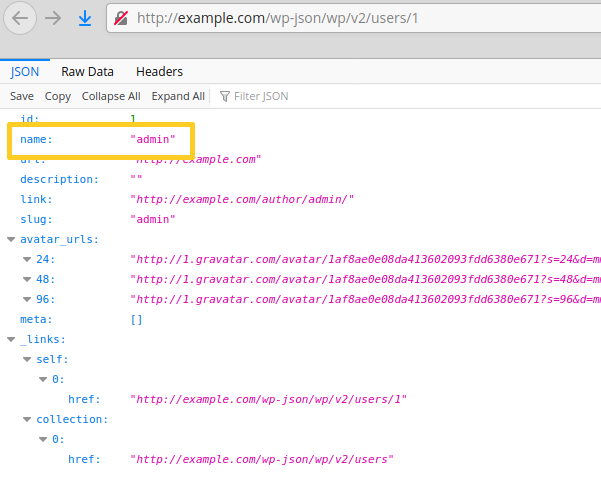

然后,执行用户名枚举扫描来找到管理员登录名,比如通过REST API:

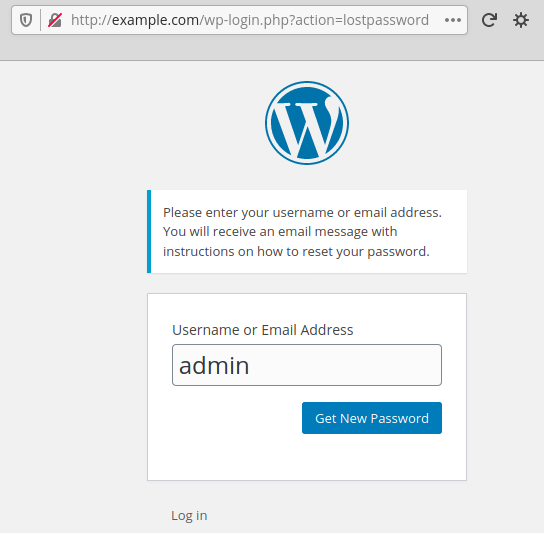

黑客可以通过作者achive扫描(/?author=1) 来执行相同的任务。访问login页面和要求管理员密码的重置:

然后,再次访问Easy WP SMTP debug日志来复制WordPress 发送的重置链接:

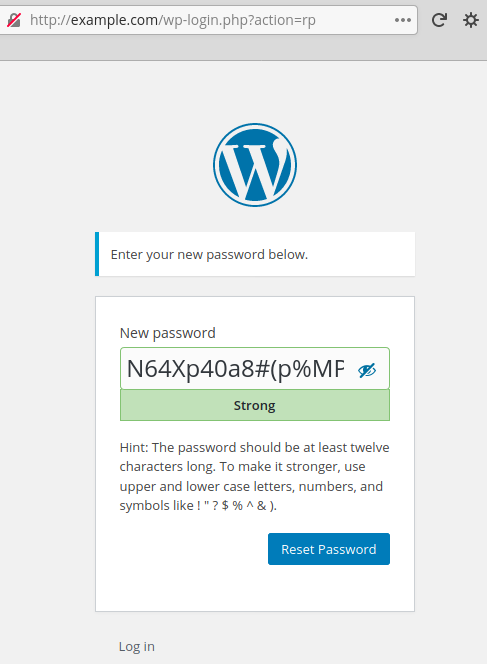

有了该链接后,就可以重置管理员口令:

然后登陆到管理员dashboard,就可以立刻安装伪造的插件。

攻击者只需要在密码重置后访问debug log,获取重置链接,接管网站的管理员账户。

目前该漏洞已经出现在野漏洞利用,官方也发布了漏洞补丁,因此研究人员建议用户尽快更新到最新的插件版本。

本文翻译自:https://www.zdnet.com/article/zero-day-in-wordpress-smtp-plugin-abused-to-reset-admin-account-passwords/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh