最近一个新出现的Qbot恶意软件版本会在受感染的Windows设备关闭之前立即激活其持久性机制,并在系统重新启动或从睡眠中唤醒时自动删除所有攻击痕迹。

Qbot(也称为Qakbot,Quakbot和Pinkslipbot)是一种Windows银行木马,具有蠕虫功能,至少从2009年开始活跃,用于窃取银行凭证,个人信息和财务数据。Qbot银行木马在2009年被发现后一直在不断更新, 此外, Qbot用于窃取银行证书和金融数据,以及记录用户的键盘、部署后门,并在受到攻击的设备上投放额外的恶意软件。在最近的攻击活动中,该恶意软件还部署Cobalt Strike信标,勒索软件运营商使用这些信标来发送ProLock和Egregor勒索软件的有效载荷。Qbot受害者已被带有伪装为DocuSign文档的Excel文档附件的网络钓鱼电子邮件感染。

Qbot恶意软件使用了非常隐秘的持久性攻击机制

11月24日,二进制防御威胁研究员James Quinn就发现了这个新的Qbot版本,该恶意软件正在使用更新的和更隐秘的持久性攻击机制,该机制利用Windows系统关闭和重启消息来切换受感染设备的持久性。

这种攻击策略目前来看是非常正确的,以至于一些研究人员先前认为Qbot木马目前已完全删除了这种持久性攻击机制。

虽然其他研究人员的最初报告指出,在Qakbot的新版本中删除了运行项持久性机制,但它被添加到一个更隐秘、更有趣的持久性机制中,用于监控系统关闭消息以及PowerBroadcast暂停/重启消息。

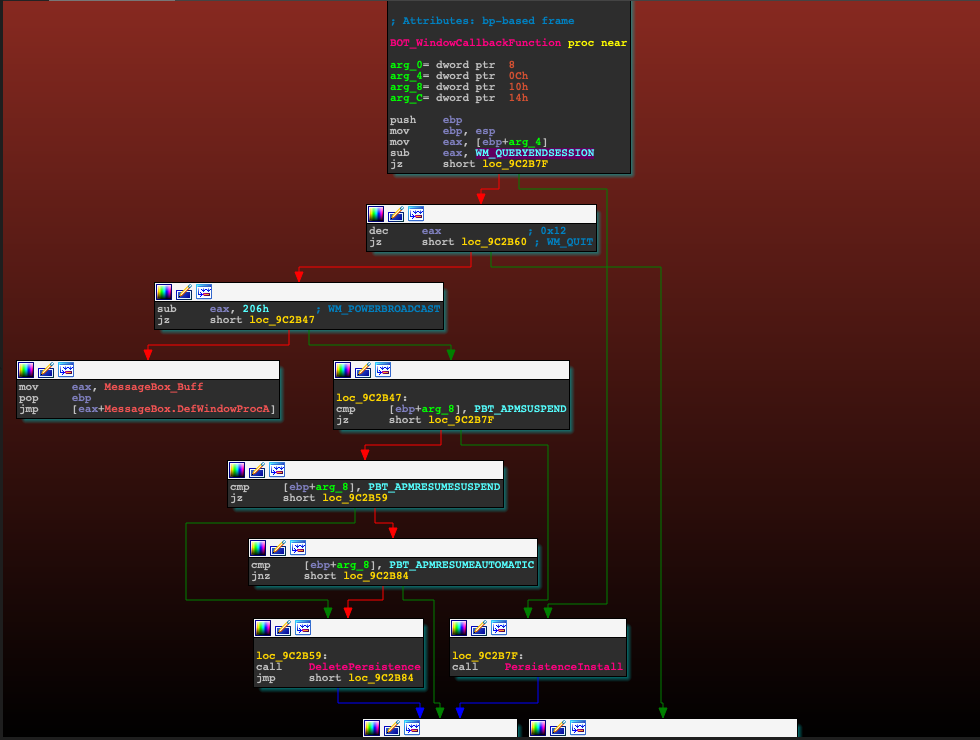

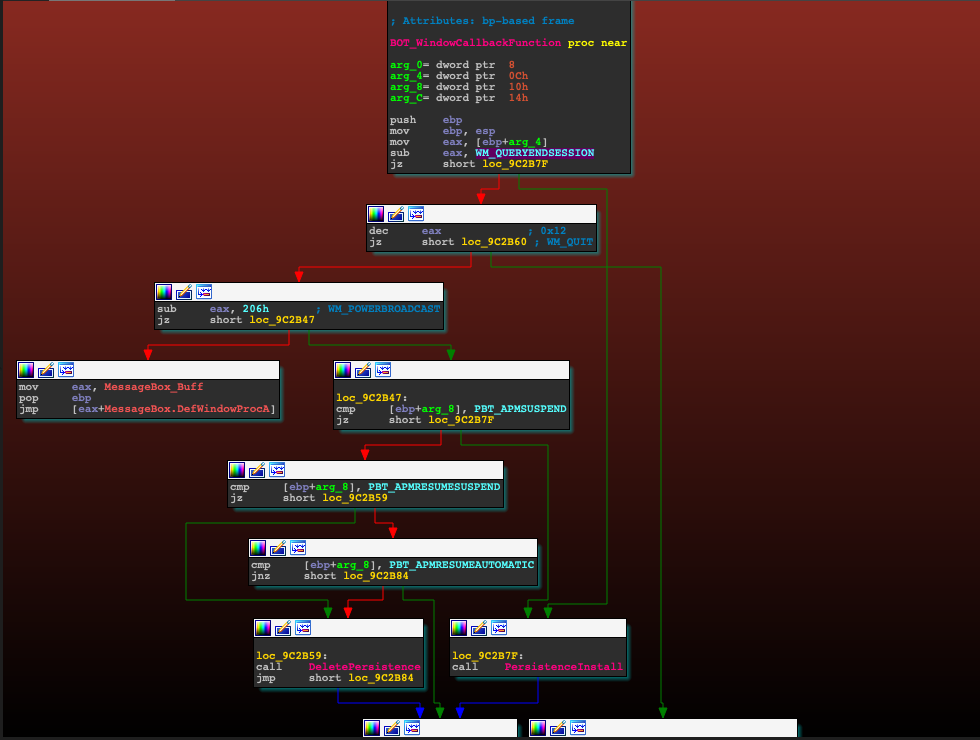

Qbot窗口消息监控程序

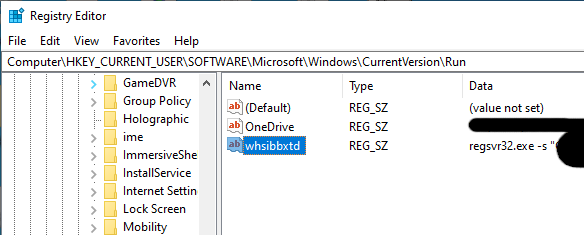

该木马会在受感染的系统上添加一个注册表运行项,允许它在系统登录时自动启动,并在用户启动或从休眠状态中唤醒计算机时立即删除该木马,以逃避反恶意软件解决方案或安全研究人员的检测。

Qbot的开发人员利用完美的时机将该运行项注入到Windows注册表中,这让这项攻击技术变得非常隐秘。

该恶意软件只会在系统进入睡眠状态或关闭之前添加运行项,这样安全产品就没有机会检测并报告新的运行项。Qbot会在系统唤醒或登录时再次启动时多次尝试删除持久性项。

但是,由于运行项的值名称是在每个受感染的系统上随机生成的,因此Qbot会尝试删除其值与数据匹配的任何运行项。

Qbot运行项持久性攻击机制的生成

尽管这种获取持久性的方法是Qbot的新功能,但其他恶意软件过去也使用过类似的技术来逃避检测,包括Gozi和Dridex银行木马。

通过分析研究,这两个恶意软件家族具有相似的持久性攻击机制,因为它们都是监听WM_QUERYENDSESSION和WM_ENDSESSION消息以检测用户何时注销,当系统暂停运行时Qakbot的新版本也会进一步寻找WM_POWERBROADCAST和PBT_APMSUSPEND等电源事件来安装钩子。

安装和配置更改

Qbot的安装技术也已在此新版本中进行了更新,因为它使用了新的DLL架构,该架构将恶意软件加载程序和bot合并在单个DLL中。

以前,加载程序通过将所有恶意代码存储在单独的DllRegisterServer组件中,并且在使用某些命令行参数时仅通过regsvr32.exe或rundll32.exe进行调用,从而逃避了自动恶意软件沙盒系统的检测。

新版本通过从进程中删除命令行参数并秘密将bot代码注入到新创建的进程中来简化此攻击技术。

通过创建新进程来删除命令行开关和分析检查,同时仍然保留许多反分析/反沙箱检查,新的加载程序的安装机制只有在bot被注入explorer.exe后才会发生。

Qbot还将.dat配置和以前存储在受害计算机中的受害计算机的日志文件转换为了新的注册表项配置。

本文翻译自:https://www.bleepingcomputer.com/news/security/qbot-malware-switched-to-stealthy-new-windows-autostart-method/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh