导语:本文介绍Coinhive停止服务后加密货币挖矿攻击的情况。

2017年9月是公认的加密货币挖矿元月。网站所有者可以利用用户访问网站来进行加密货币挖矿的想法并不少见,但Coinhive的出现让这种想法变得更加简单和主流。

这种挖矿服务一夜之间变得家喻户晓,其API的使用不需要用户同意也不消耗过多CPU。因此,攻击者逐渐开始滥用这项服务来将被黑的站点和路由器变成非法挖矿生意的一部分。但好景不长,Coinhive从2019年3月开始停止服务,基于浏览器的挖矿活动平稳下滑。

本文主要关于基于web的加密货币挖矿,不涉及仍在感染PC、mac和服务器的挖矿恶意软件。

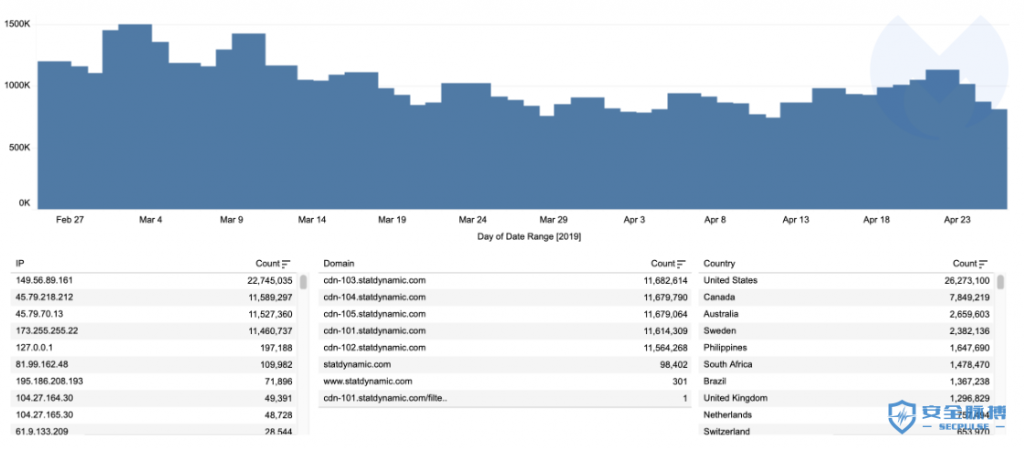

Coinhive宣布从今年3月8日开始停止服务,但研究人员仍然检测到上千个与Coinhive相关的域名请求块。上周,统计数据表明每天平均有50000个块。

服务停止后几天流量就达到了峰值,然后开始下滑和随后稳定。

研究人员深入分析发现大量的网站和路由器并没有清理相关的代码,请求Coinhihve库的JS代码也仍然在。随着停止服务,客户端和服务器之间接收和发送数据的必要的WebSocket无法连接到服务器,导致0挖矿或0收入。

被黑的站点请求Coinhive的web请求,但是无法连接到后台

加密货币挖矿还是个事吗?

为了回答这个问题,首先来看一下基于浏览器挖矿的先锋:种子网站。从下图中可以看出,在访问The Pirate Bay的代理时,CPU使用率达到100%。

种子网关仍然在运行加密货币挖矿代码

以前,用户是不会被告知网站上运行着挖矿的恶意代码,更不必说劫持处理器使用率到最大了。

在该实例中,挖矿API是由Coinhive那时的竞争对手CryptoLoot提供的。在2017年底到2018年初,研究人员每天检测到超过100万次到CryptoLoot的请求。

其实还有其他类似的加密货币挖矿访问,比如CoinIMP上就出现在很多文件共享网站上。

基于路由器的挖矿活动仍在继续

虽然加载web挖矿机的被黑的站点数量在2018年底下降了很多,但由于影响MikroTik路由器的严重漏洞,基于路由器的挖矿活动开始了。

通过注入挖矿代码到路由器中,并为互联的设备提供服务,犯罪分子可以将这个范围变大,并最终产生收入。

运行挖矿机的被黑的路由器数量也减少了。但研究人员发现有上百个网站不断没有清除原有的Coinhive代码,还同时被注入了新的挖矿机(WebMinePool)。

攻击活动开始消失

加密货币挖矿相关活动最大的变化是缺乏攻击有漏洞的网站的新攻击和活动。比如,2018年春,研究人员发现一波针对Drupal网站的攻击,其中web挖矿机就是其主要payload。

目前被黑的站点被用于不同的流量变现方案有browlock、虚假更新和广告恶意软件活动。如果使用的CMS是Magento或其他电商平台,主要的payload可能是web skimmer。加密货币挖矿活动虽然是昙花一现,但并不会完全消失。研究人员认为web挖矿活动仍然会继续存在,尤其是那些产生大量流量的站点。

https://blog.malwarebytes.com/cybercrime/2019/05/cryptojacking-in-the-post-coinhive-era/

如有侵权请联系:admin#unsafe.sh