两大社交平台WhatsApp、Telegram媒体文件可被黑客篡改

星期四, 七月 18, 2019

赛门铁克警告:由于安卓操作系统允许应用访问外部存储中的文件,用户通过 WhatsApp 和 Telegram 消息应用传输的媒体文件可被黑客篡改。

安卓应用可在设备内部或外部存储中存储文件和数据。内部存储中的文件只可由其相关应用访问,所以谷歌建议开发者用内部存储存放不应被用户或其他应用访问的数据。与之相对,外部存储中的文件用户和其他应用均可查看和修改。

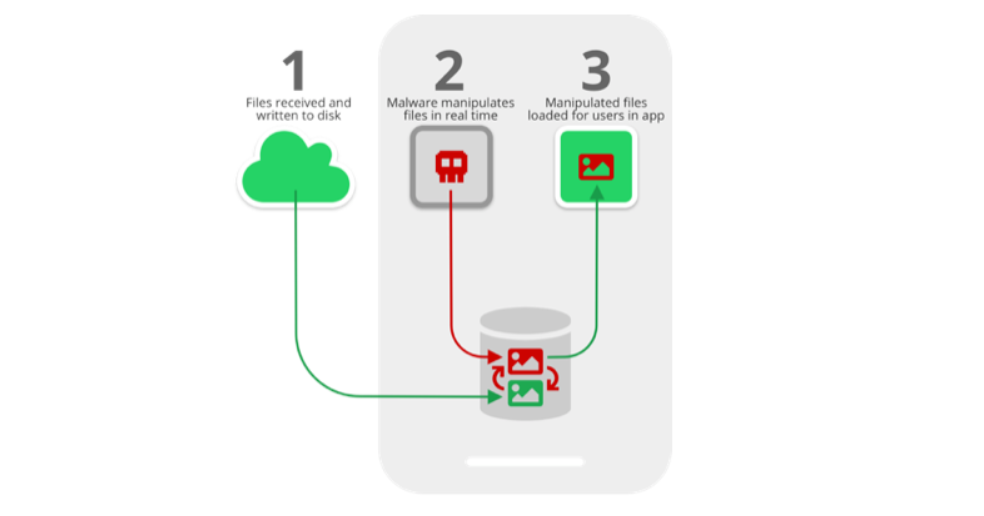

赛门铁克的研究人员介绍了这种名为 “媒体文件劫持” (Media File Jacking) 的攻击方法:WhatsApp 和 Telegram 收发文件时在写入磁盘和加载到应用用户界面之间存在时间差,具有外部存储写权限的安卓应用便可趁此间隙快速修改文件。

该攻击对保持默认设置的 WhatsApp 和 勾选了 “保存到图库” 选项的 Telegram 有效。

恶意应用可在后台运行,监视目标消息应用的文件接收动作,伺机操作图片、发票、音频等文件。赛门铁克称,图片篡改可以只是搞搞恶作剧,但也可以用于勒索。

发票篡改则后果严重得多。攻击者可以编程换掉文件中的银行账号信息,让受害者将钱打到自己控制的账户中而不是原始发票中写的账户。

客户收到预期的发票,却不知道其中账户信息已被篡改。而等供应商长期收不到货款而来函来电查询时,资金早已不见踪影了。更糟的是,发票篡改攻击可以大规模展开,找寻任何可被篡改的发票,广泛影响使用 WhatsApp 等即时通讯 (IM) 应用执行业务的受害者。

篡改音频消息也可对企业造成严重伤害。在赛门铁克描述的场景中,某公司 CEO 用 WhatsApp 给 CFO 发送了一段音频消息,要求更新董事会会议上要用的幻灯片。攻击者使用声音重建技术替换掉原始音频,改成 CEO 要求向攻击者控制下的银行账户转账的语音消息。

至于 Telegram 的应用场景,赛门铁克称,“媒体文件劫持” 攻击可用于在可信新闻机构的官方 Telegram 频道中插播假消息。攻击者可以将新闻机构推送的合法内容替换成自己的虚假信息,再呈现在受害者的手机上。

赛门铁克演示的是针对 WhatsApp 和 Telegram 的攻击,但业界此前已知悉了与安卓外部存储相关的风险。去年 Check Point 的研究人员就披露过一种非常相似的技术:安卓设备上的恶意软件可以用精心构造的文件覆盖掉合法文件以引发崩溃(也可导致提权执行代码),还可以劫持应用的更新进程来安装更多恶意软件。Check Point 将之称为 “盘中人” (man-in-the-disk) 攻击

赛门铁克已向 WhatsApp 和 Telegram 报告了自己的发现。WhatsApp 认为该问题应由谷歌解决,并将寻求评论的媒体引向了谷歌即将推出的 Android Q。Telegram 对此事不予置评。

Android Q 将引入名为 Scoped Storage 的隐私功能,用以改变应用访问安卓设备外部存储的方式。赛门铁克称,Scoped Storage 可能会缓解 “媒体文件劫持” 攻击,但由于应用开发者还需要一点时间适应新功能,这种改变或许不会那么快发生。而且,Android Q 的广泛应用也需要时间推开,而有些设备是不会更新自己的操作系统的。

赛门铁克认为,WhatsApp 和 Telegram 之类消息应用的开发者应采取措施防止潜在攻击,比如在加载前先验证文件完整性、尽可能在内部存储中存放文件,以及像加密文本消息一样加密媒体文件。

赛门铁克还开发了演示图片和发票如何被篡改的概念验证 (PoC) 漏洞利用程序。该公司发布了视频展示攻击者如何操纵这些类型的文件,并附上了录音文件篡改方法的演示。

赛门铁克关于 “媒体文件劫持” 攻击的博客文章:

Check Point “盘中人”:

https://research.checkpoint.com/androids-man-in-the-disk/

Android Q Scoped Storage:

https://developer.android.com/preview/privacy/scoped-storage

相关阅读

如有侵权请联系:admin#unsafe.sh