绎云科技干货铺 | SD-WAN的“武林世界”

星期五, 一月 22, 2021

大家好,我是绎云科技的蝈大侠,一个沉迷于网络的安全专家。今天和大家探讨一个现在相当火的概念:SD-WAN。在开聊之前,我们得先了解下,SD-WAN到底指的是什么?SD-WAN全称是Software-Defined WAN,即软件定义广域网。从语意上讲,包含软件和广域网两个主体和一个动作—定义。

伴随着互联网的飞速发展,在互联网上运行的应用越来越多,数字化其实早已经融入了我们的日常生活,当我们看电影、刷抖音、看直播甚至是打游戏时,都会涉及一个问题,到底是什么样的技术承载着这些应用在互联网上流畅的运行?

还有另外一个场景,随着云计算的普及,企业的网络已经从传统的一张网变为云上云下两张网,于是引出了另外的问题,企业该如何管理两张网?怎样才能使员工在无感知的情况下,访问云上云下的应用,从而做到”云网融合”?

带着上面的问题,我们会发现最近两年SD-WAN可谓是当红小生,红的一塌糊涂,无论在哪都能听到这个词,突然间感觉进入了一个新的“武林世界”。拥有敏锐嗅觉的“打工人”看到SD-WAN的优势和企业的痛点,纷纷跳出原有的舒适圈、建立自己的门派,SD-WAN的初创企业犹如雨后春笋般大量涌现出来。而一些不乏宗师的传统网络厂商看着这么热闹的市场,仗着自己“秘籍无数”,觉得SD-WAN也不是什么高深的技术,在现有的VPN功能基础上,加个WEB页面实现集中式管理不就可以了吗?于是,也纷纷推出了自己的SD-WAN产品。除此之外,还有部分江湖大鳄(运营商)也发现势头不对,自己的MPLS专线有被这个新兴产物给替代的趋势,随即大喝一声:“我招谁惹谁了?”无奈也被迫加入。另外,还有一部分“隐世高手”,被各门派的狭义之士奉为武林中真正有实力的存在……就这样,这个市场被彻底的点燃。

既然营造的大环境如此红红火火,那SD-WAN怎么实现的?与其说SD-WAN是一种技术,不如说SD-WAN是一个多种技术的集合应用,实现原理在这里就不多说了,百度一下可以得到更多。笔者在本文中会通过几个场景尝试分析SD-WAN到底是什么。

说到互联网使用场景,不得不提到两个隐世高手——派网(Panabit)和声网(Agora),之所以说他们是“隐士”,是因为他们从来没有对外宣称,自己做了SD-WAN的产品,但实际上内功却非常深厚。

一、SD-WAN互联网中的“内修宗师”

首先我们来聊一聊Panabit,笔者在他们的官网上看到了一个典型的游戏案例,针对这两年比较火的“吃鸡”(绝地求生)进行网络加速。玩过PC版“吃鸡”的小伙伴应该都知道,“吃鸡”的服务器都部署在国外,国内玩家如果想有良好的游戏体验,一般都是通过自建VPN或者买游戏加速器,来提升游戏的网络稳定性和流畅度。而Panabit的做法是,在出口路由器上,通过自己强大的应用识别能力,识别出“吃鸡”的流量,针对这部分流量走自己的pop点进行转发,而pop点具备境外网络访问加速的能力,从而使这部分流量能够被快速的访问。

图片来自:Panabit官网

通过这一使用场景,我们可以看出,Panabit的核心在于对应用流量的识别处理,将特定流量识别后,通过vpn转发给自己的pop点进行加速处理。

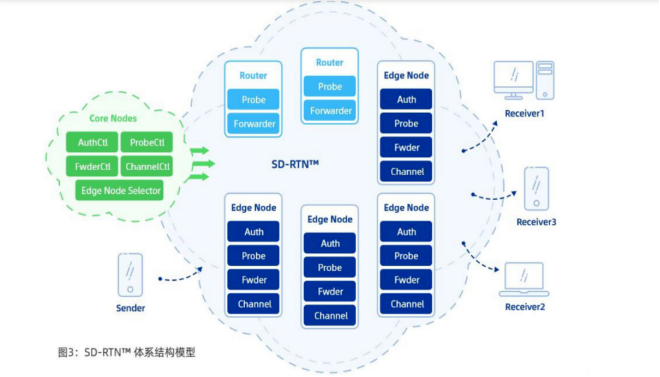

接下来,我们再聊一聊Agora。说到Agora,不得不提到其核心技术架构SD-RTN,因为SD-RTN和Agora自研的传输协议AUT,构成了Agora网络的基础。SD-RTN 系统包括控制面和转发面:

控制面

链路探测和容量评估系统

边缘节点信息收集系统

路由调度系统

管理系统

转发面(如下图所示)

图片来自Agora官网

而在SD-RTN系统中,AUT协议提供了稳定、高效的数据传输能力。AUT协议是基于UDP协议实现的,并参考了QUIC的协议设计,同时又引入了加密、多路等特性。

二、SD-WAN企业的修炼之术

首先,本着控制平面与数据平面分离的概念,SD-WAN厂商会在云端提供统一的配置管理接口,在用户处放置CPE设备,CPE设备会主动上报自己的信息给云端,同时拉取其他CPE设备的信息,再通过远程连接技术,例如用VPN与远端的CPE设备建立数据传输隧道,同时云端也可以提供POP点用来做CPE之间的数据中转,从而达到不同区域之间的相互访问。

通过以上的分析,不难发现,SD-WAN在不同场景、不同玩家手里玩出了不一样的效果,可谓是八仙过海各显神通。但其核心,都是为了解决用户能够高效、稳定的访问目标资源。这样一来,通过SD-WAN技术打破了传统网络的边界,使网络的边缘距离终端与业务越来越近,甚至可以认为就是端到端的访问。同时,对于企业来说,解决了VPN配置的复杂性、降低了企业购买专线的成本等问题。

随着SD-WAN的普及,它已经帮助企业解决一些问题,但新的问题也值得思考。例如,在改变了传统网络结构的同时,传统网络中的安全设备是否还具备以往的安全能力?是否可以借助SD-WAN的能力构建一张企业或者个人的、具备安全能力的专属网络?是否可以将安全从网络中的重要属性转变为必要属性,使安全不再那样被动?

三、我们的SD-WAN武林观

作为武痴,我们觉得还是可以再突破一下,于是我们有了这样一个设想,通过SD-WAN的overlay网络能力,为用户构建一张专属网络,而这张虚拟网的默认属性就是“安全”!说到“安全”我们将安全中的两个重要元素抽离出来,一个是访问主体,也就是访问的发起方;另一个是访问客体,也就是我们常说的业务资源。

传统的安全模型做法是在业务侧部署安全设备,如:IDPS、WAF、抗D等设备或者通过统一认证平台、堡垒机等安全系统来保证业务侧的安全和访问行为可记录并追溯,但对访问侧似乎没有什么更好的手段来做管控。但那些拥有很多趁手兵器的大厂可通过EDR安全响应系统配合终端安全检测产品来做业务访问侧的安全管控,这种方案看似完美,可又有哪些“达官贵人”愿意为其买单呢?

我们在与客户爸爸(客户)交流的过程中发现,大部分的客户爸爸还是在用比较传统的解决方案,在业务侧,通过“安全设备+统一认证+堡垒机”的组合来保障资源的安全访问。至于访问侧,如果是内网那么基本使用网络划分隔离,通过网络层的访问控制进行放行或者阻止;如果是外网则通过降低访问权限,或者将DMZ区域固定开放某些业务资源的访问。对于暴露在公网上的资源控制能力貌似更弱,只能通过认证授权和IP进行访问控制。而对于具备一定开发能力的公司,则会推出自己的“全家桶”应用,来保障操作人员的行为安全。

但是,随着业务资源的丰富,安全管控会变得日益复杂,对于企业的大管家(管理员)来说,这是一个“熵增”的过程。如果企业在管理方面再疏忽一些,很可能经历几次换人后,都不知道自己有什么了。这种问题在我们与客户爸爸交流的过程中频频出现,所以,很多时候我们需要配合客户爸爸进行资产以及业务的梳理。对于远程访问的需要,则是通过VPN接入后,再通过现有的安全模型进行防护,这样大管家(管理员)的概念中除了要有内网管理以外还需要有外网的访问管理,针对不同的用户、不同的访问方式,甚至不同的地域来编排不同的访问控制策略。而事实上,我认为大管家(安全管理员)真正关心的应该只有两个因素,就是我们前面提到的“访问主体和访问客体”,至于通过什么方式访问等其他因素,则不需要关心。

信域安全云网产品架构图

于是我们做了这样的一个架构,企业只需要建立好基础的网络,并通过传统的安全设备进行基础网络的安全防护,在基础网络之上构建一张“隐藏”的虚拟网络,将企业内部的业务资源映射到这个网络之中,并且对于互联网完全不可见。这样就将资源放在了一个相对安全的环境之中,避免了大部分的恶意流量到达资源处并进行恶意访问。而有访问的需求者,需要先通过认证才能进入网络。在认证过程中,需要进行身份、终端以及环境等安全性检查,通过这些检查后方可进入网络,确保网络内部的纯洁性前提下,最终成为这个网络中的访问主体。

那么进入到网络中的访问主体就一定可信吗?答案当然是否定的,无论在现实的人类社会,还是在虚拟的网络世界中,信任永远都是相对的,而信任始终都是通过行为一点一点的积累起来的,武林中的忠义侠士也不是一天就修炼而成。所以,我们在这张网中集成了一些安全能力,同时也会记录网络中的访问行为,并使用大数据相关技术进行存储和分析。最终对访问主体进行信用评估,并产生动态的访问控制策略,来动态的调整访问主体对访问客体的访问权限,帮助我们的客户爸爸不断的修炼内功,提升自己的江湖地位。

以上就是我对SD-WAN技术的一点粗浅的理解以及应用,欢迎大家拍砖。还记得之前和一个投资机构聊我们的产品,他们提出了一个问题,“你觉得你们和SD-WAN厂商做的SD-WAN产品有什么差别?”。我的回答是,“我们做的并不是SD-WAN产品,只是使用的SD-WAN技术来做了一款安全产品,你可以把他理解成‘零信任’产品,也可以理解成私有化分布式的‘SASE’产品。说产品还不太准确,应该说是方案或者是网络框架。可是用户的需求并不是通过新概念定出来的,而是在实际的业务环境中产生的。我们只是从用户的角度出发,做了一款能尽量解决用户痛点的安全产品,在这个过程中我们发现我们所做的产品恰好与‘零信任’、’SASE’的等概念趋向吻合。”就像我在开篇讲的两位“隐世侠士”一样(派网和声网),他们也并没有明确标识自己是在做SD-WAN产品,但我个人认为,他们却是SD-WAN产品中做的相当不错的代表。

以上观点为个人拙见,如有雷同,纯属巧合。

我是蝈大侠,咱们下期见!

![]()

绎云科技

绎云科技是一家致力于让网络连接更安全、业务协同更高效的创新公司。绎云为客户提供创新型安全网络服务以及产品,可在不影响业务的前提下降低企业网络复杂度,优化安全运营效率,协助客户在数字化转型过程中实现安全架构的稳步升级,打造自适应的安全运营闭环。 陈坤鹏,绎云CEO&创始人,资深网络安全专家,近20年网络安全行业从业经验,曾在国内多家上市安全企业担任安全产品总监等重要职位,在安全产品设计、研发、解决方案设计等方面具有丰富的实战经验。

如有侵权请联系:admin#unsafe.sh