目录

描述

拓扑图

整体思路

内网渗透思路

内网渗透的思维

内网——渗透思路

小型内网渗透思路

大型内网渗透思路

内网渗透感受

准备

域环境搭建(win2012)

开始

配置域

域控服务器安装完成

环境搭建(win2008 R2)加入域

添加网络地址

环境搭建(win7 x64)加入域

添加网络地址

帝国CMS环境搭建

数据库myadmin

工具

从开始搭建环境进行外网的渗透测试;之后进行内网漫游;在应急响应中摒弃病毒、木马文件等,之后进行追踪溯源的操作,获取黑客信息;

进行从开始的环境搭建步步紧跟,资料的查询,不断地思考,提升内在解决问题的能力;从而形成一条完整的攻击的链条;

主要目标是巩固知识,完善不足,查漏补缺,应时而用;

kali 首先攻击win7【CMS】-横向移动发现win10和win2008-攻击域控win2012-拿下域控权限-进行应急响应去处置-之后溯源-找到黑客信息进行封杀。

内网渗透的思维

-

偶然性:概率性,证明和验证技术

-

针对性的渗透:获取内网核心数据和资料,控制某台或多台计算机,获取公司或者个人私密信息(邮件,研究成果,代码,顾客名单,运营情况,敌手打击等)

-

商业目的:获取内网某些资料或者某个人的资料

-

战略目的:政治等需要,比如:邮件木马等

-

到此一游:偶然发生,个人爱好

渗透思路

1.正面攻击

被渗透目标在外网有网站,网站服务器跟内网相连,对服务器所有CMS进行渗透,对服务器入口进行渗透,对同网段服务器渗透后嗅探。

2.迂回攻击

正面网站防范很严格,从旁站进行渗透,从CMS开发商开始渗透,从托管服务器商开始渗透,从服务器所在地方,从公司个人计算机(前台MM,销售员,公司小白),公司无线网络。

3.社工(APT)攻击

社工是最为直接和高效攻击,需要有好的多款远程控制软件,对木马进行免杀,0天效果比较好,给员工发送邮件,做伪造网站钓鱼攻击

4.内外勾结

5.黑客化妆(求职)打入内部等等

小型-渗透思维

1.基本情况和特点

小型内网无域控,服务器在一个网段,有外网独立IP或者多个应用映射到一个独立IP,可能对外有远程管理,虚拟主机或者独立主机系统。

2.渗透思路

信息收集,渗透CMS获取webshell了,可以SSH等暴力破解,服务器提权,同网段或者内网服务器渗透。

3.真实案例获取某组织邮箱数据

网站对外提供网络服务,网络服务器是内外网唯一通道,网络服务器使用DFM以及WordPress的

4.渗透过程

网站漏洞扫描,SQL注入漏洞获取管理员账号,后台登录寻找漏洞,CMS直接上传webshell,MySQL根账号直接提权获取服务器权限,lcx内网穿透远程登录进入内网,使用ntcan扫描内网IP获取3台服务器权限,获取内网邮件服务器权限,对莲花邮件数据全部打包压缩,获取邮件数据

5.使用到的工具

lcx、psexec、gescdump、NTScan、cfm webshell、php webshell、注入工具、漏洞扫描工具、powershell等等

大型-渗透思维

1.从“农村”包围“城市”

2.内部网络“边界”渗透

3.人性“弱点”的渗透

4.获得入口的权限

5.入口服务器提权和内网扫描

6.代理穿透进入内网

7.内网横向和纵向渗透

8.会用到多种(SQL注入,命令执行,密码破解,代理工具使用,密码获取,信息的分析和梳理)技术

渗透体会

————本质信息收集

1.现在被神话了,本质还是渗透的延伸,只是中间涉及了很多综合的技术

2.渗透必须要有耐心,要细心和决心

3.渗透非常耗费时间和精力,需要保重身体

4.成功的渗透会带来很大的成就感和满足感

成功渗透目标,从虚拟机到实体机的渗透技术,Hashcat直接可以获取邮件密码,总结很重要,成体系的总结更重要。

域环境搭建(win2012)

开始

(1)打开服务器管理器,添加角色和功能。

(2)出现“添加角色和功能”界面,下一步

(3)根据提示操作,下一步

(4)根据提示操作,下一步

(5)选择添加AD域服务(Active Directory 域服务),同时添加所需功能

(6) 选择功能,下一步

(7)选择AD DS ,下一步

(8)选择确认,安装

(9)正在安装完成,关闭

配置域

(1)点击服务器管理器右侧 、点击黄色提示部分中的更多

(2)点击“将此服务器升级为域控制器” ,进入AD域服务器配置向导,选择 “添加新林” ,输入域,点击下一步

(3)填写密码,下一步;密码:root@123

(4)提示DNS无法创建,不用管,继续下一步

(5) 其他选择项,下一步

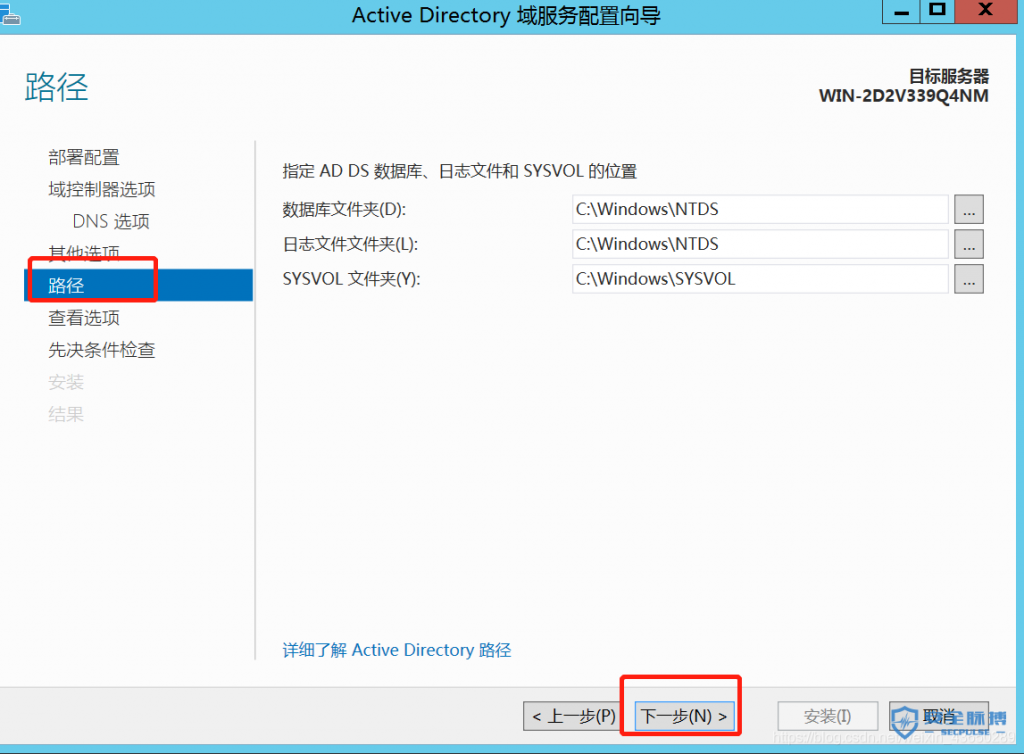

(6)安装路径默认,下一步

(7)检查选项,下一步

(8)先决条件检查,安装

(9) 安装完成,会提示注销重启

将转换服务器加入到域控服务器

(1)打开转换服务器,修改转换服务器的NDS,指向域控服务器

(2)在计算机属性中,修改计算机名称(随意),并添加到域控服务器(域为“添加新林”时设置的域名),确定后提示注销重启服务器

(3)打开域控服务器,点击管理 > 添加服务器,输入转换服务器修改后的计算机名称,立即查找。将搜索到的服务器双击添加到右边,点击确定

(4)在域控服务器中,显示如下

域控服务器安装完成

(5) 添加域用户win7

下一步,添加用户

输入用户名称

输入密码

点击完成

(6) 添加域用户win2008

输入密码

点击完成

环境搭建(win2008 R2)加入域

添加网络地址

修改计算机名称,加入域

环境搭建(win7 x64)加入域

添加网络地址

修改计算机属性,加入域

重启计算机

登录

帝国CMS环境搭建

地址:https://jingyan.baidu.com/article/48b37f8dcc014b1a6564887c.html

打开浏览器

打开后台:账户密码root

环境搭建(win10)

下载地址:http://download.safedog.cn/download/software/safedogwzApache.exe

burpsuite、冰蝎、菜刀、MSF、蚁剑、D盾、EW、MIMIKATZ、Psexec、Ms14-068、LCX、CS等等

本文作者:calmness

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/152085.html

如有侵权请联系:admin#unsafe.sh