目录

应急响应

分析具体安全事件

异常点排查

查看日志

D盾查杀

追踪溯源

溯源的思维导图

常用的网址

排错

参考链接

分析具体安全事件

常见的安全事件:

-

Web入侵:挂马、篡改、Webshell

-

系统入侵:系统异常、RDP爆破、SSH爆破、主机漏洞

-

病毒木马:远控、后门、勒索软件

-

信息泄漏:刷裤、数据库登录(弱口令)

-

网络流量:频繁发包、批量请求、DDOS攻击

确认为WEB入侵,查看受害系统基本信息

PS C:\Windows\system32> systeminfo

查看CPU和内存消耗

异常点排查

netstat -abo | findstr TCP

对进程进行排查:tasklist | findstr PID

查看服务:tasklist /SVC

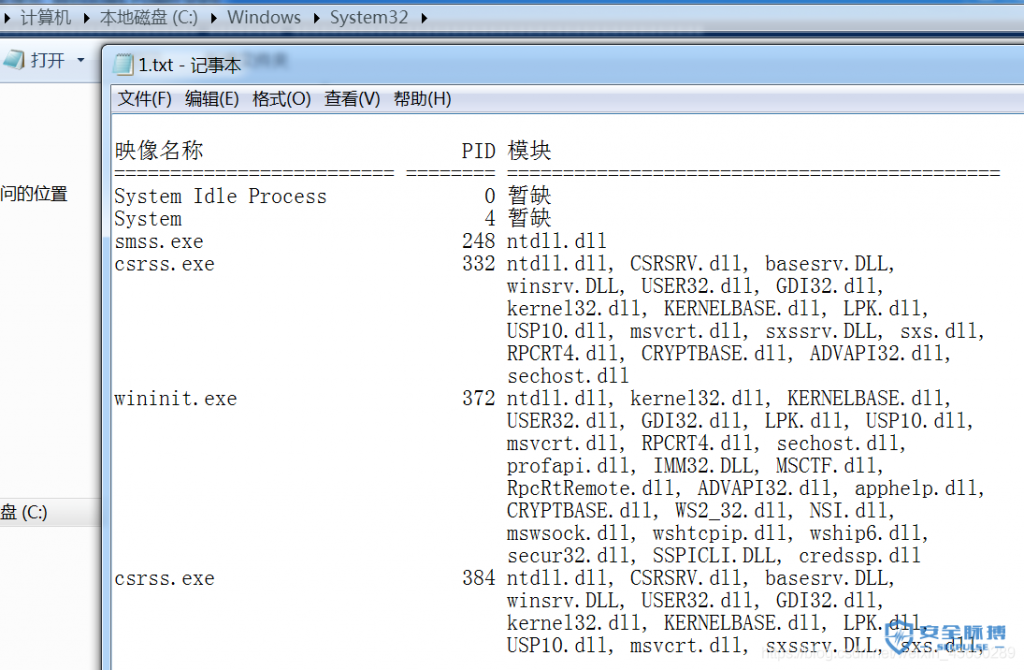

查看动态链接库:tasklist /M > 1.txt

查看日志

进程日志和登录日志 路径 C:\Windows\System32\winevt\Logs

根据时间段进行查看事件

安全事件:筛查登录时间

查看系统事件

D盾查杀

应用服务目录进行的文件内容排查-D盾查杀等

可以看到上传事时间,位置

最后找到了远程控制木马及木马,攻击事件22日上午9点左右;上传木马-远程控制-内网穿透;

可以根据具体情况而定

溯源法是一种追究根源的逆向思维方式,也是一种以倒推的方式追寻原因而达到解决问题的工作方式;

溯源的思维导图

常用的网址

https://www.reg007.com/查询邮箱注册过的网站

微博找回密码链接:找回帐号密码 (weibo.com)

网易找回密码链接:https://reg.163.com/naq/findPassword#/verifyAccount

淘宝找回密码链接: https://passport.taobao.com/ac/password_find.htm?spm=a2107.1.0.0.58bb11d9H7OMg N&from_site=0&lang=zh_CN&app_name=tb&tracelog=signin_main_pass

邮箱反查域名:https://www.benmi.com/rwhois?q=

进入网站微博UID查手机号:https://weiboshegongku.ml/Query

百度忘记密码链接: https://passport.baidu.com/?getpassindex&tt=1591344858100&gid=0A6E681-E84A-4 388-A0C3-B262AE20E8CD&tpl=mn&u=https%3A%2F%2Fwww.baidu.com%2F

百度识图链接:https://image.baidu.com/?fr=shitu

谷歌识图链接:https://images.google.com/

在线端口扫描工具扫描其开放的端口:http://coolaf.com/zh/tool/port

csdn忘记密码链接:CSDN-专业IT技术社区-忘记密码

学信网找回用户名: https://account.chsi.com.cn/account/password!rtvlgname

进入 oray 页面找回: https://console.oray.com/passport/find-account.html

通过第三方查找该用户的信息: http://qd.yyimg.com/act/index/id/

win7加入域,查询域控出错

services.msc -computer browser 重启服务

存在域,但当前用户不是域用户,提示说明权限不够

可以在php.ini中设置short_open_tag = On

注意:打穿win2008 R2添加补丁包升级至sp1

https://www.cnblogs.com/yuzly/p/11610061.html

https://www.cnblogs.com/yuzly/p/11610061.html

https://www.secpulse.com/archives/76810.html

https://www.cnblogs.com/yuzly/p/11610061.html

https://www.bilibili.com/read/cv5026378/

https://blog.csdn.net/qq_18501087/article/details/101593766

https://blog.csdn.net/ws13129/article/details/90071260

https://www.sohu.com/a/300983667_658302

https://blog.csdn.net/weixin_41520029/article/details/100126862

https://www.cnblogs.com/iamsoscared/p/13835618.html

本文作者:calmness

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/152089.html

如有侵权请联系:admin#unsafe.sh