自银行木马Emotet首次被发现以来,已经过去了六年多的时间。六年来,它不断变异,目前仍然是最强大的网络安全威胁之一。这种木马病毒通过自己发送的垃圾邮件传播,可以通过本地网络传播,并下载其他恶意软件。

2014

6月

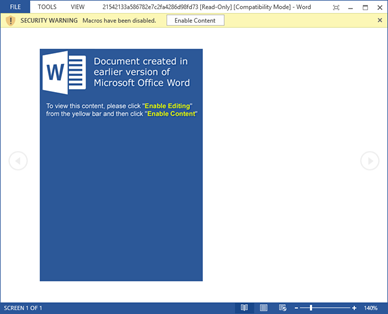

Emotet于2014年6月底由TrendMicro公司首次发现,该恶意软件使用浏览器中的技术劫持了用户银行凭证。即使在早期,恶意软件也是多组件的:浏览器流量被从C&C服务器下载的一个单独模块拦截。带有Web注入的配置文件也从那里加载,恶意木马的主要目标是德国和奥地利银行的客户,其主要传播载体是伪装成带有恶意附件或包含可执行文件的ZIP文件链接的银行电子邮件。

带有链接和附件的恶意电子邮件的示例

11月

2014年秋, Emotet进行了如下修改:

修改 HTTP(S)流量的模块;

在Outlook中收集电子邮件地址的模块;

用于在Mail PassView中窃取帐户的模块(密码恢复工具);

垃圾邮件模块(作为一个独立的可执行文件从没有链接到C&C的地址下载);

组织DDoS攻击的模块;

研究人员发现后者与其他恶意软件捆绑在一起,并假设它是通过加密器添加到Emotet中的(大概是Emotet的开发者当时没有自己的开发者,因此使用了第三方,可能是被黑客入侵或被盗了)。这是完全有可能的,开发人员很可能没有意识到其在恶意软件中的存在,无论如何,此模块的C&C中心都没有响应,并且它本身也没有更新(编译日期:2014年10月19日)。

此外,新的修改已开始使用所谓的自动转账系统(ATS)技术,自动从受害者的银行账户中窃取资金。

12月

C&C服务器停止响应,木马的活动显著下降。

2015

1月

2015年初,传播了新的Emotet修改版本,与之前的修改并没有什么不同。变化包括:新的内置公共RSA密钥,大多数字符串已加密,用于Web注入的ATS脚本清除了注释,目标用户包括瑞士银行的客户。

6月

C&C服务器再次停止服务,这一次长达18个月。根据网络注入的配置文件判断,该木马最近的受害者是奥地利、德国和波兰银行的客户。

2016

12月

Emotet redux:很长一段时间以来,第一次发现了一个新的修改。这个版本感染了使用RIG-E和RIG-V开发工具包上网的受害者,该木马以前没有使用过这种传播方法。研究人员认为,这是一种新的传播机制的尝试,但没有得到Emotet开发者的认可。

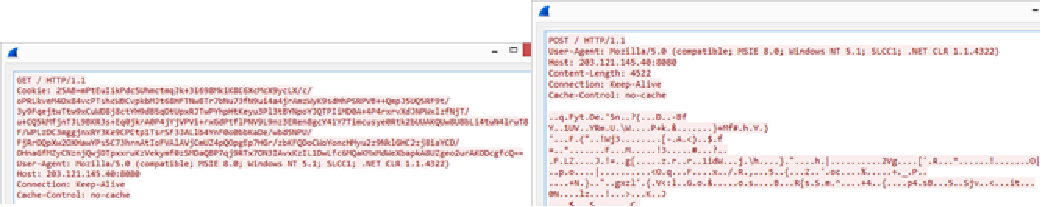

修改中的C&C通信协议也发生了变化:对于小于4kb的数据量,使用GET请求,数据本身在HTTP标头的Cookie字段中传输。对于较大的金额,使用了POST请求。RC4加密算法已被AES取代,协议本身基于稍微修改的谷歌协议缓冲区。作为对请求的响应,C&C服务器返回一个带有404 Not Found错误的头,这并不妨碍它们在回复正文中传输加密的有效载荷。

Emotet使用的GET和POST请求示例

从C&C发送到木马的模块也不一样:

Out是拦截和修改HTTP(S)流量的模块;

In是一个从浏览器获取帐户和密码的模块(WebBrowserPassView);

2017

2月

直到现在,研究人员还没有确认Emotet是否可以独立发送垃圾邮件。C&C服务器重新启用几个月后,研究人员发现有人从那里下载了一个垃圾模块。

4月

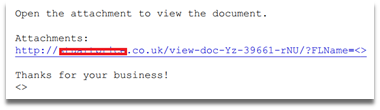

4月初,大量垃圾邮件被发现瞄准了波兰的用户。以物流公司DHL的名义发送的邮件要求收件人下载并打开JavaScript格式的“报告”文件。有趣的是,攻击者并没有进一步尝试将可执行JavaScript隐藏为PDF格式。似乎很多用户都不知道JavaScript根本不是文档或报告文件格式。

使用JS文件名的示例:

dhl__numer__zlecenia___4787769589_____kwi___12___2017.js(MD5:7360d52b67d9fbb41458b3bd21c7f4de)

4月,一起涉及假发票的类似袭击针对的是英德两国用户。

invoice__924__apr___24___2017___lang___gb___gb924.js(MD5:e91c6653ca434c55d6ebf313a20f12b1)

telekom_2017_04rechnung_60030039794.js (MD5:bcecf036e318d7d844448e4359928b56)

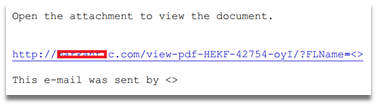

然后在4月下旬,当垃圾邮件中添加PDF附件时,策略略有改变,当打开PDF附件时,该通知用户可以通过给定的链接下载JavaScript格式的报告。

Document_11861097_NI_NSO___11861097.pdf (MD5: 2735A006F816F4582DACAA4090538F40)

PDF文档内容示例

Document_43571963_NI_NSO___43571963.pdf (MD5: 42d6d07c757cf42c0b180831ef5989cb)

PDF文档内容示例

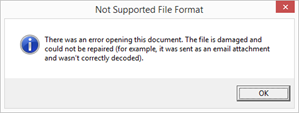

至于JavaScript文件本身,它是一个典型的木马下载程序,下载并运行了Emotet。成功感染系统后,该脚本向用户显示了一个漂亮的错误窗口。

恶意JavaScript文件显示的错误消息

5月

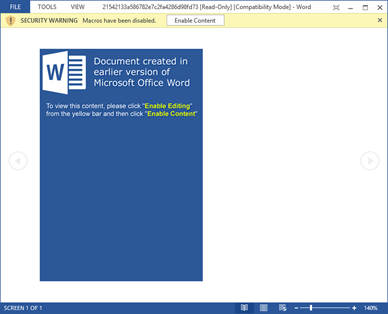

今年5月,通过垃圾邮件传播Emotet的方案略有改变。这一次,附件中包含了一个Office文档或指向它的链接,带有一张伪装成MS Word信息的图片,说明该文档的版本已经过时。要打开文档,会提示用户启用宏。如果受害者这样做了,就会执行一个恶意宏,启动PowerShell脚本,下载并运行Emotet。

打开的恶意文档ab-58829278.dokument.doc的屏幕截图(MD5:21542133A586782E7C2FA4286D98FD73)

同样在5月份,有报道称Emotet下载并安装了银行木马Qbot(或QakBot)。然而,研究人员无法证实这一信息:在Emotet攻击的120多万用户中,Qbot只在几十个案例中被检测到。

6月

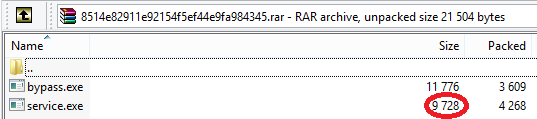

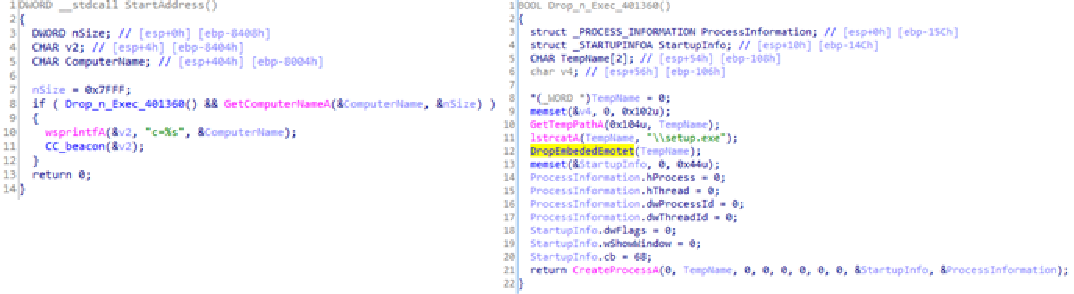

从6月1日起,Emotet C&C服务器开始传播一种用于在本地网络上传播恶意代码的工具(网络传播器),该工具后来成为恶意软件模块之一。该恶意应用程序包含一个自提取RAR文件,包含bypass.exe(MD5:341ce9aaf77030db9a1a5cc8d0382ee1)和service.exe(MD5:ffb1f5c3455b471e870328fd399ae6b8)。

使用bypass.exe和service.exe自解压RAR文件

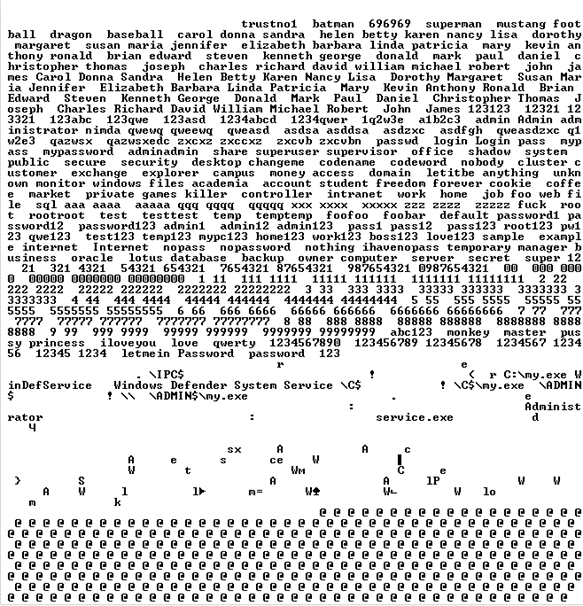

bypass.exe:

使用内置字典通过暴力破解密码搜索网络资源;

将service.exe复制到合适的资源;

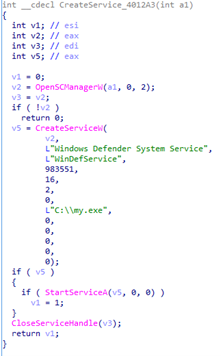

在远程系统上创建一个服务以自动运行service.exe;

创建服务的函数截图(bypass.exe)

带有暴力破解密码列表的截图(bypass.exe)

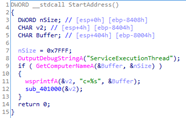

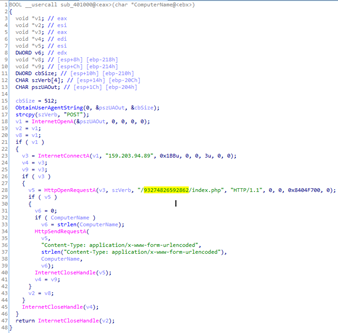

在功能方面,service.exe是极其有限的,只能将计算机名称发送到攻击者的服务器。

生成要发送到C&C的数据的函数

向命令行发送数据的函数

这封邮件显然是一个测试版本,而就在第二天研究人员发现了该文件的更新版本。自解压文件已经提供了一个自动运行bypass.exe (MD5: 5d75bbc6109dddba0c3989d25e41851f)的脚本,它没有发生变化,而service.exe (MD5: acc9ba224136fc129a3622d2143f10fb)的大小已经增长了几十倍。

使用bypass.exe和service.exe自解压RAR文件

更新后的service.exe变大了,因为它的主体现在包含了一个Emotet的副本。添加了一个函数,可将Emotet保存到磁盘,并在将有关受感染计算机的数据发送给C&C之前运行该函数。

service.exe中的新函数,用于将Emotet保存到磁盘并运行

7月

Emotet加载模块的更新已通过僵尸网络进行了大规模的传播,一个值得注意的变化是:Emotet已经删除了在HTTP标头的Cookie字段中传输数据的GET请求。从此以后,所有的C&C通信都使用POST (MD5: 643e1f4c5cbaeebc003faee56152f9cb)。

8月

Network Spreader以DLL(MD5:9c5c9c4f019c330aadcefbb781caac41)的形式包含在Emotet“传播工具包”中,新模块的编译日期为2017年7月24日,但仅在8月获得。回想一下,它曾经是一个具有两个文件的自解压RAR文件:bypass.exe和service.exe。传播机制并没有太大变化,但暴力破解密码的列表显著扩大到恰好1000个。

解密后的密码列表的截图

11月

2017年11月,IBM X-Force发布了一份关于新IcedId银行木马的报告。根据研究人员的说法,Emotet已经被观察到在传播这种病毒。研究人员在4月份得到了第一个IcedId样本(MD5: 7e8516db16b18f26e504285afe4f0b21),那时研究人员发现它被包裹在一个密码器中,这个密码器也在Emotet中使用。密码器不仅是相似的,而且是Emotet样本(MD5:2cd1ef13ee67f102cb99b258a61eeb20)中一个密码的几乎逐字节的副本,该副本同时传播。

本文翻译自:https://securelist.com/the-chronicles-of-emotet/99660/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh