Avast研究人员发现大量恶意Chrome和Egde浏览器扩展被用来劫持搜索结果页面中的链接到任意URL,其中包括钓鱼网站和广告。

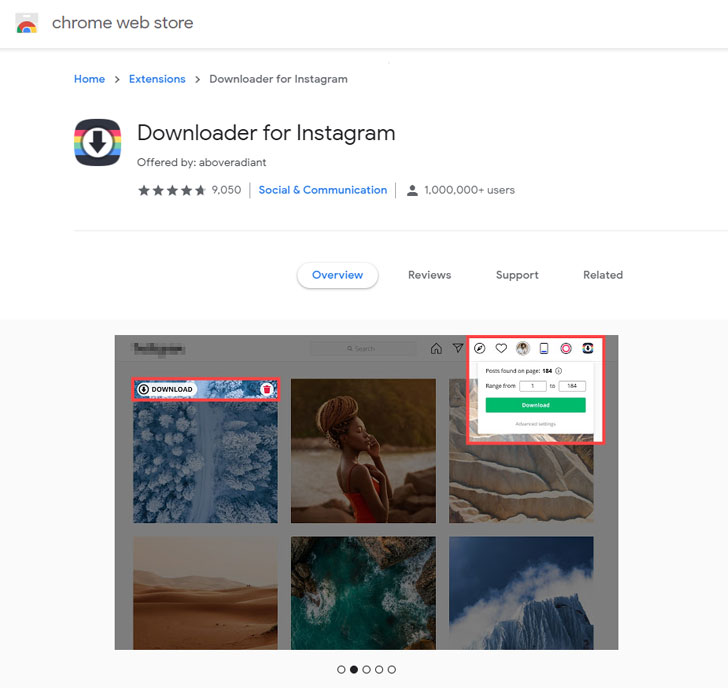

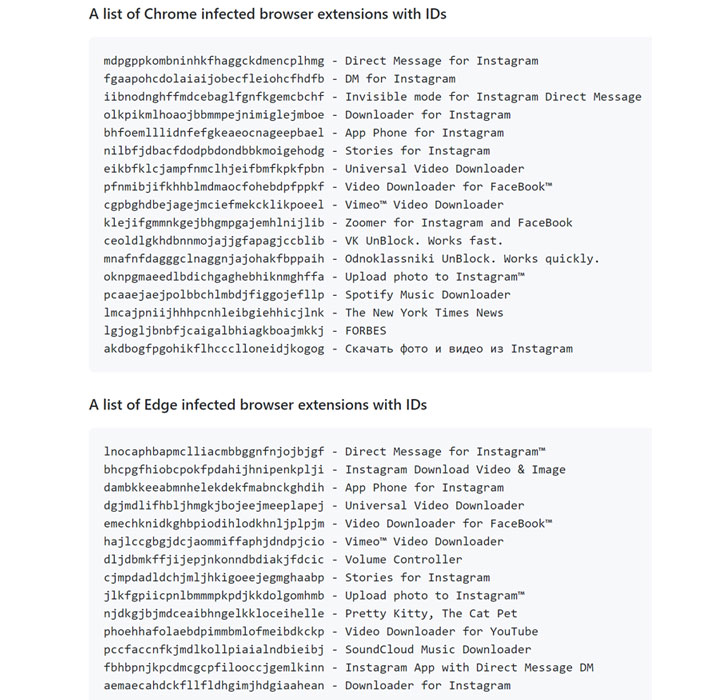

Avast 研究人员发现一起利用浏览器扩展劫持搜索结果的攻击活动——CacheFlow。其中有28个恶意Chrome和Egde浏览器扩展使用Cache-Control HTTP header作为隐蔽信道来从攻击者控制的服务器中提取命令,涉及的浏览器扩展包括Video Downloader for Facebook、Vimeo Video Downloader、Instagram Story Downloader、VK Unblock。

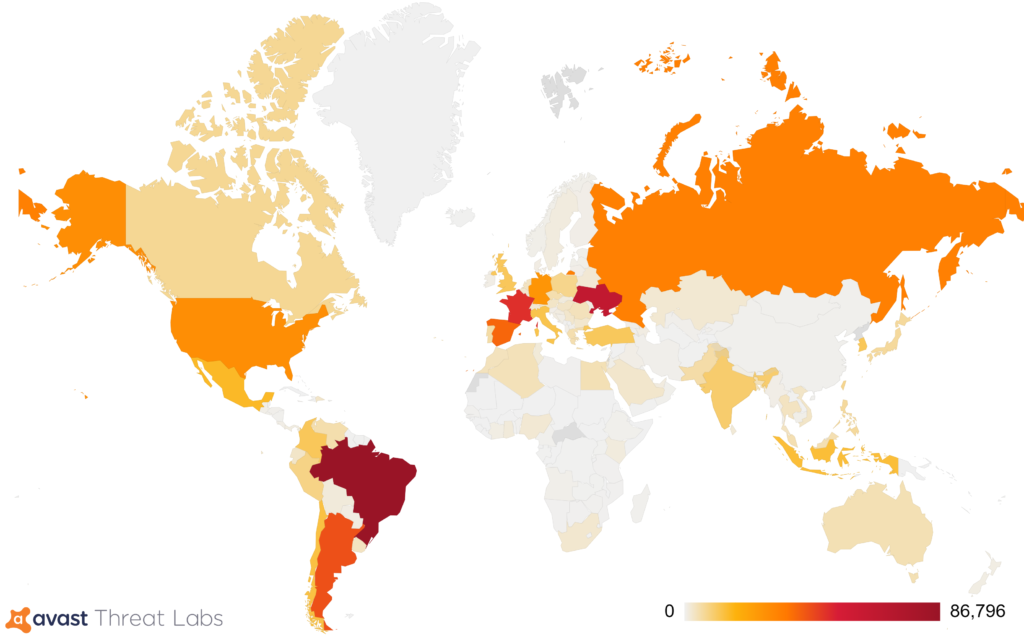

Avast分析发现下载和安装CacheFlow 扩展用户最多的3个国家是巴西、乌克兰和法国,然后是阿根廷、西班牙、俄罗斯和美国。

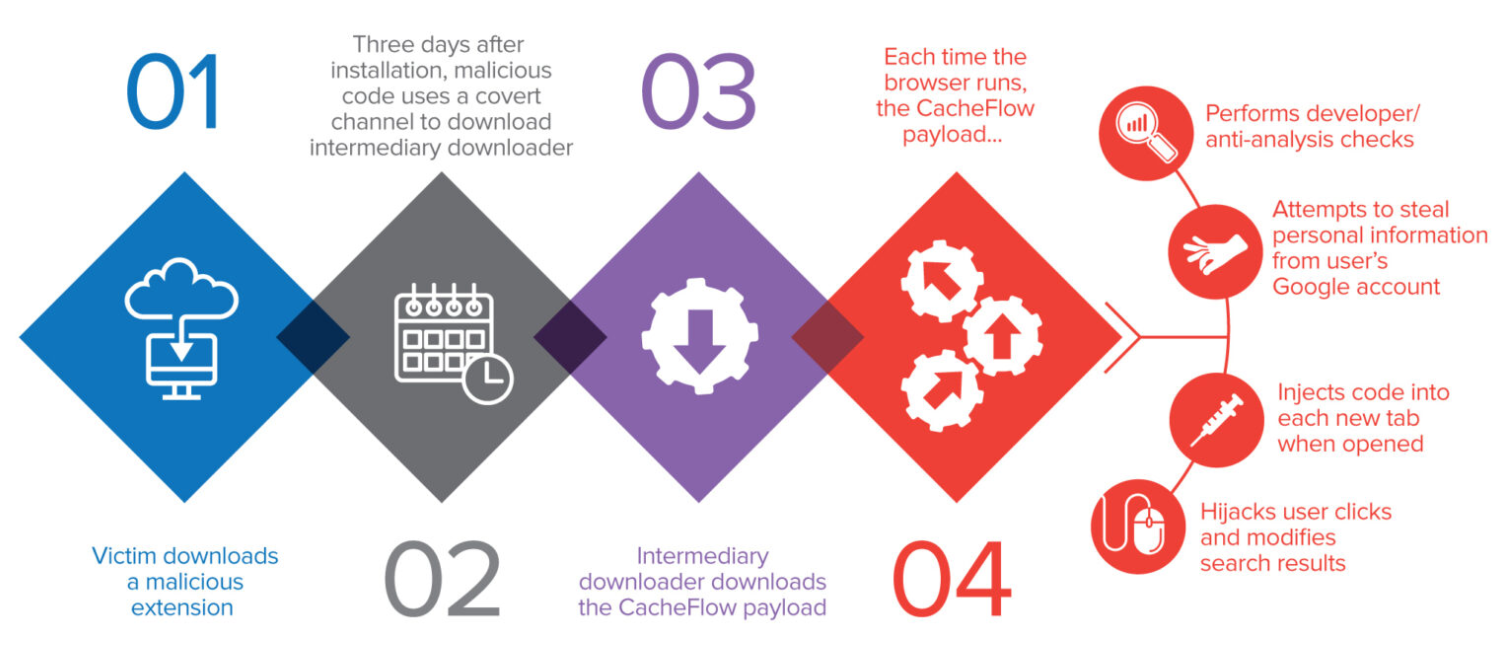

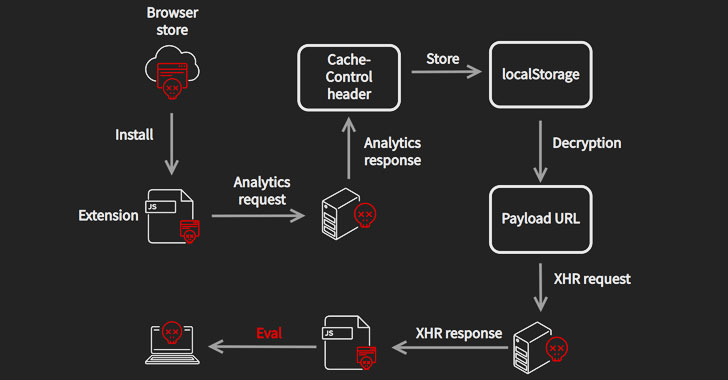

CacheFlow 攻击流如下所示:

CacheFlow攻击从可以用户在浏览器中下载恶意扩展开始。恶意扩展安装后,会向远程服务器发送类似Google Analytics 的分析请求,然后返回一个含有隐藏命令的精心伪造的Cache-Control header,其中隐藏命令的作用是提取第二阶段payload,第二阶段payload是最终的JS payload的下载器。

JS 恶意软件会收集出生日期、邮件地址、地理位置、设备活动等。为了获取生日信息,CacheFlow会分析一个到https://myaccount.google.com/birthday 的XHR 请求,并从响应消息中分析出生日期。

最后,payload会注入另一端JS 代码到每个tab中,使用它来劫持到合法网站的点击,修改Google、Bing、雅虎等的搜索结果,将受害者重路由到不同的URL。

恶意扩展有个非常有意思的地方,就是会避免感染web开发者这样的用户。恶意扩展会计算用户安装的扩展权重分或检查是否有本地搭建的网站,比如.dev、.local,、.localhost,而且在扩展安装后的前3天不会有任何可疑的恶意行为。

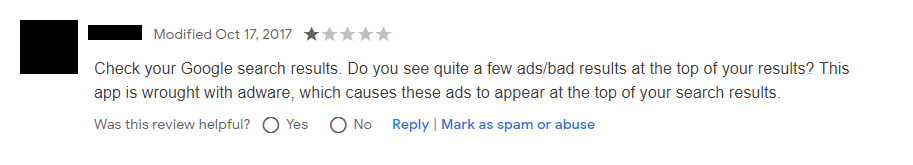

从Chrome Web Store的用户评论来看,CacheFlow从2017年10月就开始活跃了。一般来说,用户会比较信任官方浏览器商店安装的扩展,认为其是安全的,但是近年来的研究发现,来自官方商店的应用和扩展都不一定是安全的。

CacheFlow攻击使用了分析请求中的Cache-Control HTTP header作为隐蔽信道来隐藏其命令和控制流量,研究人员认为这是一种新的技术。

CacheFlow隐藏C2命令流程

所有CacheFlow攻击活动相关的恶意浏览器扩展已于2020年12月18日被谷歌、微软下架,以预防用户继续下载,已经下载的用户可以移除相关扩展来预防恶意攻击活动。

本文翻译自:https://thehackernews.com/2021/02/over-dozen-chrome-extensions-caught.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh