网络安全公司Red Canary上周发布了有关一种名为Silver Sparrow的Mac新恶意软件的调查结果。该恶意软件是第一个包含针对Apple新型M1芯片的本机代码的恶意软件。但是,对该恶意软件的未知信息实际上比已知的更有趣!

安装

我们知道该恶意软件是通过名为update.pkg或updater.pkg的Apple安装程序包(.pkg文件)安装的。但是,我们不知道这些文件是如何传递给用户的。

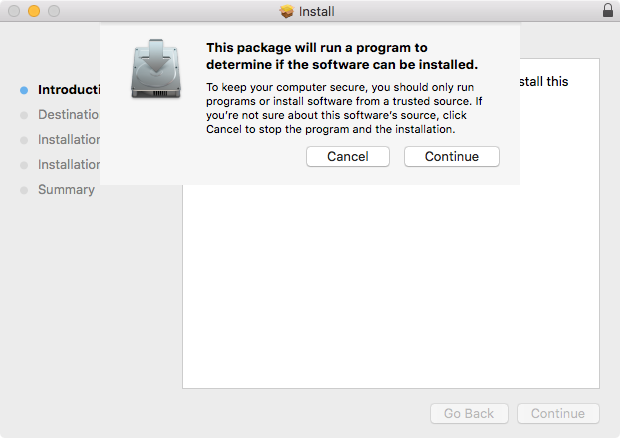

这些.pkg文件包含JavaScript代码,这些代码可以在安装真正开始之前就开始运行。然后会询问用户是否要允许程序运行以“确定是否可以安装软件”。

这意味着,如果您单击了“继续”,然后考虑了一下之后又退出了安装程序,那就已经迟了。您已经被感染了。

恶意软件生命周期

恶意JavaScript代码为当前用户安装了一个启动代理plist文件,该文件被设计为每小时启动一次名为verx.sh的脚本,该脚本具有多个功能。

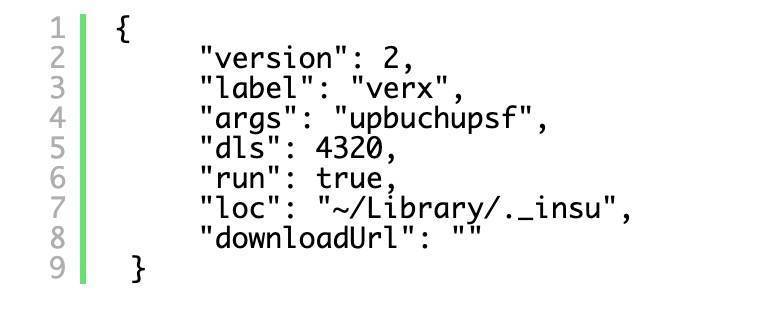

首先,它将与以前托管在Amazon AWS上的命令和控制服务器联系。在分析时,它返回的数据是这样的:

接下来,恶意软件将检查文件~/Library/._insu。从Malwarebytes数据来看,这似乎是一个零字节的文件,并且恶意软件只是将其用作标记来指示应删除自身。在本例中,脚本执行了这一操作,然后退出。

最后,它将尝试确定是否存在较新版本的恶意软件(如果尚未安装最终的有效负载,情况将总是如此),如果是,它将从来自命令和控制服务器的数据downloadUrl参数提供的URL下载有效payload。

但是,从数据中可以看出,在分析时,下载URL为空白。尽管我们知道脚本会将有效payload存储在/ tmp / verx上,但我们尚未在任何受感染的计算机上看到此有效payload的任何实例。

如果实际下载了有效payload,它将以args数据作为参数启动。

.pkg文件与JavaScript删除的文件不同,它还将应用程序安装到Applications文件夹中。根据.pkg文件的版本,此应用程序的名称为“tasker”或“updater”。这两个应用程序似乎都是非常简单的占位符应用程序,它们没有其他有趣的地方。

在野的Silver Sparrow

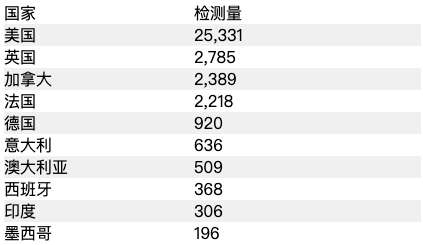

Malwarebytes的研究人员与红金丝雀的研究人员在他们的发现上进行了合作,并在这一点上收集了有关感染的重要数据。在撰写本文时,我们已经看到39,080台具有Malwarebytes检测到的Silver Sparrow组件的特殊计算机。

这些检测主要集中在美国,超过25,000台特殊计算机被检测到带有Silver Sparrow。当然,这也是因为Malwarebytes在美国有大量客户群的原因,但是通过在164个国家的检测可以发现,该恶意软件的确非常普遍。

Silver Sparrow在各个国家的检测情况

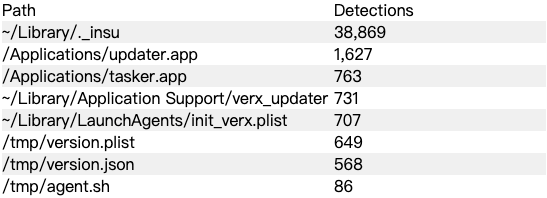

检测到的路径显示出一种相当有趣的模式。实际上,绝大多数“感染”由._insu文件表示,并且存在该文件的计算机没有任何其他组件(与预期的一样)。

Malwarebytes的检测

结论

目前,我们还没有看到/tmp/verx有效payload,没有受感染的计算机安装它。就像Red Canary所说,这意味着我们对该恶意软件的意图知之甚少。

是的,Malwarebytes保护您的Mac免受Silver Sparrow的攻击。

来自命令和控制服务器(upbuchupsf)的数据中的args值看起来类似于广告软件经常使用的附属代码。但是,我们不能基于一个十个字符的字符串进行假设,因为这样的假设很容易是错误的。毕竟,出售给多个人并由其使用的恶意软件很可能会包含某种“客户代码”。

有趣的是,._insu文件的数量如此之多,由于此文件表明恶意软件应删除自身(尽管我们不知道文件是如何创建的),因此这是一个有力地证据,表明这以前可能是受感染的计算机。

因此,这种感染很有可能在最近的某个时候出现过,但是操作员发出了一个无声的“kill”命令,导致恶意软件删除了自己。这可能对应于最新的恶意安装程序的首次出现,该恶意软件安装程序已上载到VirusTotal,这可以向创建者表明该恶意软件已被发现,当然也有可能是由其他事件提示的。

根据Red Canary的调查结果,这些机器不太可能被长时间感染,因为这两个命令和控制服务器域是在2020年8月和2020年12月注册的。

Malwarebytes检测这些文件为OSX.SilverSparrow。

本文翻译自:https://blog.malwarebytes.com/mac/2021/02/the-mystery-of-the-silver-sparrow-mac-malware/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh