攻击者一直不断在探索和记录新方法,以绕过用于授权在线卡交易的3D安全(3DS)协议。3D-Secure(Three-Domain Secure)支付验证服务(简称3DS)是VISA和万事达国际组织( 以下统称国 际组织)为提高信用卡网上支付的安全性,保障用户网上支付安全,向所有信用卡个人卡主卡持卡人( 以下简称持卡人)共同推出的一项安全验证服务。

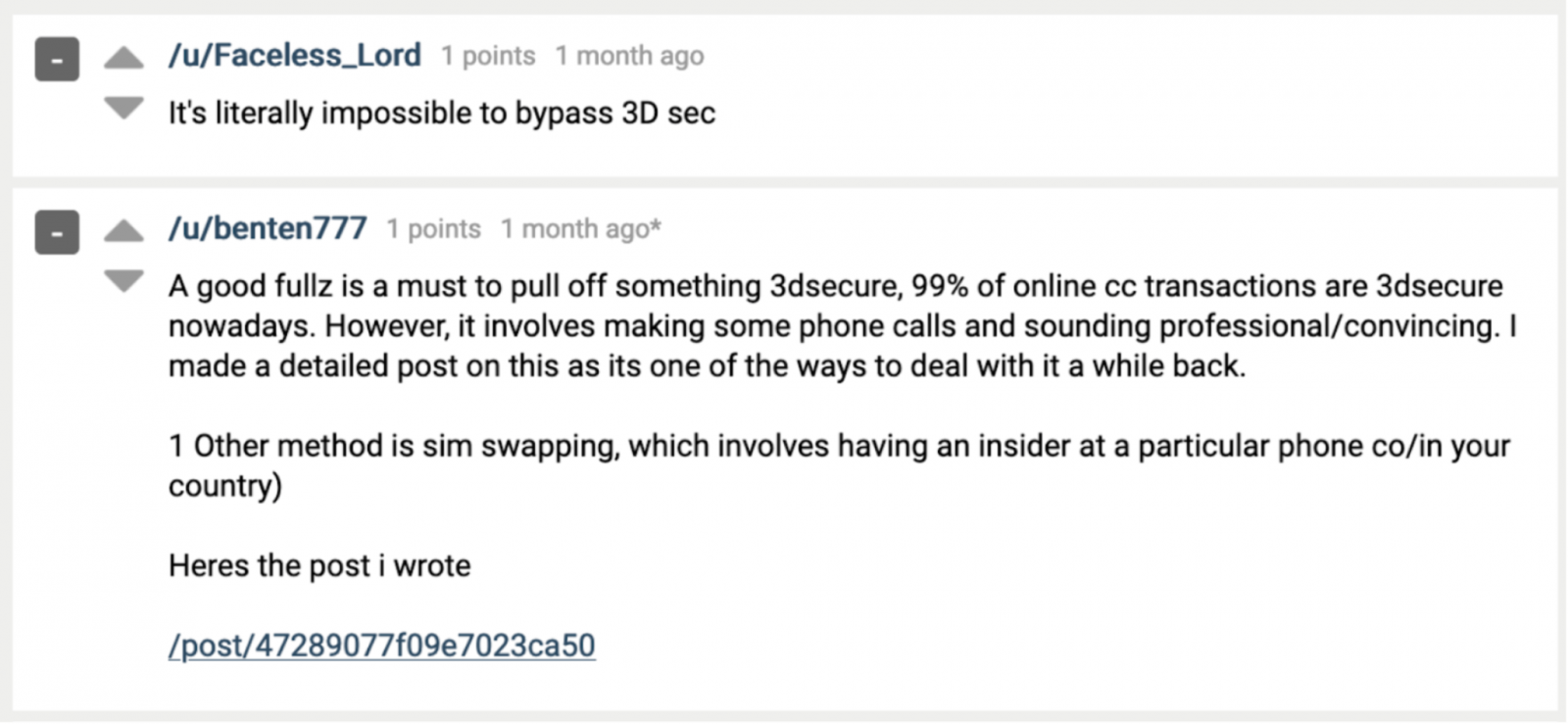

地下论坛上的讨论提供了如何通过结合社会工程和钓鱼攻击来绕过最新版本的安全特性的建议。

许多暗网论坛上的个人都在分享他们在使用3DS来保护用户交易的商店中进行欺诈购买的知识。3DS为使用信用卡或借记卡的在线购物增加了一层安全保障,它需要持卡人的直接确认来授权支付。

该功能从第一个版本演变而来,在第一个版本中,银行要求用户提供代码或静态密码以批准交易。在为智能手机设计的第二个版本(3DS 2)中,用户可以通过使用他们的生物特征数据(指纹、人脸识别)在银行应用中进行身份验证来确认他们的购买。

尽管3DS 2提供了先进的安全功能,第一个版本仍然被广泛部署,攻击者有机会利用他们的社会工程技能,诱使用户提供代码或密码来批准交易。

3DS代码已被应用到社会工程

在一篇博文中,安全情报公司Gemini Advisory的分析师们分享了一些攻击者在暗网论坛上讨论的方法,以在实施3DS的在线商店进行欺诈性购买。一切攻击都从持卡人的全部信息开始,至少包括姓名、电话号码、电子邮件地址、物理地址、母亲的娘家姓、身份证号码和驾照号码。

攻击者利用这些细节冒充银行员工给用户打电话确认身份,通过提供一些个人身份信息,他们获得受害者的信任,并要求使用他们的密码或代码来完成这个过程。

相同的策略可能适用于更高版本的3DS并实时进行购买,黑客在一个顶级地下论坛上的帖子中描述了该方法。

利用完整的持卡人详细信息、变声器和电话号码欺骗应用程序,诈骗者可以在网站上发起购买,然后打电话给受害者获取所需信息。

在最后一步,黑客通知受害者,他们将收到用于最终身份验证的确认码,这时网络犯罪分子应在商店下订单。当系统提示输入要发送到受害者电话的验证码时,欺诈者应从受害者那里获取该代码。

也可以通过网络钓鱼和注入等其他方式来获取3DS代码,当受害者在网络钓鱼站点上进行购买时,犯罪分子会将所有详细信息传递给合法商店以获取其产品。

根据Gemini Advisory的调查结果,一些网络罪犯还将被盗的信用卡数据添加到PayPal帐户中,并将其用作付款方式。另一种方法是经典方法,涉及用恶意软件攻击受害者的手机,这样恶意软件可以拦截安全代码并将其传发送给欺诈者。

另外,许多商店在交易额低于特定限制时也不会要求3DS代码,从而使欺诈者得以进行多次较小的购买而逃脱惩罚。

这些技术大多数都在存在3DS早期版本的地方起作用,与3DS 2相比,被广泛采用还有很长的路要走。欧洲正在引领向更安全的标准(PSD2法规-3DS 2实现了强大的客户身份验证)的过渡,而在美国,使用3DS 1的商家的欺诈责任保护将于2021年10月17日到期。

但是,Gemini Advisory认为,网络犯罪分子还将通过社会工程技术攻击更安全的3DS 2。

本文翻译自:https://www.bleepingcomputer.com/news/security/hackers-share-methods-to-bypass-3d-secure-for-payment-cards/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh