刚刚过去的2020年以极具戏剧性的开场和魔幻现实主义的中章,给传统行业当头一棒,疫情的延伸早已超出了绝大部分人的预料。传统行业被迫转型;企业被迫选择线上办公;学校被迫开设网课。在经济体系运作如此困难的情况下,互联网行业在整个市场却占据更稳定的位置,互联网行业飞速发展的同时也带来了前所未有的网络安全挑战。

热爱网络安全的年轻人们,经历了停工、停学,却从未停下漏洞研究的脚步,据统计,2020年新增20086条漏洞信息(来源于cnvd),相较于2019年,漏洞环比增长125.1%。

产品是由人研发出来的,研发人员能力参差不齐导致漏洞这一话题永不过时。随着漏洞喷涌式爆发,企业越来越感到麻木,在经过一次又一次的实战演练的磨练,企业IT部门也开始接受两个重要的观点:

1、资产梳理才是重中之重,围绕资产匹配的安全能力才是刚需,覆盖漏洞的数量不是唯一的考核标准。

2、安全即将变成一种文化,不管是在开发还是在日常办公都需具备较强的安全意识。

在这个大趋势下,安全厂商持续洞察用户需求同时也总结了一个重要的观点:每年都会爆发出成千上万的漏洞,这里面到底哪些可以给客户造成危害,针对这类漏洞如何做到精准覆盖和快速响应才是安全厂商需要持续思考的问题。

2016年-2020年,深信服千里目安全实验室持续紧跟国内外漏洞威胁情报,从中筛选出能给客户带来威胁的漏洞,第一时间推送解决方案,持续提供可感知的安全感。

在这场永不停歇的攻防战争中,深信服千里目安全实验掌握一手漏洞情报,始终坚持“千里之外,洞悉风险”,与各大网络安全厂商一同维护网络安全,构建平衡、和谐的网络生态系统。

《漏洞威胁分析报告》,深信服千里目安全实验室第一次从围绕”不同视角下的漏洞威胁”和“深信服漏洞闭环体系建设”两个方面,基于深信服安全服务和安全云脑的基础数据中心结合深信服威胁对抗指挥中心的能力中台针对2020年漏洞爆发情况进行回顾,分析2020年高危漏洞,反思漏洞威胁应对措施,为企业提供可靠且具针对性的安全建议。

上册:不同视角下的漏洞威胁

国内外安全事件频发,报告上册围绕基于深信服安全服务和安全云脑的基础数据中心结合深信服威胁对抗指挥中心的能力中台针对2020年漏洞爆发情况进行回顾,通过深信服的基础数据关联模型,思考漏洞威胁闭环体系。

1. 企业资产视角下的漏洞威胁

2020年全年,深信服安全服务团队长期为政府、金融、互联网、教育、通信、医疗、交通、能源等多个行业数千个企业提供安全服务,再结合深信服独有安全云脑的基础数据进行分析,从企业资产的视角,呈现出面对企业最重要的漏洞威胁情况。

企业资产的漏洞威胁情况

回顾安全服务结合安全云脑的基础数据进行聚类统计的数据可以明显看出,企业资产所面临的的可利用漏洞威胁依旧是定制化业务为主,占比高达70.7%;剩下的威胁主要来源于组件漏洞,占比29.3%。

组件漏洞的快速响应依旧是值得企业关注的重点

从深信服千里目安全实验室2016-2020年通告数据可以看出,由于攻防竞赛理念的逐步普及,企业也逐步接受并需要针对自己资产的紧急漏洞通告,从最开始不清楚自己使用的哪些组件,逐步演变到对自己使用的组件和版本了如指掌,并持续聚焦最新的可利用漏洞提升优先级处理闭环。

从攻击者的视角来看,一般攻击者在收集好客户的资产后会进行一些基本的探测(包括指纹识别,敏感路径探测,登录测试等),探测到需要的信息后会尝试一击命中,比如针对指纹识别到的组件,选择这个组件的已知的可利用的漏洞可以减少Fuzz所带来的的巨大动静,减少被安全产品感知或者防御的概率,提高攻击成功率。

这类组件主要有两个特点:

1、组件相对容易获取到,导致研究组件漏洞的安全研究人员很多;

2、这类组件经历了多年的安全研究人员挖掘,相对来说安全性会高一些,但一旦高危漏洞爆发,将会影响大量企业。

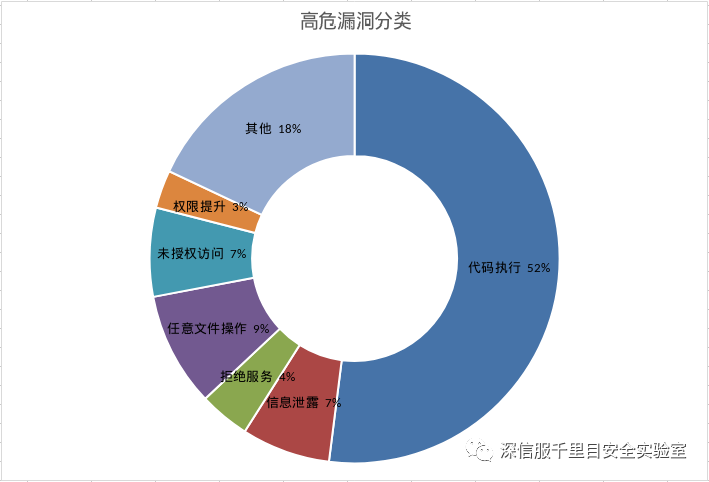

攻防就是一个博弈的过程,攻击者基于客户所使用的组件不断地挖掘并利用漏洞,防御者不断识别攻击者的研究方向,制定解决方案。2020年深信服千里目安全实验室跟踪高危漏洞250余个。其中代码执行占比最高,达52%!下图中的其他包含XML外部实体注入、安全绕过、提权、XSS、认证绕过、反序列化、缓冲区溢出、命令注入、目录遍历、目录穿越、权限绕过、认证绕过、容器逃逸和错误访问控制。

上述漏洞涉及130余个重点组件(累计180个组件),从组件维度来看,今年的紧急漏洞依旧聚焦在服务器类、工具类和框架类型的组件,中间件、CMS组件漏洞数量略有下降,2020年最“火”的组件Top3为FasterXML、某OA和WebLogic。

在2020年漏洞中我们清楚看到,FasterXML漏洞以34个位列榜首;某OA漏洞以20个,最后WebLogic以漏洞19排名第三。深信服千里目安全实验室将重点分析上述三个组件。

FasterXML

(1)组件介绍

FasterXML Jackson是美国FasterXML公司的一款适用于Java的数据处理工具。Jackson-databind是其中的一个具有数据绑定功能的组件。Jackson-databind可以将Java对象转换成json对象,同样也可以将json转换成Java对象。

(2)组件分布

根据全网数据统计,使用fasterxml jackson-databind的网站多达30万余,其中大部分集中在美国,而中国的使用量排在第二位。其中浙江、北京、广东、广西四省市使用量最高。通过网络空间搜索引擎的数据统计和柱状图表,如下图所示。

(3)漏洞介绍

|

漏洞名称 |

漏洞ID |

影响版本 |

危害等级 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-8840 |

Fasterxml Jackson-databind < 2.9.10.2 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-9547 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-9548 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind服务请求伪造漏洞 |

CVE-2020-10969 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

无 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-10650 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

无 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-10672 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-10673 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-10968 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-11111 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-11112 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-11113 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind服务请求伪造漏洞 |

CVE-2020-11619 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-11620 |

Fasterxml Jackson-databind < 2.9.10.4 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-14060 |

Fasterxml Jackson-databind < 2.9.10.5 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-14061 |

Fasterxml Jackson-databind < 2.9.10.5 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-14062 |

Fasterxml Jackson-databind < 2.9.10.5 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-14195 |

Fasterxml Jackson-databind < 2.9.10.5 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-24750 |

Fasterxml Jackson-databind < 2.9.10.6 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-24616 |

Fasterxml Jackson-databind < 2.9.10.6 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

无 |

Fasterxml Jackson-databind < 2.9.10.6 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

无 |

Fasterxml Jackson-databind < 2.9.10.6 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-35490 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-35491 |

Fasterxml Jackson-databind < 2.9.10.8 |

更新 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36179 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36180 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36181 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36182 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36183 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36184 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36185 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36186 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36187 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36188 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-36189 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

|

Fasterxml Jackson-databind远程代码执行漏洞 |

CVE-2020-35728 |

Fasterxml Jackson-databind < 2.9.10.8 |

高危 |

向下滑动查看

上述表中记录的漏洞是2020年FasterXML官方披露的漏洞,并且不需要任何二次开发与复杂的配置,仅仅需要用户使用的组件或者框架集成了上述版本的fasterxml jackson-databind,并且配置了enableDefaultTyping即可。攻击者通过用户暴露出的fasterxml Jackson-databind序列化接口,发送精心构造恶意流量,恶意数据在服务器上先进行反序列化操作,再进行序列化操作(如果在属性JavaBean对应的get方法中出现问题则需要再次进行序列化操作)时执行任意代码。

2020年FasterXML Jackson-databind 爆发的漏洞依然是:利用FasterXML Jackson-databind与第三方类库相结合,攻击者可以通过FasterXML Jackson-databind的反序列化功能,执行第三方库中的方法,进行JNDI注入攻击。攻击方式与以往相同。在FasterXML Jackson-databind最新版本中,将会使用新的方式对Java反序列化漏洞的进行修复。预计2020年之后,FasterXML Jackson-databind的Java反序列化漏洞数量将会降低。

某OA系统

(1)组件介绍

OA为各行业不同规模的众多用户提供信息化管理能力,包括流程审批、行政办公、日常事务、数据统计分析、即时通讯、移动办公等,帮助广大用户降低沟通和管理成本,提升生产和决策效率。该系统采用领先的B/S(浏览器/服务器)操作方式,使得网络办公不受地域限。

(2)组件分布

以某OA系统为例,其主要应用范围在国内,根据全网数据统计,使用某OA系统的网站数有近3万。其中广东、湖北、北京三省市使用量最高。通过网络空间搜索引擎数据统计得到的柱状图表如下图所示。

(3)漏洞介绍

|

漏洞名称 |

影响版本 |

危害等级 |

|

某OA文件上传结合本地文件包含RCE |

某OA V11 < V11.4 |

高危 |

|

某OA任意用户登录 |

某OA < V11.5 |

高危 |

|

某OA 2015-2017后台任意文件上传(一) |

某OA 2015 - 2017 |

中危 |

|

某OA 2015-2017后台文件包含(一) |

某OA 2015 - 2017 |

中危 |

|

某OA 2015-2017后台文件包含(二) |

某OA 2015 - 2017 |

中危 |

|

某OA 2015-2017后台任意文件上传(二) |

某OA 2015 - 2017 |

中危 |

|

某OA 2015-2017后台任意文件删除 |

某OA 2015 - 2017 |

中危 |

|

某OA 未授权任意文件删除 |

某OA V11.6 |

高危 |

|

某OA 后台任意文件上传 |

某OA < V11.7 |

中危 |

|

某OA 后台SQL注入 |

某OA < V11.6 |

中危 |

|

某OA 后台SQL注入 |

某OA < V11.6 |

中危 |

|

某OA 后台SQL注入 |

某OA < V11.7 |

中危 |

|

某OA 后台SQL注入 |

某OA < V11.7 |

中危 |

|

某OA 未授权SQL注入 |

某OA V11 < V11.6 |

高危 |

|

某OA 后台SQL注入 |

某 < V11.6 |

中危 |

|

某OA 后台SQL注入 |

某 < V11.6 |

中危 |

|

某OA 后台SQL注入 |

某 <= V11.7 |

中危 |

向下滑动查看

上述表中主要记录了2020年所披露的某OA相关漏洞,按时间先后排序。对上述表进行分析,从漏洞利用权限上来看,主要为后台漏洞,大部分需要普通用户权限;从漏洞类型来看,主要为SQL注入漏洞和文件上传漏洞;从漏洞高可利用性来看,文件上传结合本地文件包含漏洞、任意用户登录漏洞相对热门。但纵观来看,可直接未授权GetShell的漏洞较少,基本上需要先结合未授权注入或任意用户登录提升权限后再利用后台漏洞GetShell。

相比2020年之前的漏洞,2020年未授权的高可利用漏洞较少,往后台权限漏洞类型靠拢。2020年之后,可能主要以后台漏洞披露为主,但也不排除未授权高危漏洞出现的可能性。

WebLogic

(1)组件介绍

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。WebLogic是商业市场上主要的Java(J2EE)应用服务器软件(application server)之一,是世界上第一个成功商业化的J2EE应用服务器,具有可扩展性,快速开发,灵活,可靠性等优势。

(2)组件分布

根据全网数据统计,使用WebLogic的网站多达30万余,其中大部分集中在美国,而中国的使用量排在第三位。其中北京、广东、上海三省市使用量最高。通过网络空间搜索引擎的数据统计和柱状图表,如下图所示。

(3)漏洞介绍

|

漏洞名称 |

漏洞ID |

影响版本 |

危害等级 |

|

WebLogic安全漏洞 |

CVE-2020-2550 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

低危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-2551 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-6950 |

WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

中危 |

|

WebLogic安全漏洞 |

CVE-2020-2544 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

低危 |

|

WebLogic安全漏洞 |

CVE-2020-2547 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

低危 |

|

WebLogic安全漏洞 |

CVE-2020-2519 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

低危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-2883 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

高危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-2884 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

低危 |

|

WebLogic安全漏洞 |

CVE-2020-2869 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

低危 |

|

WebLogic安全漏洞 |

CVE-2020-2766 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

低危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-2801 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

高危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-2867 |

WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-2811 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

中危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-2798 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-2967 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-14588 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-14589 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

中危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-14687 |

WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-14622 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

低危 |

|

WebLogic安全漏洞 |

CVE-2020-2966 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

低危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-14625 |

WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-14572 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 |

中危 |

|

WebLogic安全漏洞 |

CVE-2020-14652 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

中危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-14645 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-14557 |

WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

中危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-14644 |

WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-14841 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-14825 |

WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-14859 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic安全漏洞 |

CVE-2020-14757 |

WebLogic 12.2.1.3.0 |

中危 |

|

WebLogic安全漏洞 |

CVE-2020-14820 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

中危 |

|

WebLogic安全漏洞 |

CVE-2020-14883 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

|

WebLogic远程代码执行漏洞 |

CVE-2020-14882 |

WebLogic 10.3.6.0.0 WebLogic 12.1.3.0.0 WebLogic 12.2.1.3.0 WebLogic 12.2.1.4.0 WebLogic 14.1.1.0.0 |

高危 |

上述表中记录的漏洞是2020年Oracle官方披露的WebLogic漏洞,攻击者通过向服务器发送精心构造恶意序列化数据,当服务器进行反序列化,解析序列化数据时,触发Java反序列化漏洞,造成执行任意代码。

比起2020年之前的漏洞,2020年新增了IIOP协议的JAVA反序列化利用方式,也增加了Coherence组件中Extractor系列漏洞。这两类漏洞的出现也体现了黑名单防御机制的局限性。2020年之后,可能依旧会出现利用其他WebLogic内部组件构造新的gadget进行漏洞利用。

定制化业务依旧是最常见被攻破的目标

回顾全年数据,在被抽样的企业所对应的基础数据中,涉及200+定制化业务系统,漏洞安全威胁数量达数百个。其中,高风险系统占比高达61.3%!中风险与低风险系统占比基本持平。

从漏洞类型来看,信息泄漏漏洞和业务逻辑漏洞是出现频率最高的漏洞类型,占到全年Web漏洞总数的41.9%;此外XSS、未授权访问漏洞分别占比7.9%和6.3%。

信息泄露漏洞、业务逻辑漏洞(包含但不仅限于暴力破解、用户名穷举、任意密码重置、任意用户\企业注册、验证码固定、图形码可重复利用、支付\退款逻辑漏洞)、弱口令,在本次调研分别占比24.4%、17.4%、11.4%,属于高发漏洞类型,但受业务系统的重要程度、部署位置等影响,危害等级没有明显规律。企业在日常管理中,仍需加强巡检,结合定期漏洞扫描和必要的渗透测试及时发现修补此类漏洞。

从漏洞严重维度来看,严重与高危漏洞占比高达41%,中危漏洞占比21%,其中漏洞造成严重影响的依旧是SQL注入、命令注入和代码注入漏洞。

SQL注入即通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。攻击者利用SQL注入漏洞,可以获取数据库中的多种信息(例如:管理员后台密码),从而脱取数据库中内容(脱库)。在特别情况下,还可以修改数据库内容或者插入内容到数据库,如果数据库权限分配存在问题,或者数据库本身存在缺陷,那么攻击者可以通过SQL注入漏洞直接获取Webshell或者服务器系统权限。在本次抽样调查中,有87.5%的SQL注入漏洞被判定为高危。近几年安全水平整体有较大的提升,总体上SQL注入漏洞发生频率有所减少,本次抽样中占比4.3%,虽此漏洞数量呈下降趋势,但还是一个有力杀器,各企业仍需加以重视。

命令注入是一种攻击,其目标是通过易受攻击的应用程序在主机操作系统上执行任意命令。在此攻击中,攻击者提供的操作系统命令通常以易受攻击的应用程序的权限执行。成功利用此漏洞会造成:执行未经授权的代码或命令;DoS:崩溃,退出或重新启动;读取/修改文件或目录;读取应用数据;修改申请数据等。代码注入是用户通过提交执行命令,由于服务器对用户的输入没有过滤或者过滤不严导致非预期的代码被执行。命令注入成功和代码注入成功都可能导致数据完整性丧失、机密性丧失,因为注入的代码数据始终与数据调用或写入有关。此外,代码注入通常可以导致执行任意代码。代码注入与命令注入的不同之处在于,攻击者仅受注入语言本身的功能的限制。如果攻击者能够将PHP代码注入到应用程序中并执行该代码,则它们仅受PHP能力的限制。命令注入包括利用现有代码来执行命令,通常是在shell上下文中执行。代码注入和命令注入类漏洞一旦出现,大概率危害重大,在此次抽样调查的数据中,89.5%的代码注入和命令注入漏洞被判定为高危漏洞,73.7%为公开已知漏洞,三四年过去,MS17-010仍然受到攻击者青睐,在本次调查样本中仍有一席之地。好在近年对于那些威胁程度较高的漏洞类型,安全人员已将其控制在较低出现频率,代码注入和命令注入仅占比2.5%。

深信服千里目安全实验室建议,除必要的渗透测试外,企业还应该定期整理资产,同时提升员工安全意识 ,将安全即将变成一种文化,不管是在开发还是在日常办公都需具备较强的安全意识。 关注最新安全动态,及时更新相关系统,修复相关漏洞。

2.APT视角下的漏洞威胁

漏洞是发起APT攻击的重要武器之一,本节要从漏洞角度阐述漏洞在APT攻击各阶段的作用及漏洞利用趋势,为研究APT攻击提供更好的洞察。

2020年度深信服千里目安全实验室监测到的热门APT组织使用的热门漏洞约33个,涉及网络设备漏洞、系统漏洞、文件漏洞、浏览器漏洞、数据库漏洞、应用程序漏洞、邮件服务器漏洞等7种类型,关联APT组织11个。

2020年度,深信服千里目安全实验室监测到的热门APT组织主要在APT攻击的初始打点(Initial Access)阶段和权限提升(Privilege Escalation)阶段利用漏洞开展攻击,具体利用情况总结概述如下:

(1)在初始打点(Initial Access)阶段利用的漏洞包括:CVE-2019-11510、CVE-2019-19781、CVE-2020-5902、CVE-2019-10149、CVE-2020-2021、CVE-2020-1631、CVE-2019-1652、CVE-2019-1653、CVE-2020-10189、CVE-2020-8218、CVE-2018-13379、CVE-2019-1579、CVE-2020-15505、CVE-2020-5135、CVE-2020-0688、CVE-2019-2390、CVE-2019-6110、CVE-2019-6109、CVE-2018-20685、CVE-2019-1367、CVE-2020-1380、CVE-2020-0674、CVE-2020-0968、CVE-2019-17026、CVE-2017-11882、CVE-2017-0261、CVE-2017-0199、CVE-2018-0798及CVE-2012-0158等29个漏洞。本阶段内利用漏洞开展攻击的技术对应于MITRE ATT&CK技巧编号:T1190、T1566.001及T1566.003;

(2)在权限提升(Privilege Escalation)阶段利用的漏洞包括:CVE-2020-0986、CVE-2019-0808、CVE-2016-7255及CVE-2020-1472等4个。本阶段内利用漏洞开展攻击的技术对应于MITRE ATT&CK技巧编号为T1068。

漏洞在APT攻击中的具体使用情况

(1)初始打点(Initial Access)阶段

在初始打点(Initial Access)阶段,APT攻击者主要利用面向互联网的基础设施中遗留的一些漏洞进行攻击,以此获取对系统的初始访问权限,主要采用的攻击技术包括Exploit Public-Facing Application和External Remote Services[MITRE ATT&CK]。

综合各方面的信息,本年度内APT攻击者在初始打点(Initial Access)阶段利用漏洞的情况简要汇总如下表所示。

|

战术 |

漏洞编号 |

漏洞类型 |

攻击策略 |

APT组织 |

|

T1190 |

CVE-2019-11510 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

Pioneer Kitten |

|

T1190 |

CVE-2019-19781 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

Pioneer Kitten |

|

T1190 |

CVE-2020-5902 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

Pioneer Kitten |

|

T1190 |

CVE-2019-10149 |

邮件服务器漏洞 |

攻击公开暴露应用并植入后门 |

Hade |

|

T1190 |

CVE-2020-2021 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2020-1631 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2019-1652 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

APT41 |

|

T1190 |

CVE-2019-1653 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

APT41 |

|

T1190 |

CVE-2020-10189 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

APT41 |

|

T1190 |

CVE-2020-8218 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2018-13379 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2019-1579 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2020-15505 |

应用程序漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2020-5135 |

网络设备漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2020-0688 |

邮件服务器漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2019-2390 |

数据库漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2019-6110 |

系统漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2019-6109 |

系统漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1190 |

CVE-2018-20685 |

系统漏洞 |

攻击公开暴露应用并植入后门 |

NA |

|

T1566.003 |

CVE-2019-1367 |

浏览器漏洞 |

结合社会工程学进行水坑攻击 |

DarkHotel |

|

T1566.003 |

CVE-2020-1380 |

浏览器漏洞 |

结合社会工程学进行水坑攻击 |

DarkHotel |

|

T1566.003 |

CVE-2020-0674 |

浏览器漏洞 |

结合社会工程学进行水坑攻击 |

DarkHotel |

|

T1566.003 |

CVE-2020-096 |

浏览器漏洞 |

结合社会工程学进行水坑攻击 |

DarkHotel |

|

T1566.003 |

CVE-2019-17026 |

浏览器漏洞 |

结合社会工程学进行水坑攻击 |

DarkHotel |

|

T1566.001 |

CVE-2017-11882 |

文件漏洞 |

结合社会工程学进行钓鱼邮件攻击 |

Gamaredon |

|

T1566.001 |

CVE-2017-0261 |

文件漏洞 |

结合社会工程学进行钓鱼邮件攻击 |

摩诃草 |

|

T1566.00 |

CVE-2017-0199 |

文件漏洞 |

结合社会工程学进行钓鱼邮件攻击 |

响尾蛇 |

|

T1566.001 |

CVE-2018-0798 |

文件漏洞 |

结合社会工程学进行钓鱼邮件攻击 |

黑格莎 |

|

T1566.001 |

CVE-2012-0158 |

文件漏洞 |

结合社会工程学进行钓鱼邮件攻击 |

NA |

通过系统分析我们发现,本年度内有一些网络设备成为了攻击的重点对象,攻击者主要利用了这些设备的漏洞开展Initial Access攻击,具体包括:

• Fortinet FortiOS VPN (CVE-2018-13379)

• Citrix NetScaler (CVE-2019-19781)

• MobileIron (CVE-2020-15505)

• Pulse Secure (CVE-2019-11510)

• Palo Alto Networks (CVE-2020-2021)

• F5 BIG-IP (CVE-2020-5902)

下面,我们对这几个关键的漏洞进行简要介绍。

(1)Fortinet FortiOS SSL VPN 漏洞 (CVE-2018-13379)

CVE-2018-13379是Fortinet FortiOS SSL VPN设备的web portal中存在的一个路径遍历漏洞。未经身份验证的攻击者可以利用该漏洞通过精心制作的HTTP资源请求下载FortiOS系统文件。

(2)Citrix NetScaler (CVE-2019-19781)

CVE-2019-19781是Citrix NetScaler设备中存在的可导致远程代码执行的高危漏洞,未授权的攻击者可以利用它入侵控制Citrix设备,并实现进一步的内网资源访问获取。

(3)MobileIron Core & Connector 漏洞 (CVE-2020-15505)

CVE-2020-15505是MobileIron Core & Connector设备(版本10.3及更早版本)中存在的一个远程代码执行漏洞。此漏洞允许攻击者在没有特权的情况下,可以在系统上自行选择代码执行。由于移动设备管理系统(Mobile Device Management, MDM)对于外部设备的配置管理至关重要,所以它们通常会得到很高的管理权限,并成为攻击者的高价值攻击目标。

(4)Pulse Secure (CVE-2019-11510)

CVE-2019-11510是Pulse Connect Secure产品中存在的一个漏洞,利用该漏洞,攻击者无需身份验证即可远程向设备执行命令注入,任意读取设备上的文档资料,如VPN帐户密码信息,进而进行网内横移。

(5)Palo Alto Networks (CVE-2020-2021)

CVE-2020-2021是Palo Alto Networks设备的身份验证功能存在的一个安全漏洞,该漏洞会允许攻击者获取网内受保护的资料,或以管理员的身份登录设备并执行管理操作。

(6)F5 BIG-IP (CVE-2020-5902)

CVE-2020-5902是F5 BIG-IP产品中存在的一个重大远程代码执行漏洞,该漏洞允许攻击者或者任何能够远程访问设备流量管理用户界面的用户远程执行系统命令。该漏洞影响了多个版本的BIG-IP。

(2)权限提升(Privilege Escalation)阶段

在获取初始访问权限之后,APT攻击者开始采用相关技术手段来扩展对环境的访问权限,实现权限提升(Privilege Escalation)。

通过综合分析我们发现,本年度内APT攻击者在Privilege Escalation阶段利用漏洞的情况简要汇总下表所示。

|

战术 |

漏洞编号 |

漏洞类型 |

攻击策略 |

APT组织 |

|

_ |

CVE-2020-0986 |

系统漏洞 |

攻击成功后进行权限提升 |

DarkHotel |

|

T1068 |

CVE-2019-0808 |

系统漏洞 |

攻击成功后进行权 |

摩诃草 |

|

T1068 |

CVE-2016-7255 |

系统漏洞 |

攻击成功后进行权限提升 |

摩诃草 |

|

T1068 |

CVE-2020-1472 |

系统漏洞 |

提权后可以进行横向移动 |

APT10 |

下面,我们对这几个关键的漏洞进行简要介绍如下:

(1)Microsoft Windows NetLogon权限提升漏洞(CVE-2020-1472)

该漏洞是Active Directory的核心身份验证组件,允许未经身份验证的攻击者通过网络访问域控制器来完全破坏所有AD标识服务。攻击者可以利用该漏洞进行网络内横移,由此再攻击网络中的其它设备。

(2)Windows内核特权提升漏洞(CVE-2020-0986)

CVE-2020-0986是Windows 内核中存在一个提权漏洞。攻击者可利用该漏洞在内核模式中运行任意代码,安装程序,查看、更改或删除数据,或者创建拥有全部用户权限的新帐户。

(3)Microsoft Windows权限访问控制漏洞(CVE-2019-0808)

CVE-2019-0808是Windows系统存在的一个内核漏洞,该漏洞只影响Windows 7和Windows Server 2008,漏洞允许攻击者提升权限并在内核模式下执行任意代码。在谷歌威胁分析团队的报告中发现该漏洞用于进行Chrome沙箱逃逸,和CVE-2019-5786 Chrome 远程代码执行漏洞配合使用。

(4)Microsoft Win32k特权提升漏洞(CVE-2016-7255)

CVE-2016-7255是Windows的内核模式驱动程序存在的一个特权提升漏洞。攻击者可利用该漏洞在内核模式下执行任意代码。

(3)APT组织利用漏洞情况小结

从攻击阶段来看,初始访问阶段主要使用网关、VPN、防火墙等网络设备、Office、浏览器漏洞进行打点,或使用数据库或邮件服务器进行打点,提权阶段一般利用Windows漏洞进行提权。2020年已监测到的APT组织利用漏洞的情况总结如下:

(1)APT 41

APT 41组织在初始打点阶段,在2020年相关溯源报告显示,其偏爱使用网络设备漏洞,如Citrix ADC和Systems Gateway路径遍历漏洞(CVE-2019-19781)、Cisco Small Business RV320和RV325命令注入漏洞(CVE-2019-1652、CVE-2019-1653)、Zoho ManageEngine Desktop Central远程代码执行漏洞(CVE-2020-10189 )。

(2)Pioneer Kitten

Pioneer Kitten则倾向于利用Pulse Secure Pulse Connect Secure任意文件读取漏洞(CVE-2019-11510)、Citrix ADC和Systems Gateway路径遍历漏洞(CVE-2019-19781)、F5 BIG-IP远程代码执行漏洞(CVE-2020-5902)获得初始访问权限。

(3)DarkHotel

DarkHotel喜欢使用Microsoft Internet Explorer远程代码执行漏洞(CVE-2019-1367、CVE-2020-1380、CVE-2020-0674)、Mozilla Firefox 远程代码执行漏洞(CVE-2019-17026)结合社会工程学进行钓鱼、水坑攻击打点。

(4)XDSpy

XDSpy同样也利用钓鱼、水坑攻击打点,有记录的溯源报告显示其使用过Microsoft Internet Explorer内存破坏漏洞(CVE-2020-0968)。

(5)摩诃草

摩诃草主要利用Microsoft Office远程代码执行漏洞(CVE-2017-0261)进行打点、同时利用Microsoft Windows权限访问控制漏洞(CVE-2019-0808)、Microsoft Win32k特权提升漏洞(CVE-2016-7255)进行后续的提权工作。

(6)Gamaredon、黑格莎及响尾蛇

Gamaredon、黑格莎、响尾蛇打点使用的是Office文档钓鱼邮件攻击,它们利用的漏洞分别是Microsoft office组件EQNEDT32.EXE内存破坏漏洞(CVE-2017-11882,Gamaredon组织所用)、Microsoft Office内存破坏漏洞(CVE-2018-0798,黑格莎组织所用)、Microsoft Office Word OLE对象代码执行漏洞(CVE-2017-0199,响尾蛇所用)。

(7)Hade

Hade采取了使用较少的邮件服务器漏洞Exim远程代码执行漏洞(CVE-2019-10149)获得初始访问权限。

(8)APT 10

APT 10只收集到权限提升阶段漏洞,Microsoft Windows NetLogon权限提升漏洞(CVE-2020-1472)提权后可以进行横向移动。

(9)其它

另外,还有一些未知APT组织攻击事件的漏洞利用情况。他们也都是在初始访问阶段使用漏洞,进行打点工作,漏洞依然主要以网关、VPN、防火墙等网络设备为主。所利用的漏洞名称如下表所示。

|

序号 |

漏洞名称 |

|

1 |

Palo Alto Networks PAN-OS认证绕过漏洞(CVE-2020-2021) |

|

2 |

JUNOS OS HTTP&HTTPS 服务高危漏洞(CVE-2020-1631) |

|

3 |

Pulse Secure Pulse Connect Secure代码注入漏洞 |

|

4 |

Fortinet FortiOS路径遍历漏洞 |

|

5 |

Palo Alto Networks PAN-OS远程代码执行漏洞 |

|

6 |

MobileIron远程代码执行漏洞 |

|

7 |

SonicWall VPN OS缓冲区溢出漏洞 |

|

8 |

Microsoft Exchange验证密钥远程代码执行漏洞 |

|

9 |

Microsoft Windows Common Controls ActiveX Control远程代码执行漏洞 |

|

10 |

MongoDB Server权限许可和访问控制问题漏洞 |

|

11 |

OpenSSH中间人安全绕过漏洞(CVE-2019-6110) |

|

12 |

OpenSSH中间人安全绕过漏洞(CVE-2019-6109) |

|

13 |

OpenSSH访问绕过漏洞(CVE-2018-20685) |

2021 APT视角下的漏洞威胁趋势

基于对2020年APT攻击事件的监测和对同业分析报告的梳理,2021年的APT视角下的漏洞很可能呈现如下趋势:

(1)APT攻击可能继续基于漏洞获取初始权限后开展常规恶意软件分发

在过去的一年里,发生了多起利用常规银行木马(如Trickbot)获得目标网络立足点后实施定向勒索攻击的事件。此外,定向勒索攻击者也会从Genesis这样的地下网络市场购买受害者网络访问凭据。我们相信,APT攻击者将会在今年使用同样的策略来攻击他们选定的目标。为此,我们需要更加关注通用恶意软件,并在每台受攻击电脑上部署和采取必要的安全响应机制,以确保能够及时发现电脑上隐藏的通用恶意软件,防止其被用于开展定向网络攻击。

(2)针对远程办公场景的定向攻击慢慢开始依靠边界设备漏洞

随着组织安全性的全面提高,网络攻击者将会越来越关注利用VPN网关等网络设备中的漏洞来发起攻击。而且,我们在前面的分析中已经对所发生的此类情况进行了总结概述。其实,这个现象与向“在家办公”的工作形势变化动向是一致的,这种工作形式会严重依赖VPN设备。而对远程工作方式和VPN设备的依赖,与此同时也产生了一个新的潜在攻击矢量,即通过现实世界的社会工程方法(如“网络钓鱼”)获取用户凭据,由此获得对公司VPN的访问。在某些情况下,攻击者甚至无需在受害者的网络办公环境中部署恶意软件,即可完成情报窃取。

万变不离其宗,针对企业而言,做好资产梳理,围绕资产建设匹配的安全能力,聚焦核心威胁,将安全变成一种文化,不管是在开发还是在日常办公都需具备较强的安全意识,才能防范于未然。

(1)深信服千里目安全实验室

千里目安全实验室拥有资深白帽子加博士团队,从红蓝对抗的实战理念出发研究黑灰产技术,已发展为包括漏洞研究团队,实战攻防团队,应急响应处置团队,威胁情报研究团队,UEBA研究团队,病毒查杀对抗研究团队,异常流量大数据分析团队以及安全效果测试团队的综合性安全研究团队。

(2)深信服深蓝攻防实验室

深蓝攻防实验室是深信服专门进行攻防研究与红队实战的团队。研究对象包括:红蓝对抗、渗透攻击链、通用漏洞分析与挖掘、武器开发等。作为攻击队参加各种实战攻防演练,在国家级攻防演练、省级攻防演练、金融运营商等行业攻防演练、能源央企内部攻防演练等各类演习中表现突出,名列前茅。2020年在浙江、安徽、黑龙江、江西、青海、广西、海南、内蒙、天津等省级攻防演练取得冠军的成绩,亚军季军数不胜数。

(3)深信服灯火安全研究实验室

深信服安全蓝军灯火团队是深信服科技旗下的纯技术研究团队,专注于二进制漏洞挖掘,攻防对抗,前瞻性攻防工具预研。团队成员曾在微软、谷歌、Intel、阿里、腾讯、华为、Adobe、Oracle、联想、惠普、TP-Link等大型厂商或机构的产品发现了数百个安全漏洞。团队多名成员曾入选微软全球TOP安全研究者排行榜,在多个工业界国际安全和学术会议上发表演讲和论文。

[1] Fortinet Advisory: FG-IR-18-384

[2] MobileIron Blog: MobileIron Security Updates Available

[3] Microsoft Security Advisory for CVE-2020-1472

[4] Microsoft: AD Forest Recovery - Resetting the krbtgt password

[5] CISA: APT Actors Chaining Vulnerabilities Against SLTT, Critical Infrastructure, and Elections Organizations

[6] Kaspersky Securelist: Advanced Threat predictions for 2021

深信服千里目安全实验室

深信服科技旗下安全实验室,致力于网络安全攻防技术的研究和积累,深度洞察未知网络安全威胁,解读前沿安全技术。

● 扫码关注我们

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/154498.html

如有侵权请联系:admin#unsafe.sh