新一度的HVV开始了,总要碰见很多需要应急处置的终端需要查看,这里总结一下简单Linux入侵排查思路

1.查看用户密码文件

>cat /etc/pwd

对应的含义为

account:password:UID:GID:GECOS:directory:shell 用户名:密码:用户ID:组ID:用户说明:家目录:登陆之后shell

一般情况下新创建的用户都在后面几行

2.查看影子文件

>cat /etc/shadow

3.必备命令

who 查看当前登录用户(tty本地登陆 pts远程登录) w 查看系统信息,想知道某一时刻用户的行为 uptime 查看登陆多久、多少用户,负载 usermod -L user 禁用帐号,帐号无法登录,/etc/shadow第二栏为!开头 userdel user 删除user用户 userdel -r user 将删除user用户,并且将/home目录下的user目录一并删除

4.查看历史命令

>history

5.查看端口连接情况

>netstat -antlp | more

6.查看定时任务

crontab -l # 列出当前用户的计时器设置 crontab -r # 删除当前用户的cron任务

7.查询pid对应进程的位置

ls -ail /proc/7472

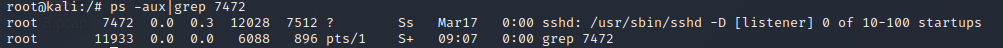

8.查询对应$PID进程信息

ps -aux|grep 7472

结合师傅们的一些Linux入侵排查思路还有自己使用的一些tricks,偶然看到下面这个张图,思路清晰

操作命令

lastlog #查看所有用户最后一次登录信息

wtmp该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件。因此随着系统正常运行时间的增加,该文件的大小也会越来越大,增加的速度取决于系统用户登录的次数,该日志文件可以用来查看用户的登录记录。

last -a

last -f /var/log/wtmp #指定查看wtmp文件

awk -F: '$3==0{print $1}' /etc/passwd #查询特权用户(uid=0)

![]()

awk '/$1|$6/{print $1}' /etc/shadow #查询允许远程登录的用户信息

![]()

more /etc/sudoers | grep -v "^#|^$" | grep "ALL=(ALL)" #查看是否存在其它特权账号

<因为除了root用户没有其它特权账号,所以这里没有回显>

cat /var/log/secure| grep -i "accepted password" #通过日志寻登录信息

<没有截图>

最后

不清楚日志目录下的文件的作用请看下图

本文作者:Am1azi3ng

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/155198.html

文章来源: https://www.secpulse.com/archives/155198.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh