近日,丁牛网安实验室在匿名通信方面又获得新成果,论文《StealthyFlow:一种对抗条件下恶意代码动态流量伪装框架》被计算机学报录用。

恶意代码问题使国家安全面临严重威胁。随着TLS协议快速普及,恶意代码呈现出流量加密化的趋势,通信内容加密导致检测难度的进一步提高。本文提出一种恶意代码流量伪装框架StealthyFlow,以采用加密流量进行远控通信的公共资源型恶意代码与GAN结合,对恶意流量进行不影响攻击功能的伪装,旨在实现伪装后的对抗流量与良性流量的不可区分性,进而绕过基于机器学习算法的分类器。实验结果表明,StealthyFlow产生的攻击流量与良性流量相似度极高,在对抗环境中可以绕过机器学习分类器。

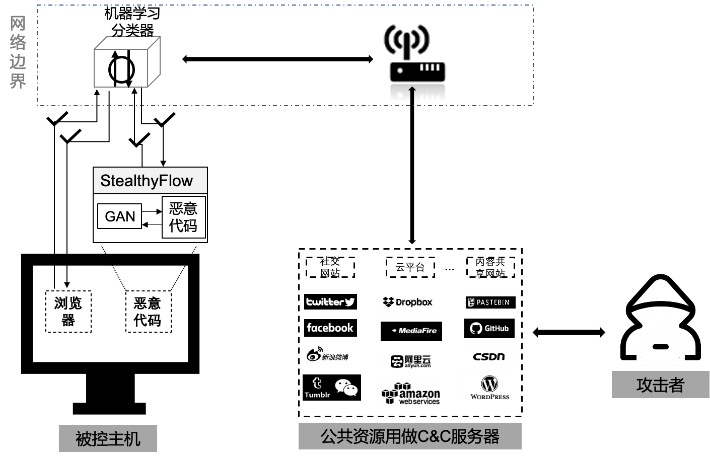

基于StealthyFlow框架的新型恶意代码(称为SFMalware)的远程命令与控制模型如图1所示。由图可见,SFMalware将恶意代码程序与GAN结合,在受害主机侧进行流量伪装,将具有明显通信模式的恶意流量伪装成对抗流量,不再被通信链路上的检测手段阻塞,可以实现与C2服务器的隐蔽通信。

图1

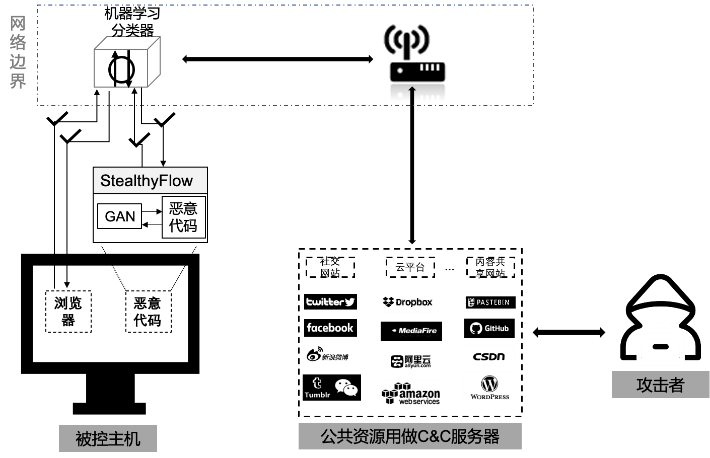

StealthyFlow的框架结构如图2所示,由GAN模型和恶意代码程序两部分构成,在受害主机上以GAN模型文件和恶意代码程序文件的组合形式存在。该框架的运行流程分为三个阶段,即数据收集、接口调用和流量生成。

图2

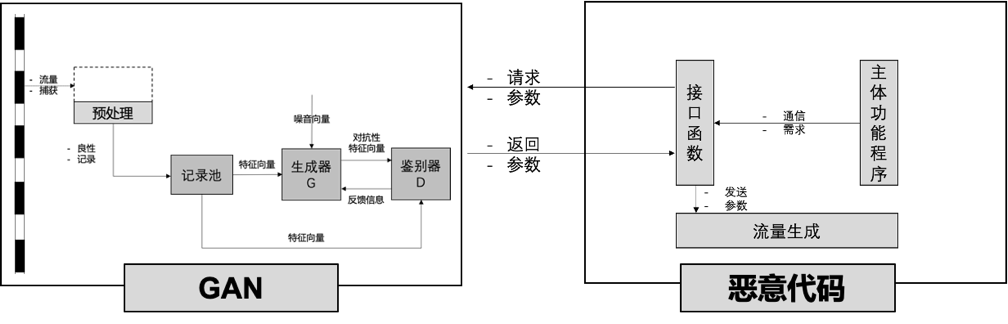

针对SFMalware和原始的公共资源型恶意代码(称为OrigMalware)进行流量检测,roc曲线图如图3所示。实验用的检测器基于DT、RF、AdaBoost、GTB四种机器学习算法进行构建。其中橙色实线是对上下两个部分分别代表两种恶意代码的实验结果。其中橙色实线代表OrigMalware检测的roc曲线,蓝色虚线代表对SFMalware检测的roc曲线。由图可见SFMalware产生的流量被检测到的概率明显降低。

图3

公共资源涉及的用户和网络资产众多,据悉,仅Github一项公共服务就在全球拥有超过3600万用户。由于用户群十分庞大,因此安全问题显得尤为重要。针对公共资源被攻击者滥用问题,防御者不断优化流量检测方案。然而出于利益驱使,恶意代码需要逃避流量检测,流量伪装技术势必也会有新的发展,恶意代码与人工智能结合是必然的趋势。可以预见,基于StealthyFlow框架的SFMalware一旦被真实应用,将带来巨大的安全隐患。因此,预先研究此类高级恶意代码的防御方案是有必要的。

作者简介

韩宇,北京邮电大学网络空间安全学院/丁牛网安实验室在读硕士,主要研究领域为网络安全.

方滨兴,中国工程院院士,主要研究领域为计算机体系结构、计算机网络、信息安全.

崔翔(通信作者),广州大学网络空间先进技术研究院教授,广大-丁牛联合实验室主任,主要研究领域为网络安全.

王忠儒(通信作者),中国网络空间研究院高级工程师,主要研究领域为人工智能、网络安全.

冀甜甜,北京邮电大学网络空间安全学院/丁牛网安实验室在读博士,主要研究领域为网络安全。

冯林,广州大学网络空间先进技术研究院/丁牛网安实验室在读硕士,主要研究领域为网络安全.

余伟强,北京丁牛科技有限公司CEO,主要研究领域为网络安全。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh