Change 事件 2021-04-07 10:20:00

收藏

概述

2020年下半年,威胁组织TA453针对美国和以色列部分高级医研人员开展了网络钓鱼活动,这类医研人员主要从事基因、神经病学和肿瘤学研究。TA453(又名CHARMING KITTEN或PHOSPHORUS)是一个与伊朗相关联的黑客组织,历来与伊斯兰革命卫队(IRGC)结盟,主要针对异见人士、学者、外交官和记者。此次行动所针对的目标与以往常规目标相比有些不同,既可能是短期情报收集的要求,也可能代表了TA453整体目标群体的转变。

Proofpoint的研究人员基于受攻击群体和伊朗、以色列之间的紧张局势,将此次行动命名为“坏血行动”(BadBlood)。

凭据网络钓鱼活动

在以色列2020年12月的竞选活动中,TA453以以色列著名的物理学家zajfman.daniel的名义,通过Gmail邮箱发送主题为“以色列核武器”的邮件,邮件中包含了指向TA453控制域1drv [.] casa的链接,点击后会跳转到伪装成微软OneDrive的页面,页面中包含了一个名为CBP-9075.pdf的PDF文档。

图1:带有PDF文档图标的TA453站点

当用户试图查看和下载PDF文档时,1drv [.] casa会提供一个伪造的Microsoft登录页面来获取用户凭据。点击除下载外的其他部分也会重定向到相同的伪造登录页面,在图2中,只有"Create one!"指向hxxps://signup.live [.] com上的合法Microsoft Outlook注册页面。

图2:位于1drv [.] casa的凭据收集页面

用户输入电子邮件并单击“下一步”后,页面会提示输入密码,密码输入后,页面将重定向到Microsoft的OneDrive页面,其中展示了相关文档。

图3:TA453的Microsoft OneDrive文档

目前来看,1drv [.] casa似乎不会进行任何类型的多因素身份验证绕过。Proofpoint目前尚无法进一步了解TA453将这些窃取的凭据用于何处,但根据以往的报告表明,TA453以前会登录受害者邮箱,查看收发件内容,并利用这些账户进一步钓鱼。

目标

TA453此次锁定了位于美国和以色列的各类医学研究组织的高级专业人员,受害人数没有超过25名,他们普遍具有遗传学、肿瘤学或神经病学的研究背景。

目前,Proofpoint不能最终确定此次行动的动机。医学研究合作通常是通过电子邮件非正式地进行的,既可能说明TA453需要相关的医学知识,也可能说明是需要了解相关患者的信息,或者是操纵受害者账户后进一步执行网络钓鱼。

归因

此次在BadBlood中观察到的策略和技术仍与TA453历史行动中使用的策略和技术相仿。在2019年初,微软就曾报告过TA453针对政府机构、政治目标和记者滥用Gmail钓鱼的行为,同年,美国司法部起诉了四名伊朗人,他们代表伊斯兰革命卫队使用社交媒体和证书钓鱼邮件进行恶意入侵。

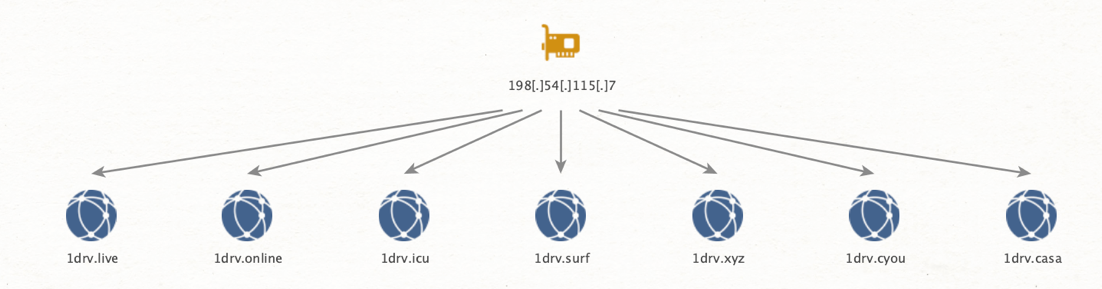

相关基础设施

在调查此活动时,Proofpoint威胁研究根据网络基础结构组件、活动时间和诱饵文档中的相似性,以较高的可信度确定了TA453的其他域。Proofpoint和VirusTotal遥测技术均表明,在2020年12月下旬,TA453行动中使用了其他域,用类似的攻击链攻击更多常规目标。攻击链末尾提供的钓鱼文件总是相似的,比如国家安全主题、国会研究报告,或其他政策意识的文件。虽然研究人员无法直接地将这些域与TA453活动相关联,但很大程度上也可以认为这些行动与BadBlood行动一致。

图4:相关基础设施

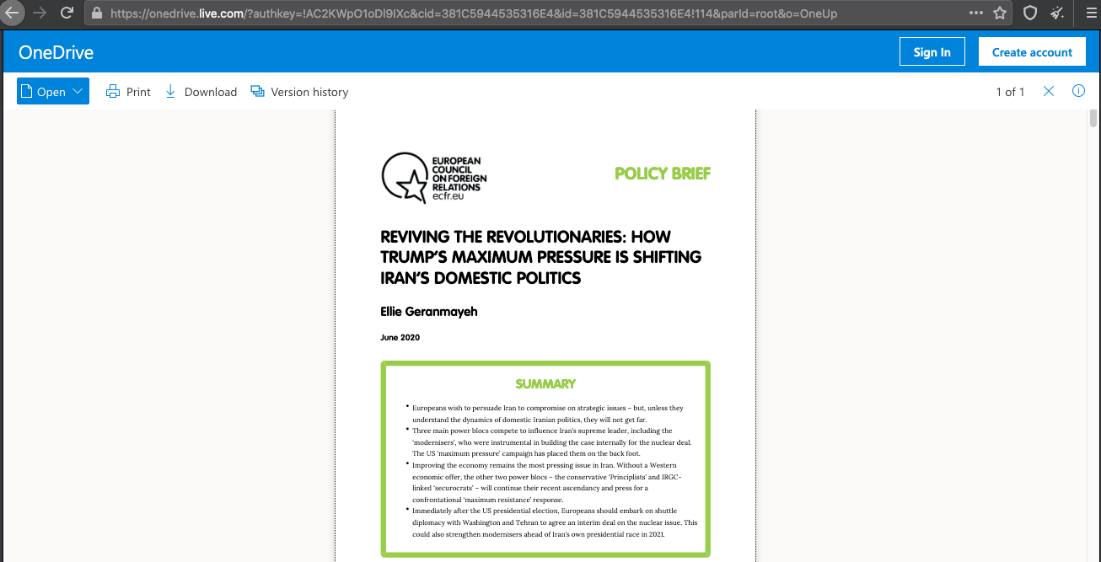

图5:最近在1drv [.] xyz上发现的“复兴革命者”钓鱼文件

图5:最近在1drv [.] xyz上发现的“复兴革命者”钓鱼文件

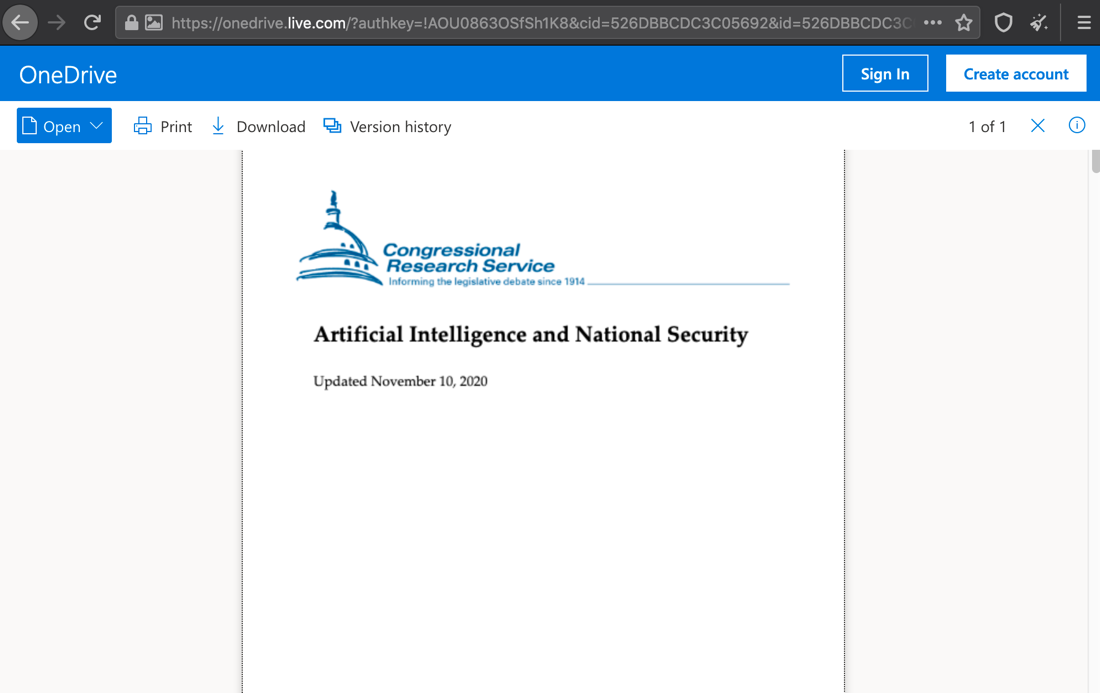

图6:最近在1drv [.] surf上发现的“国会研究服务”钓鱼文件

总结

TA453一直致力于收集伊朗政府典型情报目标的邮箱内容,但此次却一反常态地将医研人员也纳入了钓鱼范畴,目前无法知晓这个举动的转变将变成常态化,还是只是一时的调整。Proofpoint将对后续动态进行跟踪。

本文翻译自:https://www.proofpoint.com/us/blog/threat-insight/badblood-ta453-targets-us-and-israeli-medical-research-personnel-credential如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh