写在前面

在学习权限提升时,索性做了一个实验,本人菜鸟一枚,请大佬勿喷。

到官网(https://www.vulnhub.com)下载靶机,利用种子下载,并且安装。

靶机特点:这个靶机有搭建web网站,且后台密码我们不知道,地址端口全部不知道,能够真实的模拟现实网站,先拿下网站的web权限,后进行权限提升。

1.信息收集

1.通过查看自己攻击机的主机IP地址,来知道靶机的IP段。

2.使用nmap扫描网段,可以看到有一个存活的主机,80端口是打开的(确定靶机IP地址)。

3.通过nmap扫描开放端口,1898端口开放

4.访问该网站,访问各个网页查看是否有可用信息,这里让我看到了可能是由这个cms搭建的,于是我去网上搜索,果然有这个cms。

2.漏洞利用,getshell

1.打开msf,搜索drupal,选择一个漏洞进行利用,可以先网上搜索有没有利用教程。

2.设置参数,进行攻击,攻击成功

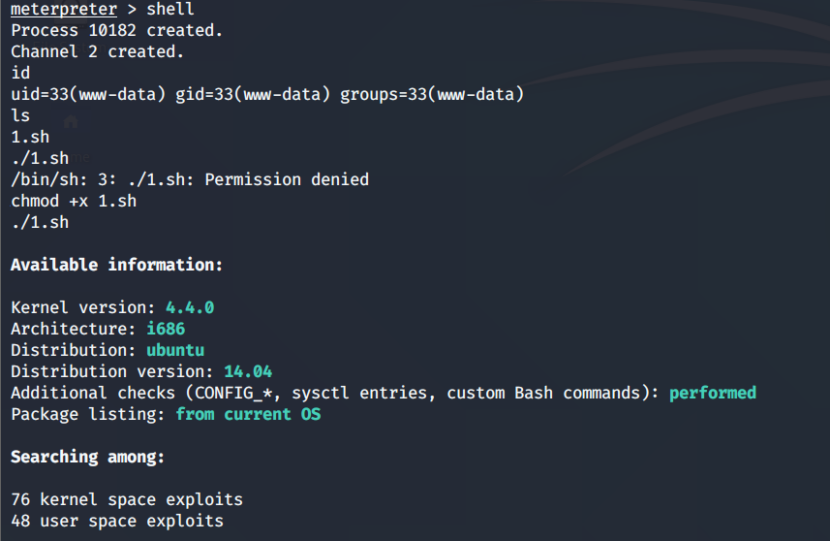

当前用户的权限为www-data,由于权限不够很多命令无法执行,于是就想进行权限提升。

3.权限提升

1.将漏洞探针的文件linux-exploit-suggester.sh拷贝到root目录。 下载地址:https://github.com/mzet-/linux-exploit-suggester

2.上传漏洞探针的文件到目标的tmp目录文件名为1.sh。

3.查看是否上传成功

4.进入shell会话,给1.sh文件执行权限并执行。

5.得知漏洞编号。

6.网上下载脏牛提权的文件

https://github.com/gbonacini/CVE-2016-5195

将文件复制到root目录。

7.由于这里没有将文件全部上传上去,所以就使用了C++命令进行。

8.创建一个会话,需要特定的会话才可以运行这个dcow文件,执行dcow文件,加入密码。

9.权限成功提升为root。

本文作者:闲钓者-迫心

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/160282.html

如有侵权请联系:admin#unsafe.sh