2019-08-12 18:22:06 Author: www.secpulse.com(查看原文) 阅读量:165 收藏

KDE Framework远程命令执行漏洞

漏洞编号:(CVE-2019-14744)

该漏洞源于KDesktopfile类在处理.desktop、.directory文件或配置文件时存在缺陷,当实例化.desktop或.directory文件时,它通过KConfigGroup::readEntry使用KConfigPrivate::expandString() 来不安全地标识环境变量和shell扩展(使用特制的.desktop文件,只需在文件管理器中下载和查看文件,或通过将其链接拖放到文档或桌面中,将其解压之后打开文件夹就能够导致恶意文件中的代码执行,无需用户的交互操作(例如执行文件)

高危

此漏洞由KDesktopFile类处理.desktop或.directory文件的方式引起。如果受害者下载了恶意构造的.desktop或.directory文件,恶意文件中注入的bash代码就会被执行。

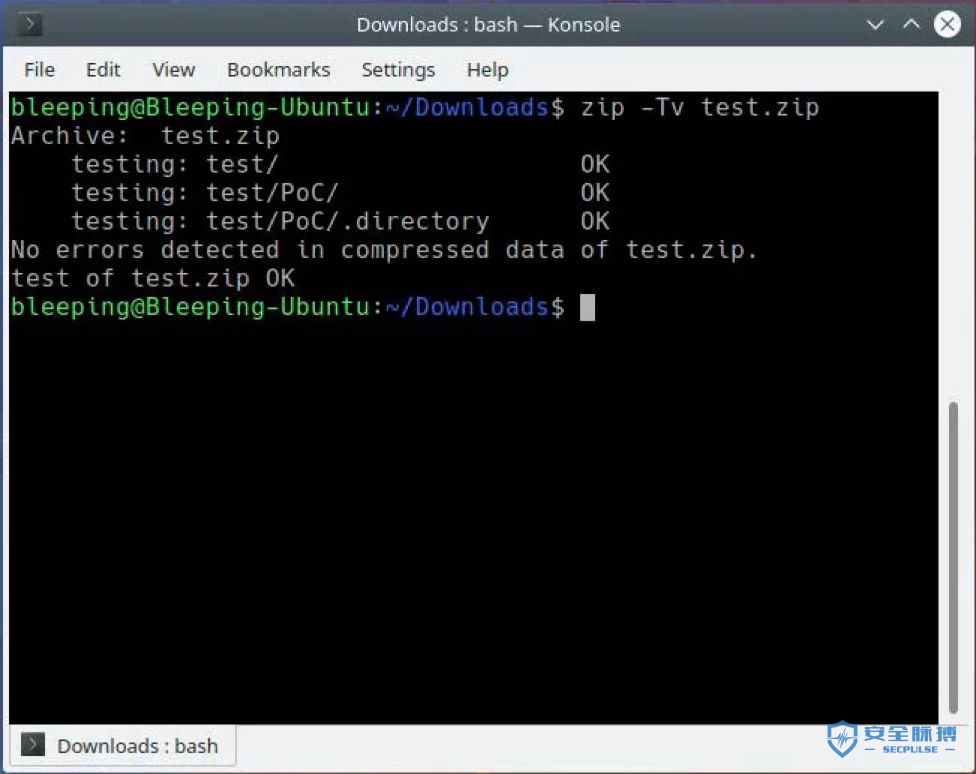

用户下载test.zip 文件后解压并打开,KDE 就会读取 .directory 文件并执行分配给 Icon 字段的命令。

使用kedlibs的用户可以利用以下补丁进行修复:

https://cgit.kde.org/kdelibs.git/commit/?id=2c3762feddf7e66cf6b64d9058f625a715694a00

使用KDE Frameworks 5的用户还可以自行利用以下补丁进行修复:

https://cgit.kde.org/kconfig.git/commit/?id=5d3e71b1d2ecd2cb2f910036e614ffdfc895aa22

参考链接:

https://www.bleepingcomputer.com/news/security/zero-day-bug-in-kde-4-5-executes-commands-by-opening-a-folder/

关注我们 ,一起寻求合作吧

如有侵权请联系:admin#unsafe.sh