什么是零信任?

零信任提供了一系列概念和思想,在假定网络环境已经被攻陷的前提下,当执行信息系统和服务中的每次访问请求时,降低其决策准确度的不确定性。零信任架构(ZTA)则是一种企业网络安全的规划,它基于零信任理念,围绕其组件关系、工作流规划与访问策略构建而成。

举例

大灰狼看到三只小猪,就像黑产看到了企业可窃取的巨大利益,大灰狼(黑产)通过各种手段来攻破房子(企业业务系统),进而吃掉三只小猪(窃取利益)。三只小猪的房子坚固度,就像是企业的安全防护手段。现实中,企业会在房子外面增加围栏、门锁、防盗门等措施加固房子,防止房子被屋里破坏。而黑产可以通过收买“坏猪”来打开房门,还可以伪装成“猪妈妈”进入房子。

如果三只小猪懂“零信任”,他们可以通过判断谁是“坏猪”,识破冒牌“猪妈妈”来保护自己,防止大灰狼进入房子;当然即便大灰狼通过很好的伪装进入房子,也可以通过不间断分析监督,在不同的风险程度时,采取不同的处置手段,若风险程度较高,便可直接驱逐来断绝风险。

房子是他们的安全边界,攻破了房子就会被吃掉。数字时代下的云计算、物联网等新兴技术的快速发展,企业传统的以网络作为边界安全的架构正在逐渐失效,而不以边界为信任条件,以“人”为核心的零信任安全更符合当下企业的业务安全需求。

零信任的发展

从2004年

耶利哥论坛提出去边界化安全理念

到2010年

“零信任支付”John kindervag提出零信任网络模型概念,2019年CSA大中华区SDP工作组,发布行业相关标准白皮书和实践指南

至2020年

方案在多行业落地,并陆续推出零信任相关标准,零信任安全正在快速普及应用,将成为企业IT安全建设的必然选择。

零信任即永不信任,始终验证。默认情况下不信任网络内部和外部的任何人/设备/系统,需要基于认证和授权重构访问控制的信任基础。

用户:访问的主体,即是用户在网络中的身份映射。

终端:发起访问用的设备,系统环境软硬件及发起访问的可执行程序代码。

资源:最终要访问和获取的客体,通常是内网的应用系统。

链路:终端

零信任价值

通过零信任安全体系架构的建设,以人工智能、大数据等技术与业务高度融合, 能够为企业提供多方面的实际社会价值有:

第一方面:能发现并解决由于身份信息泄露、冒用、盗用、特权账号、账号共享等等的身份欺诈风险。

第二方面:能发现并解决各类移动终端的安全风险,能解决网络设备、服务器、wifi、vpn等等设备的二次认证,从而避免了各类型设备的欺诈风险。

第三方面:基于人工智能技术,通过连续认证实现动态行为监控,通过规则引 擎来实现动态授权,通过机器学习引擎来发现新的风险,从而能够实时的发现 并解决用户的行为风险。

第四方面:兼容移动互联网、物联网、5G等等新兴应用场景,为企业的新时期 信息化建设或信息化数字转型提供有效的安全保障。

零信任架构的理念核心是将传统以网络为基础的信任,变为以身份为信任的机制。零信任不是不信任,是指从零开始建立信任。通过身份治理,实现设备、用户、应用等实体的全面身份化,从零开始构筑基于身份的信任体系,建立企业全新的身份边界。

零信任概念核心

以网络为中心

以身份为中心

零信任逻辑架构

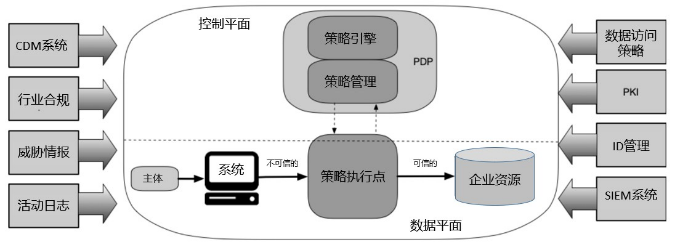

NIST SP 800-207 Zero Trust Architecture(NIST 零信任架构草案第二版)

构成零信任架构的组件很多。左右两边是外部支撑系统, 中间的核心区域则通过数据平 面和控制平面将PDP 和P E P 进行了逻辑上的独立, 使得企业资产和资源在网络上不能直 接被访问。企业在开展日常生产任务和业务时使用数据平面。PDP 通过控制平面来与P E P 通信和管理系统之间的连接,以便被授权和批准的主体(用户/ 计算机) 可以访问客 体(数据)。零信任架构确保主体“ 可信” 且请求有效, P D P / P E P 会传递恰当的判断, 以允许主体访问资源。

以上内容选取自安全牛课堂独家课程《走进零信任》

本文作者:牛油果 1472301220

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/162325.html

如有侵权请联系:admin#unsafe.sh