事件背景

近日,深信服终端安全团队接到用户反馈,共享盘下的文件都神秘消失了,只剩下一个“_”文件夹:

经安全人员分析发现,此现象是感染了一种名为DeviceManager的蠕虫病毒,该蠕虫病毒不仅会修改防火墙的策略、感染网络磁盘进行传播、感染本地压缩文件,还会访问恶意网站下载并运行恶意文件,由于病毒母体总以“DeviceManager”命名,因此被称为DeviceManager蠕虫病毒:

该蠕虫内置了大量域名进行遍历解析,直到其中一个仍活跃的域名解析成功,则尝试下载其他恶意文件。根据威胁情报查询其中一个域名,创建时间为2021年5月份,说明该蠕虫病毒很可能仍在继续更新其恶意组件:

样本分析

基本功能

1、对抗静态检测

使用了混淆和加密的方式,执行后会先对shellcode进行Tea解密,然后在内存中进行PE替换,替换掉原始的PE文件,并修复DOS头、导入表等:

2、添加自启动

通过写入注册表实现开机自启动:

3、修改安全策略

修改防火墙策略:

禁用Windows Defender:

禁用安全通知:

禁用系统还原:

传播及感染

1、感染软盘、网络磁盘,将软盘、网络磁盘中的文件隐藏在"_"文件夹下,通过写入恶意快捷方式、autorun.inf文件等形式引诱用户运行木马文件;写入DeviceManager.exe文件,该文件是木马文件,存放于"_"目录下:

写入autorun.inf文件,自动运行路径指向DeviceManager.exe文件:

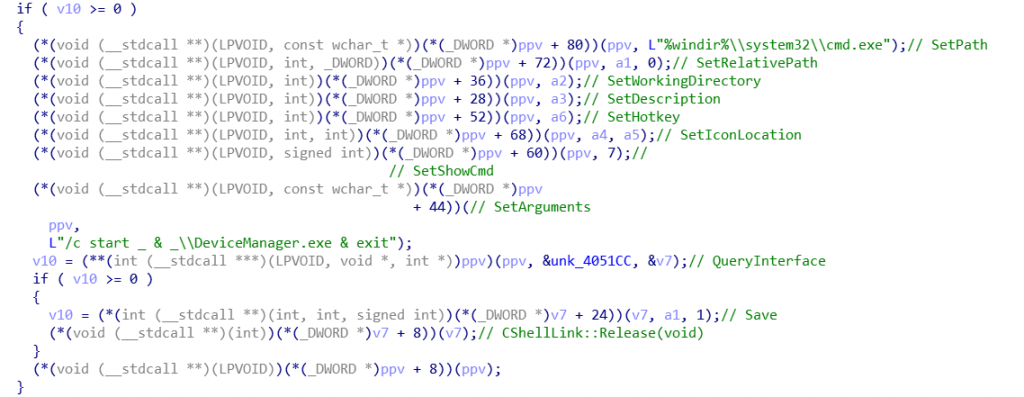

创建恶意快捷方式,命令行参数为"/c start _ & _\DeviceManager.exe & exit",即打开该快捷方式跳转到"_"文件夹,同时运行DeviceManager.exe恶意文件:

删除根目录下所有.lnk、.vbs、.bat、.js、.scr、.com、.jse、.cmd、.pif、.jar、.dll文件:

将所有文件存放至"_"文件夹:

2、通过感染本地压缩包文件、网络服务目录下的exe文件实现更大面积的传播。

遍历磁盘,感染zip、rar、7z、tar格式的文件。

3、感染网络服务目录下的所有exe文件,网络服务目录包括public_html、htdocs、httpdocs、wwwroot、ftproot、share、income。

网络功能

通过逐一连接程序中硬编码的302个恶意域名,直到成功解析,然后下载执行其他恶意文件和组件,部分恶意域名如下:

循环访问域名下载恶意文件:

加固和防御

1、关闭不必要的文件共享;

2、使用安全软件定期对主机进行全盘查杀,开启文件实时监控。

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/163228.html

如有侵权请联系:admin#unsafe.sh