近日,全国多省大中型企业持续遭到勒索病毒攻击,经深信服安全团队分析排查,均为一款名为“Sodinokibi”的勒索病毒作祟。该勒索病毒家族的运营团伙近期异常活跃,针对国内众多行业发起攻击,以“先攻破一台,再覆盖全网”的手法,对用户内网主机投放勒索进行加密,受灾最严重的企业内网服务器基本瘫痪,每次遭受攻击解密所需赎金不下20万人民币。

蔓延迅猛,来势汹汹

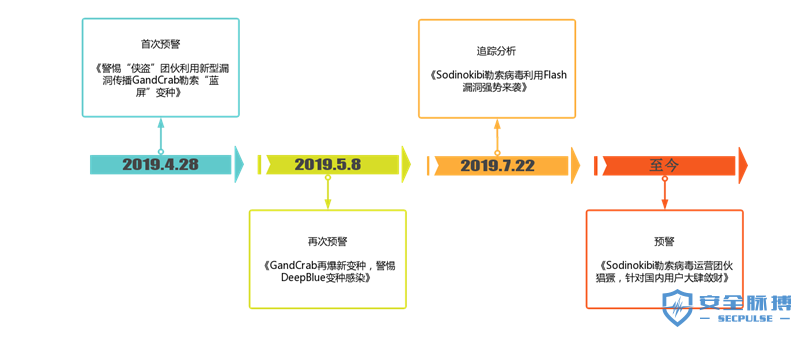

早于今年4月,深信服安全团队首次发现了这款继承了GandCrab代码结构的勒索病毒,将其命名为“DeepBlue”勒索变种,其特点为使用随机加密后缀,并且加密后会修改主机桌面背景为深蓝色:

随后,国内外安全厂商纷纷发布Sodinokibi勒索病毒相关报告。深信服安全团队追踪Sodinokibi勒索家族发展时间轴:

据深信服安全团队统计,该勒索病毒问世以来,对国内各行业的大中型用户进行无差别攻击,从感染行业分布图来看,安全防护较为薄弱的医疗卫生行业受灾较为严重,其他各行业均遭到不同程度的攻击:

高效攻击,手法专业

在该勒索病毒活动的初期,曾通过漏洞利用的手法来进行攻击,被披露的漏洞利用包括Confluence漏洞(CVE-2019-3396)、UAF漏洞(CVE-2018-4878)、Weblogic反序列化漏洞(CVE-2019-2725)等。或许是漏洞利用的目标范围较小,攻击过程较为复杂,从7月份开始,该勒索病毒的攻击手法逐渐演变成较为迅速的RDP爆破。

主要攻击过程为,先使用扫描爆破等方式,获取到内网中一台较为薄弱的主机权限,再上传黑客工具包对内网进行扫描爆破或密码抓取,选择重要的服务器和PC进行加密,可谓一台失陷,全网遭殃,具体示意图如下:

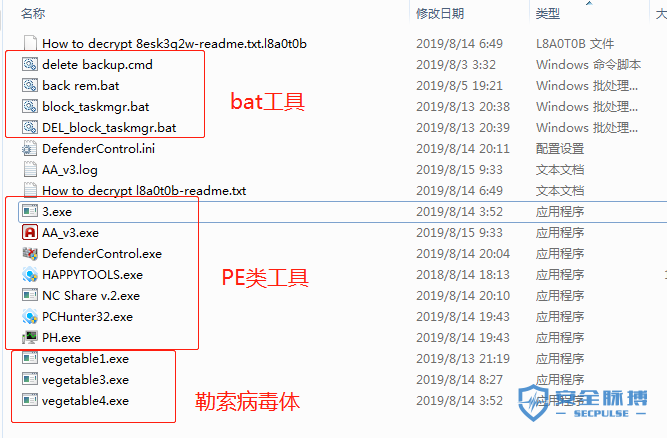

在溯源过程中,深信服安全团队多次发现攻击者遗留的工具包,主要包括了勒索病毒体开源或已有的扫描工具、控制工具,以及攻击者自制的bat脚本类工具:

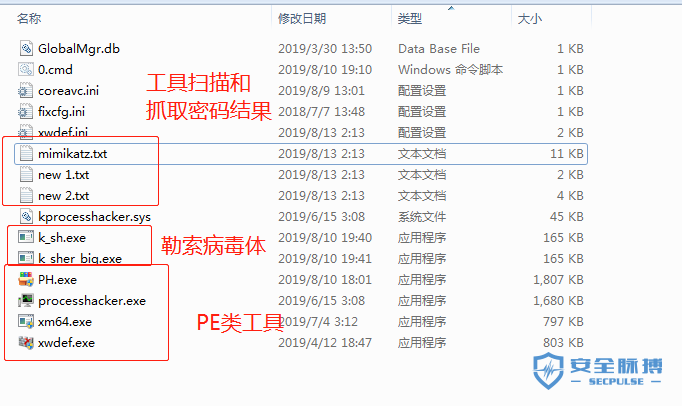

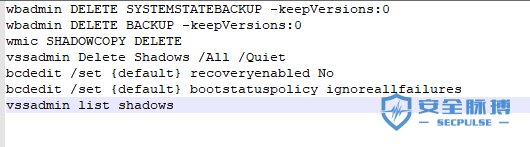

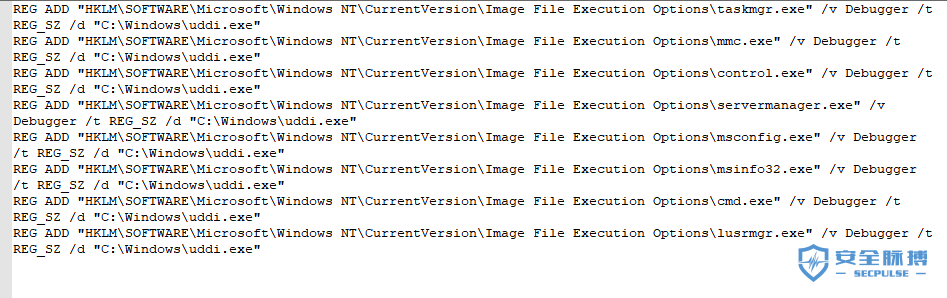

其中ProcessHacker、PCHunter、DefenderControl、xwdef等工具用于卸载用户主机的安全软件,关闭Windows defender功能,bat脚本主要用于删除系统备份,禁用系统功能等:

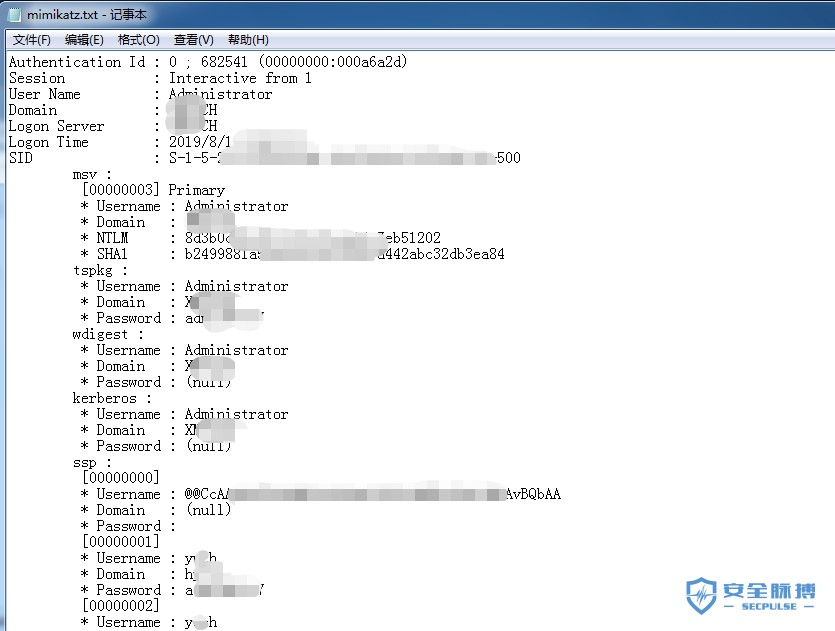

攻击者有时会使用mimikatz来抓取内网密码,在使用远程桌面登录或远程工具连接到各个目标主机,此时内网设备在攻击者眼中暴露无遗,危害难以估量:

Sodinokibi勒索病毒已形成产业化规模

实际上,Sodinokibi勒索病毒的爆发主要得益于其形成的产业化规模,即分布式团伙作案,每个人各司其职,按劳分配,多劳多得。首先,Sodinokibi勒索病毒运行成功后,会在主机上留下如下勒索信息,形成“随机后缀-readme.txt”的文档:

勒索信息中留了两个用于联系黑客的网页,一个是暗网聊天网页,一个是普通聊天网页,受害企业可以根据自身情况任意联系(访问)其中一个链接。访问该链接后,可以通过网页进行聊天,设计十分专业,用于黑客与受害企业就赎金问题进行协商。

实际上,该作案团伙已经形成一个产业化的团队,黑客不直接与受害企业沟通,而是雇佣了一批线上客服,7*24小时在线,负责与受害者沟通,并协商价格。这个工作技术难度较低,但需要人力较多,在线时间较长,所以外包给客服再合适不过了。当然,线上客服没有最终定价权,最终赎金价格由上级老板拍板,即Sodinokibi勒索病毒的组织运营者。

目前Sodinokibi勒索病毒的要价普遍偏高,多数是在3到6个比特币,其主要攻击对象是企业,尤其是中大型企业。该勒索病毒致使企业核心业务网络瘫痪,因此很多受害企业迫于无奈交了不少赎金。

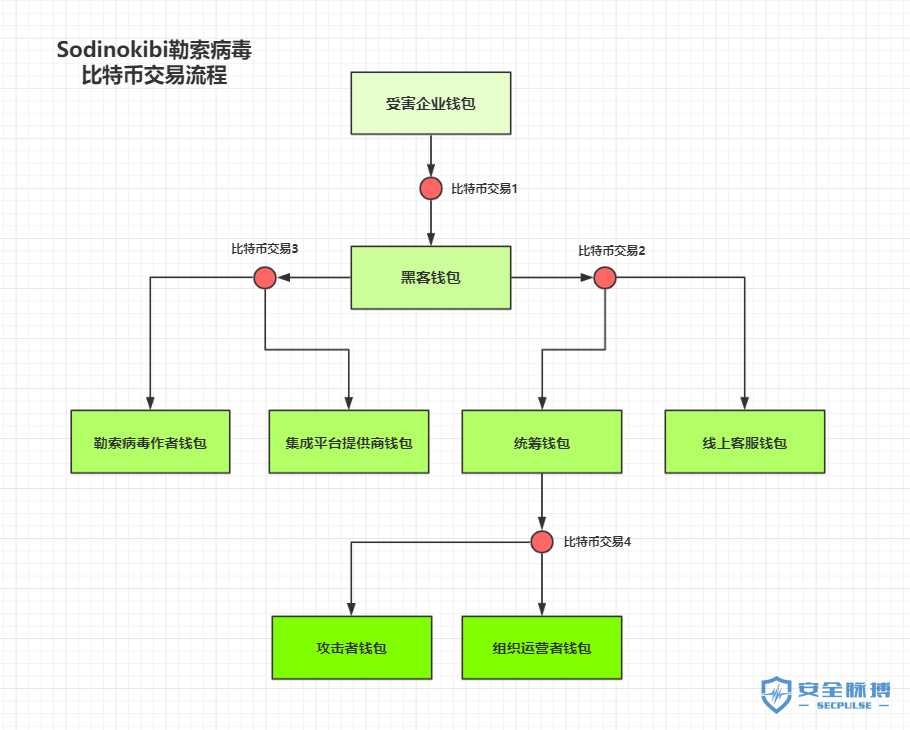

由于其为产业化运作,故此每个参与者都有相应的分成。深信服安全团队通过多次跟踪研究发现,当受害企业向黑客钱包转入比特币的时候,此钱包会分批次转入其它成员的钱包。

如下图所示,某次攻击成功后,将赎金分2批转给了4个钱包,分别是勒索病毒作者钱包、集成平台提供商钱包、线上客服钱包、统筹钱包。

勒索病毒作者、集成平台提供商属于薄利多销型,每一笔交易都有提成,所以单次提成比例虽低,但总数是非常客观的。线上客服按劳分配,说服一个客户,就有一小笔提成,当然大头不在他们,因为他们可替代性比较强,技术难度也不大。

每次攻击所得的赎金,大头由统筹钱包分配给了攻击者和组织运营者,攻击者是实际从事攻击企业的个人或者渗透团队,所以单次成功后的贡献比较大,而任何个人和团队都能参与到不同客户的攻击活动中来,类似销售团队,每成一单,提成都比较可观。最后的大头,当然给了组织运营者,其负责拉通了各个环节和资源,保障平台和团伙的正常运作。

大致抽象出其交易流程如下:

基于上述追踪,Sodinokibi勒索病毒的产业化运作模式形如:

解决方案

针对勒索病毒肆虐,严重影响用户业务安全问题,深信服已有完整的解决方案,主要从系统脆弱性和事件响应高效性两个方向进行重点突破。众所周知,企业系统脆弱性是企业被勒索病毒入侵的根因,很多企业内网核心服务器虽然开启了防爆破、强密码等保护,但普通PC仍存在漏洞、弱密码、高危端口暴露等诸多问题,才给了黑客可乘之机!而勒索病毒不同于其它病毒,其主要危害是短时间内威胁企业核心数据资产,所以当勒索病毒发生的时候,必须进行争分夺秒的事件响应,高效和专业才能将勒索病毒的危害迅速降到最低。

深信服EDR产品、下一代防火墙及安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测,如图所示:

深信服安全团队提醒大家:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

7、深信服防火墙、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

8、深信服防火墙客户,建议升级到AF805版本,并开启人工智能引擎Save,以达到最好的防御效果。

9、使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁。

10、深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速扩展安全能力,针对此类威胁安全运营服务提供设备安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。

您如果中了勒索病毒,需要支撑响应的,可以通过以下方式联系我们,获取关于勒索病毒的免费咨询及支持服务:

1)拨打电话400-630-6430转6号线(已开通勒索软件专线);

2)关注【深信服技术服务】微信公众号,选择“智能服务”菜单,进行咨询;

3)PC端访问深信服区bbs.sangfor.com.cn,选择右侧智能客服,进行咨询。

如有侵权请联系:admin#unsafe.sh