这些文件可以和最近针对伊朗目标的攻击联系起来

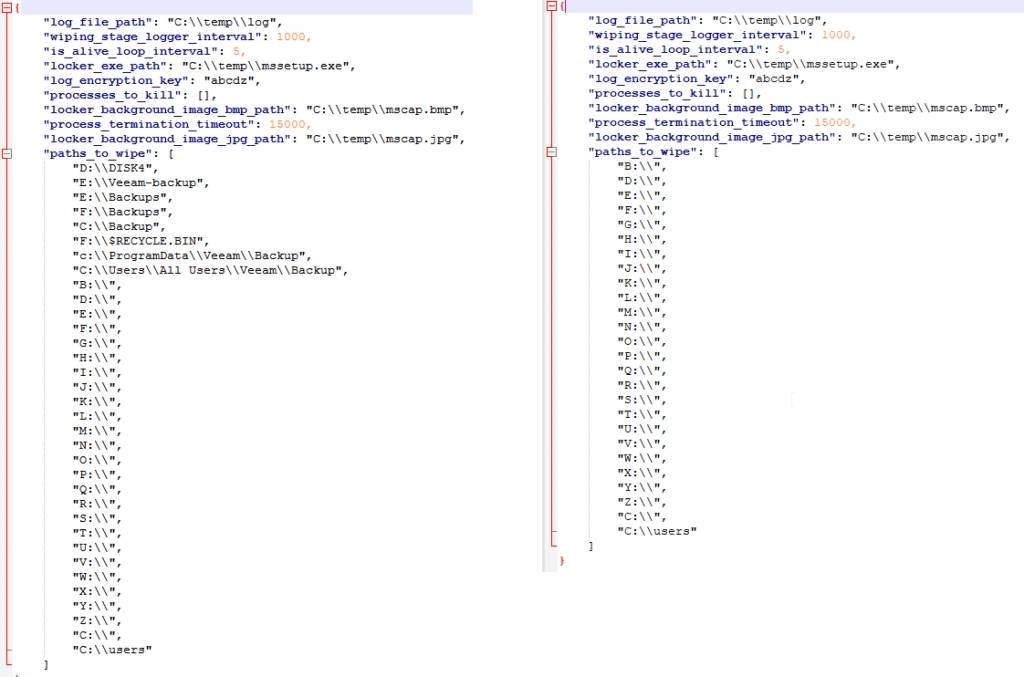

研究人员对这些文件的分析与Amnpardaz进行的分析一致。攻击的流程几乎是相同的,这些文件具有相似的结构、相同的名称和相同的功能。尽管如此,仍然存在一些差异。例如,研究人员分析的update.bat脚本没有被早期的变体使用,而是执行nti.exe,一个基于NotPetya所使用的MBR感染程序。另一个例子是Amnpardaz报告中显示的配置与研究人员分析的配置之间的细微差别。微小的区别在于paths_to_wipe项:

Amnpardaz共享的Wiper恶意软件配置文件(左侧)和分析样本的解密配置文件(sha256: 68e95a3ccde3ea22b8eb8adcf0ad53c7993b2ea5316948e31d9eadd11b5151d7)

研究人员发现的一些文件里有证据表明他们和伊朗铁路攻击有关,其中之一是攻击者更换受害者壁纸和锁屏图像时使用的图像。正如研究人员之前提到的,显示的文本与攻击者在火车站显示的文本相同。

火车站台的屏幕(左侧)显示的信息与恶意软件安装的壁纸(右边)相同

研究人员分析的文件中的其他部分包含了伊朗铁路公司内部网络的名称和其他工件,包括计算机名称和内部Active Directory对象名称。例如, envxp.bat (67920ff26a18308084679186e18dcaa5f8af997c7036ba43c2e8c69ce24b9a1a)文件使用\\railways.ir计算机下的共享目录传播了一个有效载荷:

这可能表明攻击者在释放Wiper恶意软件之前早就进入了系统。IRNA 的一篇文章还提到,分析这些攻击的专家认为,这些攻击至少发生在被确认身份前一个月。

针对叙利亚公司的攻击搜索更多文件

有了目前收集到的信息,研究人员开始寻找更多的样本。具体来说,是为了查明对伊朗目标的攻击是否是攻击者首次使用这些工具。研究人员的查询很快就产生了结果,由叙利亚三个不同的提交者上传至Virus Total的文件。这些文件似乎属于三起独立事件,分别于2020年1月、2月和4月上传到VT,比最近针对伊朗对象的攻击早了一年多。

主要的有效载荷(d71cc6337efb5cbbb400d57c8fdeb48d7af12a292fa87a55e8705d18b09f516e,6709d332fbd5cde1d8e5b0373b6ff70c85fee73bd911ab3f1232bb5db9242dd4和9b0f724459637cec5e9576c8332bca16abda6ac3fbbde6f7956bc3a97a423473)似乎是攻击伊朗目标使用的Meteor Wiper恶意软件的早期版本。与Meteor类似,它们也包含多个调试字符串,这些字符串披露了这些版本的Wiper恶意软件的内部名称——Stardust 和 Comet。在这两个版本中,Comet版本较老,编译于2019年9月。虽然研究人员拥有使用 Stardust 的两次攻击的完整执行流程,但研究人员只对使用 Comet 的攻击进行了部分了解。为此,我们将更多地关注 Stardust 的执行链。

与最近在早期感染阶段使用批处理文件的攻击不同,这些 Stardust 执行基于多个 VBS 脚本。更重要的是,这些脚本包含有价值的信息——攻击目标的身份。

针对叙利亚公司攻击的执行流程

两次针对部署Stardust 的叙利亚的攻击的执行流程非常相似,因此它们将被放在一起描述。在受害者机器上运行的初始负载似乎是一个 VBS 脚本 resolve.vbs,它将受密码保护的 RAR 压缩文件提取到工作文件夹 C:\\Program Files\\Windows NT\\Accessories\\。这个 RAR 包含另一个 RAR 文件和三个其他 VBS 文件。然后,resolve.vbs 脚本按以下顺序运行提取的脚本:

第一个脚本遍历已安装的程序,并检查卡巴斯基防病毒是否已安装。如果是,则尝试使用硬编码的域凭据卸载;

第二个脚本开始检查卡巴斯基的avp.exe进程是否正在运行,如果是,它尝试删除卡巴斯基许可证。

最后一个脚本提取第二阶段的RAR压缩文件,并运行压缩文件包含的可执行文件。这个阶段是前面提到的Stardust型Wiper恶意软件。

在执行这些脚本的过程中,会向服务器发出几个请求,以便跟踪执行不同步骤。这些是对具有以下模式的 URL 的 GET 请求,其中两次攻击的 C&C IP 不同。

位置:

hn =主机名

dt =当前日期和时间

st =当前步骤

rs =卡巴斯基反病毒软件运行信息

Wiper恶意软件的演变

Wiper恶意软件是这四起事件中使用的最终有效载荷。而使用的不同的名称——Meteor, Stardust 或Comet,则取决于版本,不过这并不是变体之间的唯一区别。在 3 代的演进过程中,攻击者对工具进行了几次更改,其中一些更改是翻天覆地地变化。下面解释了Wiper恶意软件不同型号之间的关键变化。

Comet是研究人员发现的最早的变体,它也可能是第一个被创建的变体。与Stardust和Meteor不同,它引用并利用了它内部的所有字符串和功能。其他代码包含工件,而代码本身没有使用它们。Comet有一个基于配置文件的值的Kill Switch,这些值包括服务器IP、端口、URL路径和在终止之前要执行的许多请求。它尝试连接到服务器,如果没有得到响应,或者响应状态不是200 OK,它就会中止。此外,最古老的变体使用NetUserAdd和NetLocalGroupAddMembers API将用户创建为管理员。然后它禁用第一次登录动画,以及第一次登录隐私设置屏幕。最后,它根据配置中的路径将自己添加到自动登录中。

不像Meteor,Stardust和Comet不覆盖 boot. ini 文件试图破坏引导配置。这个功能只适用于Windows 7之前的Windows版本,只存在于Meteor版本中。最早的版本Comet根本不包含破坏引导配置的功能。

Meteor 写入 boot. ini 文件的内容

Stardust 和 Comet 使用“Lock My PC 4”,这是一种限制未经授权使用的工具,该工具曾经是公开可用的。运行 Lock My PC 程序后,他们会删除“hkSm”的注册表值,以删除生成的锁定密码,然后删除该工具的卸载程序,使系统功能更难恢复。这个功能在Meteor中没有使用,即使它有相关的工件。

用于攻击叙利亚目标的配置文件使用的字段比用于攻击伊朗目标的配置文件更多。这些字段包括 process_to_kill、paths_to_wipe、log_server_ip 和 log_server_port。它们的内容揭示了这些操作的目标,并表明攻击者在部署最终攻击之前已经访问了目标网络。

StardustWiper恶意软件使用log_server_ip和log_server_port配置字段向远程服务器发送base64编码的日志文件。请求通过HTTP POST发送到服务器上的data.html资源。研究人员获得的配置包含不同的服务器值,暴露了攻击者使用的两个IP地址。

攻击目标是谁?

在对叙利亚的这两个 Stardust 业务进行分析期间检查的多个证据表明,此次攻击与Katerji Group 及其关联公司 Arfada Petroleum相关,这两家攻击都位于叙利亚。首先,这些公司的名称出现在 VBS 文件中,作为他们为禁用卡巴斯基反病毒软件而执行的命令的参数。另一个指示是两种配置中的paths_to_wipe字段下列出的路径。这些路径包含用户名列表,其中就包括这两家公司的域管理员。

Indra概况

研究人员不仅揭示了攻击的目标,还揭示了这些活动背后组织的身份,该组织以印度战神“Indra”(Indra)命名。事实上,Indra并没有试图隐瞒他们对这些活动的攻击,并在多个地方留下了他们的签名。

攻击者在受害者被锁定的计算机上显示的图像中明确说明了“我是Indra”,并承认对Katerji集团的攻击负责。

Indra在受害者计算机上设置的壁纸,声称对攻击负责,并指责Katerji集团“支持恐怖分子”

Indra对其部署“Comet”的攻击负责

此外,除Meteor外,Wiper恶意软件的所有样本都包含多次出现的字符串“INDRA”。Comet变体使用它作为新创建的Administrator帐户的用户名。但在Stardust上,它是不参与执行进程。

StardustWiper恶意软件内的Indra字符串

研究人员想知道这个Indra攻击组织是否在网上出现过,事实上,他们确实存在。他们在不同的平台上运营多个社交网络账户,包括Twitter、Facebook、Telegram和Youtube。除其他信息外,这些账户还披露了对上述公司的攻击:

Indra集团的推特账号承认对Arfada的攻击负责

调查这些社交网络活动,人们可以了解该组织的政治意识形态和攻击动机,甚至可以了解该组织之前的一些活动。

INDRA 官方推特账户的标题表明,他们“旨在制止 QF 及其在该地区的恶意代理人的非法行为”,并声称非常专注于攻击据称与伊朗政权合作的不同公司,尤其是与圣城军和真主党。他们的帖子都是用英语或阿拉伯语写的(两者似乎都不是他们的母语),而且大多数人都在谈论反对恐怖主义或提供文件泄露,这些公司被怀疑与伊朗四方部队( Iranian Quads Force)有关联。

在2019年9月发布的第一条信息中,INDRA声称成功攻击了Alfadelex公司,摧毁了他们的网络,并泄露了客户和员工的数据。 Indra 发布的其中一张针对 Alfadelex 的黑客攻击的图片显示了一个人坐在电脑前的网络摄像头照片,因为他们正在观看我们在屏幕上发现的 Comet 使用的图像。另一张显示在 Alfadelex 网站上的图片与研究人员发现的用于攻击alfadlex、Katerji和Arfada的其他图片背景相同。

此背景图片也作为 Indra 的 Twitter 和 Facebook 帐户的封面照片出现。

Indra的推特账户上发布了攻击Alfadelex的截图

被感染的计算机显示了研究人员发现的攻击Alfadelex的照片

Indra过去的操作历史

总结Indra的社交网络活动,攻击者声称对以下攻击负责:

2019 年 9 月:针对位于叙利亚的货币兑换和汇款服务公司 Alfadelex Trading 的攻击。

2020 年 1 月:针对叙利亚私人航空公司 Cham Wings 航空公司的攻击。

2020 年 2 月和 2020 年 4 月:针对Afrada 和 Katerji Group 的网络基础设施的攻击。两家公司也都位于叙利亚。

2020 年 11 月:Indra 威胁要攻击叙利亚 Banias 炼油厂,但尚不清楚是否已实施。

2020 年 11 月左右,Indra的所有账户都陷入了沉默。在这次活动之前研究人员没有找到任何其他活动的证据。

把Indra与对伊朗目标的攻击联系起来

2019 年和 2020 年对叙利亚目标的一系列攻击与针对伊朗网络的攻击活动有很多相似之处。这些在工具、战术、技术和程序 (TTP) 以及攻击的高度针对性方面都有相似之处,这些让研究人员相信,Indra也要为最近在伊朗的攻击负责。

这些攻击都是针对与伊朗有关的目标,无论是2021年的伊朗铁路和伊朗公路部,还是2020年和2019年的Katerji、Arfada、Alfadelex和其他叙利亚公司。Indra的推文和帖子清楚地表明,他们的目标是他们认为与伊朗有联系的对象。

研究人员分析的所有攻击(包括最近针对伊朗目标的攻击)中的多层执行流程都使用脚本文件和压缩文件作为传递的方式。脚本本身虽然属于不同的文件类型,但具有几乎相同的功能。

执行流程依赖于之前对目标网络的访问和侦察信息。在此次针对伊朗的攻击中,攻击者确切地知道他们需要让哪些计算机不受影响才能公开传播他们的信息;此外,他们还可以访问铁路的 Active Directory 服务器,用于传播恶意文件。 Indra 进行侦察的另一个迹象是他们从 Alfadelex 的网络摄像头截取的屏幕截图,该屏幕显示办公室有一台受感染的计算机。

在上述描述的所有攻击中,Wiper恶意软件是部署在受害者计算机上的最终有效载荷。 Meteor、Stardust 和 Comet 是同一有效载荷的不同版本,没有迹象表明其他攻击者曾经使用过此工具。

背后的攻击者并没有试图对他们的攻击保密,相反他们分享信息并展示了攻击的图片。在针对伊朗目标的攻击中,这些信息不仅显示在受影响的计算机上,还显示在大屏幕上。

与他们之前的行动不同,Indra没有公开承认对伊朗的攻击负责,这可能是由于新攻击的严重性及其影响所致。研究人员在叙利亚检查的攻击针对的是私营公司,而针对伊朗铁路和公路和城市化部的攻击针对的是伊朗官方。此外,叙利亚的攻击几乎没有得到媒体的关注,而针对伊朗政府的攻击却在世界各地被广泛报道。

总结

通过对这次针对伊朗的最新攻击进行分析,研究人员揭示了其复杂的执行流程,以及最终“Wiper恶意软件”组件的另外两种变体。这些工具此前曾被用于攻击叙利亚公司,威胁攻击者Indra在其社交媒体账户上正式发表声明对这些攻击负责。最近针对伊朗的攻击虽然Indra还没有站出来表示对其负责,但上述相似之处证明了两者之间的联系。

本文翻译自:https://research.checkpoint.com/2021/indra-hackers-behind-recent-attacks-on-iran/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh