8月26日,由奇安信主办的2021年北京网络安全大会(BCS 2021)正式召开,大会以“经营安全 安全经营”为主题,吸引到了来自全球各国网络安全顶级学者、专家共襄盛举。会上,《网络安全应急响应典型案例集(2021)》重磅发布,旨在为政企机构的日常安全建设提供参考。

此次发布的《网络安全应急响应典型案例集(2021)》,主要由2021年最新发生的应急响应事件数据分析,以及涵盖10大类、共计50个典型案例介绍组成。其意义在于,一方面通过网络安全应急响应事件来分析机构的安全隐患,另一方面也通过应急响应案例来为更多企业的事件响应和安全建设提供参考。应急响应事件频发,日常安全运营工作仍有待提升

2021年1月至6月,奇安信集团安服团队共参与和处置了全国范围内590起网络安全应急响应事件。在事件发生的第一时间,奇安信协助政企机构处理安全事故,确保了政企机构门户网站、数据库和重要业务系统的持续安全稳定运行。

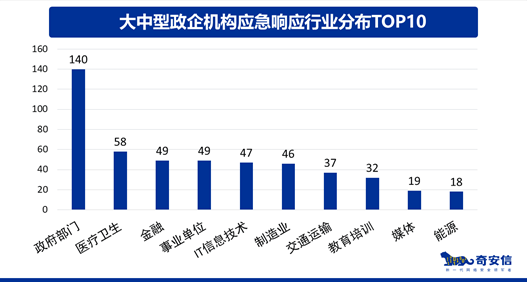

数据显示,受害者行业分布排名前几位的分别为政府部门(140起)、医疗卫生行业(58起)以及金融行业(49起)和事业单位(49起),事件处置数分别占上半年应急处置事件的23.7%、9.8%、8.3%和8.3%。

大中型政企机构应急响应行业分布

在这590起网络安全应急响应事件当中,由行业单位自行发现的攻击事件占95.2%,其中发现入侵迹象的事件占比39.6%,被攻击者勒索后发现的攻击占35.1%,安全运营巡检发现的事件占比20.5%。另外还有4.8%的攻击事件,是在得到监管机构及第三方平台的通报后,政企机构才得知自己已被攻击。

大中型政企机构应急攻击事件发现分析

从中不难看出,尽管企业自行发现的安全事件占比已达95%以上,但大多数是在表现出具体入侵特征后才发现,而在日常安全运营工作中发现的入侵行为仅占比20.5%,因此安全运营建设亟待加强。

生产效率降低、数据丢失是网络攻击的主要影响

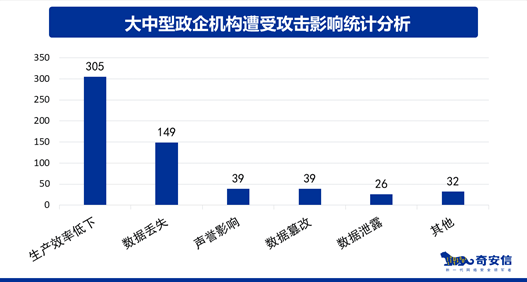

2021年上半年,从大中型政企机构遭受攻击产生的影响来看,攻击者对系统的攻击所产生的影响主要表现为生产效率降低、数据丢失、声誉影响等。下图为大中型政企机构遭受攻击后的影响分布。

大中型政企机构遭受攻击影响统计分析

在上述数据中,有305起应急响应事件导致生产效率低下,占比51.7%,攻击者主要通过挖矿、蠕虫、木马等攻击手段使服务器CPU占用率异常高,造成生产效率降低。

有149起应急响应事件导致数据丢失,占比25.3%,攻击者通过对大中型政企机构重要服务器及数据库进行攻击,导致数据被破坏或丢失。

还有39起应急响应事件导致声誉受到影响占比6.6%。同时,数据被篡改、数据泄露等也是政企机构被攻击后产生的结果,造成的后果也是非常严重的。

奇安信推出应急响应工具箱,为政企安防牢筑高墙

通过近6年的应急响应工作,奇安信安服团队总结出了以下几个典型特点:

第一,勒索挖矿攻击愈演愈烈,包括在国外发生的多起重大事件,国内也不断有相关攻击案例的发生;

第二,政企机构在网络安全建设中网络安全防护存在短板,常见如:弱口令、永恒之蓝漏洞补丁下载不及时、员工缺乏安全意识等问题尤其明显;

第三,应急响应事件受影响范围主要集中在业务专网,平均占比可达60%以上,其次是办公终端;

第四,敲诈勒索、黑产活动是攻击者攻击政企机构的主要原因,而对政企机构所产生的后果也尤为严重,主要表现为导致生产效率低下,数据丢失等,对政企机构日常工作和运营造成了较大影响;

第五,攻击者除利用病毒和木马攻击外,利用漏洞攻击和钓鱼邮件攻击的事件也在不断增多,常见漏洞如永恒之蓝漏洞、任意文件上传、weblogic反序列化漏洞;

第六,政企机构单位自行发现能力虽逐年上升,然而,其中被攻击者勒索后才发现事件的占比却高于政企机构日常安全运营巡检发现入侵迹象的占比,这说明国内政企机构的日常安全运营建设水平仍有待大幅提高。

为解决应急响应人效低、应急处置标准化程度低、处置人员能力不足等痛点,奇安信安服团队和应急响应专家,共同研发了一款集成奇安信安全情报及专家分析经验的自动化应急响应工具,从实战中来,到实战中去,真正解决了政企机构客户们的痛点。

依托奇安信行业领先的攻防研究能力,该应急响应工具箱内置了威胁情报、专家知识库、分析模型,和包括日志关联分析工具、APT检查工具、恶意代码检查工具、Webshell后门检查工具、漏洞检查工具、暗链检查工具等在内的众多检测工具,保障了检测、分析的效率和准确度。应急响应工具箱不仅拥有超强的自动化分析能力,还具有高集成化的特点,同时操作简便,更具规范化。

对此奇安信希望,通过应急响应数据和典型案例为政企机构的日常安全建设提供参考,用专业与恒心不断打磨安全产品,降低应急响应事件发生频次,提升响应速度,将损失降至最低。未来,奇安信也将持续深耕,帮助更多客户远离网络安全问题困扰。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh