CVE-2021-40444 0day漏洞利用。

9月7日,微软发布安全公告称发现Windows IE MSHTML中的一个远程代码执行漏洞,CVE编号为CVE-2021-40444。由于未发布漏洞补丁,微软只称该漏洞可以利用恶意ActiveX控制来利用office 365和office 2019来在受影响的Windows 10主机上下载和安装恶意软件。

随后,研究人员发现有攻击活动使用该恶意word文档,即该漏洞的0 day在野利用。

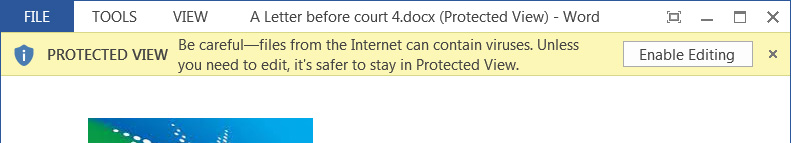

当office打开一个文档后,会检查是否标记为"Mark of the Web" (MoTW),这表示它来源于互联网。如果该标签存在,微软就会以只读模式打开该文档,除非用户点击启用编辑按钮。

保护视图打开的word文件

漏洞分析人员Will Dormann称保护视图特征可以缓解该漏洞利用,但Dormann称虽然保护视图特征可以预防该漏洞,但历史数据表明许多用户都会忽视该警告,并点击启用编辑按钮。

但也有很多的方式可以让一个文件不接受MoTW标签。如果文件在容器中,可能就不会意识到MotW的存在,比如7zip打开下载的压缩文件后,提取的文件就不会有来自互联网的标记。同样地,如果文件在ISO文件中,Windows用户可以双击ISO来打开它。但是Windows不会把其中的内容看做是来自互联网。

此外,Dormann还发现可以在RTF文件中利用该漏洞,RTF文件中没有office保护视图安全特征。

微软此前发布了环节措施来预防ActiveX来IE中运行,以拦截可能的攻击活动。但安全研究人员Kevin Beaumont已发现了绕过微软缓解措施的方法。

攻击活动中使用的恶意word文件名为'A Letter before court 4.docx'(https://www.virustotal.com/gui/file/d0fd7acc38b3105facd6995344242f28e45f5384c0fdf2ec93ea24bfbc1dc9e6)。

因为该文件是从互联网下载的,会被标记为Mark of the web,会在word保护视图打开。

利用CVE-2021-40444漏洞的恶意word

一旦用户点击启用编辑按钮,漏洞利用就会使用mhtml协议打开一个位于远程站点的side.html文件,该文件会被加载为word模板。

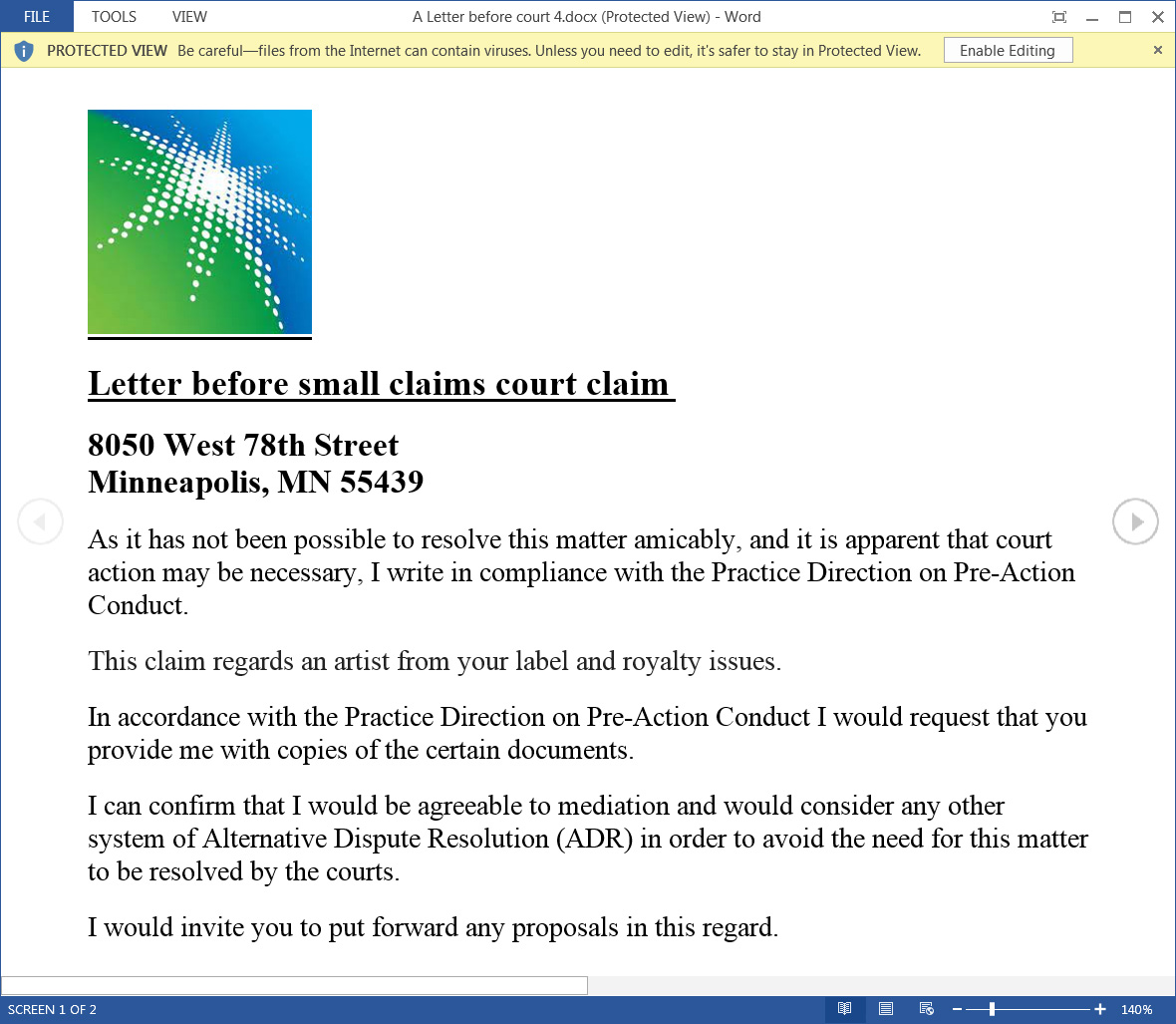

'mhtml' URL注册到IE后,浏览器就会开始加载HTML,其混淆的JS代码会通过创建恶意ActiveX控制来利用CVE-2021-40444漏洞。

side.html文件中混淆的JS代码

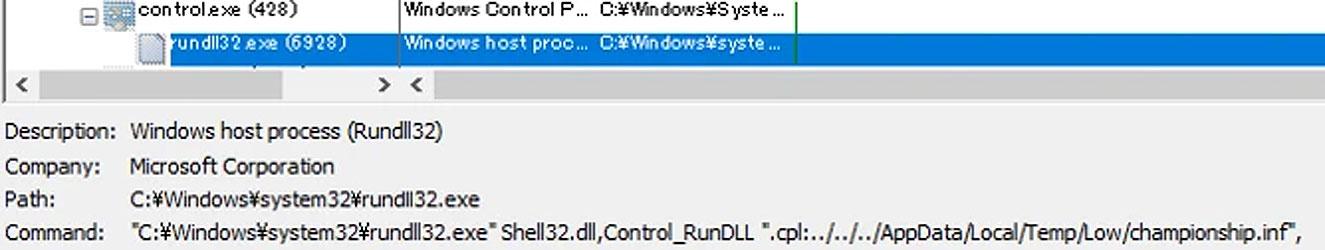

ActiveX控制会从远程站点下载ministry.cab 文件,提取championship.inf文件(事实上是DLL文件),并以CPL文件执行。

以CPL文件执行championship.inf 文件

TrendMicro称最终的payload会安装Cobalt Strike,该恶意软件允许攻击者获取设备的远程访问权限。

一旦攻击者获取受害者计算机的远程访问权限,就可以用来在网络中传播恶意软件、安装其他恶意软件、窃取文件、部署勒索软件。

由于该漏洞的严重性,研究人员建议用户只打开来自可信源的附件。

本文翻译自:https://www.bleepingcomputer.com/news/microsoft/windows-mshtml-zero-day-defenses-bypassed-as-new-info-emerges/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh