受影响的平台:Microsoft Windows

受影响对象:Windows 用户

影响:加密受攻击设备上的文件,并要求受害者支付赎金以恢复加密文件。

严重程度:高

Ranion 是一种赎金即服务 (RaaS),由于它至少自 2017 年 2 月以来就开始活跃了,因此它的迭代版本也相当多。虽然它的活动和目的是加密受攻击设备上的文件并从用户那里获取赎金以恢复他们的文件,这使得它看起来与其他勒索软件相同,但事实是,Ranion RaaS 的内部工作原理与其他勒索软件截然不同。

勒索软件每个版本的使用周期通常很短,比如2021 年一些最著名的勒索软件运动包括:

已经消失的:

自 2019 年以来一直活跃的 REvil(又名 Sodinokibi)已经消失;

Avaddon 勒索软件;

Ragnarok 勒索软件;

Darkside勒索软件;

FonixCrypter 勒索软件在 1 月份放弃了犯罪活动,并发布了解密工具及其主解密密钥;

最新出现的:

7 月,Blackmatter 勒索软件的广告出现在网络地下论坛上。虽然 Blackmatter 不是另一种勒索软件的迭代,但有传言称其与 Darkside 有联系;

Haron 勒索软件于 7 月首次亮相,基于 Thanos 和 Abaddon 勒索软件开发;

Doppelpaymar 勒索软件更名为 Grief (PayOrGrief);

SynAck 勒索软件于 8 月更名为 El_Cometa;

2021 年停止/开始运行的勒索软件的活跃期

上面列出的勒索软件(在 2021 年消失或重新命名)的平均寿命不到两年。停止运行的原因因勒索软件组而异,但他们这样做通常是为了逃避执法部门和安全研究人员。

Ranison 勒索软件已经活跃了四年

FortiGuard实验室最近发现的Ranion勒索软件变种正好与这一趋势背道而驰。Ranison勒索软件家族似乎至少在2017年初就存在了,使其寿命超过四年。同年2月,Radware安全公司的丹尼尔·史密斯首次披露了Ranion勒索软件,并将其描述为“勒索软件即服务”。令人惊讶的是,它在暗网上的网站仍然保持相对不变,Ranion的开发者仍然声称Ranion是为教育目的而创建的,并要求用户不要使用该勒索软件进行非法活动。

Ranion 的最新版本 1.21 版本于 2021 年 7 月发布。 令人惊讶的是,Ranion 开发者在 2021 年(5 月除外)每个月都会更新勒索软件,包括检测规避的更新,这让人怀疑勒索软件是用于教育目的。另一个有趣的数据点是,版本1.08至少在2018年1月发布,在35个月内(2018年1月- 2020年12月)只更新了7次。然而,在2021年,它的开发速度迅速加快,在7个月的时间里,由于未知的原因进行了6次更新。2021年进行的每次更新都包含使用名为ConfuserEx的开源程序的额外代码,以逃避检测并保护安全供应商的身份。

Ranion RaaS介绍

暗网上 Ranion 勒索软件网页的顶部

最新版本的 Ranion 勒索软件旨在使用以下 44 种文件扩展名加密受攻击设备上的文件,与之前的分析相比增加了五种新文件类型(新添加的扩展名以橙色突出显示):

尽管勒索软件并非旨在加密可执行文件,但 Ranion 开发人员表示,用户可以要求免费加密其他文件类型/扩展名,因为任何文件都可能成为Ranion勒索软件的目标。

Ranion 的经营策略

早在 2017 年,Ranion 就为用户提供了两个支持包(1 年和 6 个月的服务)。今天,Ranion 团队提供四种支持包:精英、高级、标准和测试。

Ranion 勒索软件包和价格

以前,最贵的套餐是 0.95 比特币,最便宜的套餐是 0.60 比特币。 2017 年 2 月,一个比特币价值约 1200 美元,这意味着这些包裹的售价分别约为 1140 美元和 720 美元。截至 2021 年 9 月,一个比特币兑换了大约 50000 美元,因此 Ranion 开发人员调整了价格,现在他们还为易于购买的附加选项提供折扣。

Ranion 的商业模式与其他 RaaS 供应商截然不同。通常,勒索软件即服务供应商将 60%-80% 的赎金支付给已成功将其勒索软件安装到受害者设备上的“关联公司”。 Ranion 开发人员不接受中间人的分成。相反,他们的附属公司预先为 RaaS 服务付费,然后他们会收到 100% 的赎金。虽然一些 RaaS 供应商试图招募有经验的附属公司,并经常在允许他们注册服务之前筛选潜在的附属公司,但 Ranion 开发人员却没有。这是许多没有经验的附属公司从 Ranion 开始的原因之一,因为降低了进入门槛。

为了了解这个模型的运行情况,我们跟踪了一个较旧的 Ranion 样本用于支付赎金的一些比特币钱包。在提供 Ranion 样本后的一周内,向钱包支付了两次付款,总计约 153 美元和 460 美元的比特币。但是 Ranion 使用的一个比特币钱包记录了来自另外两个比特币钱包的交易。价值约 470 万美元的比特币从 300 多个不同的比特币钱包转移到其中一个钱包中。

dropper插件

Ranion 的另一个显着特点是它为买家提供了购买dropper附加组件的机会。乍一看,“dropper”可能听起来像是一个恶意软件插件,Ranion 附属公司可以使用它来提供勒索软件,但事实并非如此。根据购买网站上的常见问题解答,这个插件的描述如下:“RANION可以下载你的一个程序(exe文件),并在加密过程结束后执行它。”

例如,攻击者可能会使用此附加组件在感染了 Ranion 的受害者计算机上静默下载并安装远程访问工具“RAT”。即使受害者选择支付赎金,Ranion 解密程序也只会解密加密文件,但不会删除 RAT。然后,Ranion 附属公司可以转向其他愿意购买现有企业访问权限的 RaaS 服务(比如 Lockbit 2.0 和 Blackmatter RaaS)并出售受害的受害者以获得额外的利润。

付费“Dropper”附加组件的常见问题解答

Ranion 的 C&C 仪表板示例

Ranion 勒索软件传播

FortiGuard 实验室最近观察到的 Ranion 勒索软件的传播方法非常简单,它是通过带有 zip 文件附件的鱼叉式网络钓鱼电子邮件完成的,其中包含 Ranion 勒索软件可执行文件。由于 Ranion 更适合一般攻击者,所以他们的勒索软件没有被高级攻击者是哦宁。这也可能是为什么他们能够在长达四年多的时间里一直继续运营。

最近用于传播 Ranion 勒索软件的鱼叉式网络钓鱼电子邮件(西班牙语和法语)

Ranion 的赎金信息默认支持八种语言(英语、俄语、德语、法语、西班牙语、意大利语、荷兰语和波斯语),任何主要使用这些语言的地区都可以成为 Ranion 的目标。

Ranion Ransomware 是模仿HiddenTear ?

全球首款开源勒索软件–Hidden Tear,其完整源代码已发布在GitHub上。这让攻击者可以下载源代码并创建自己的勒索软件变种,用于感染受害者。

由于源代码唾手可得,有许多名称各异的勒索软件变种使用同样的HiddenTear代码库。由于原始代码是可以解密的,这意味着用相同代码创建的其他所有勒索软件也是可以解密的。

Ranion 的代码基于名为 HiddenTear 的开源概念验证勒索软件。这两个项目之间有一些代码相似之处。

HiddenTear AES 加密

上面的截图来自HiddenTear对加密功能的植入。它可以在 https://github.com/goliate/hidden-tear/blob/master/hidden-tear/hidden-tear/Form1.cs 找到。Ranion 的实现过程如下:

Ranion AES 加密

为了加密文件,HiddenTear 使用此功能。

HiddenTear 文件加密

Ranion 以类似的方式实现其加密。

Ranion 文件加密

这只是两个例子,在很多地方都可以看到总体编程的相似性。 此外,Ranion 的资源部分也与 HiddenTear 相似。

Ranion 资源

注意:此 Ranion 变体来自 2017 年,其 SHA256 哈希值为 eed03a9564aee24a68b2cade89d7fbe9929e95751a9fde4539c7896fda6bdcb5。

成为 FFFFUUUUDDDD

为了不被发现,Ranion 团队一直依赖于 ConfuserEx 项目,该项目是现已解散的 Confuser 项目的继承者。它是一个免费的开源混淆程序,通过符号重命名、反调试、加密、压缩和其他功能“保护”.NET 应用程序,使恶意软件更难分析。下面分析的 2017 Ranion 变体就受到 Confuser 项目的“保护”。

2017 Ranion使用Confuser

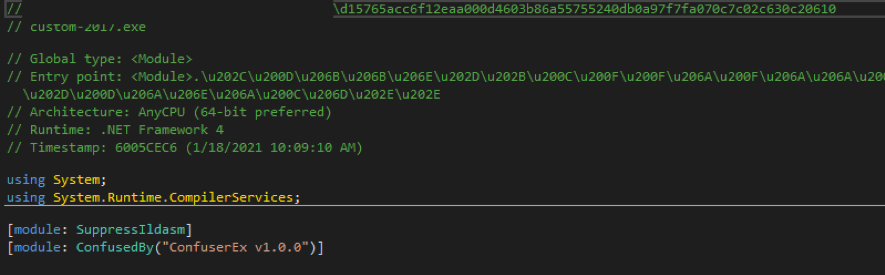

使用 ConfuserEx 项目“保护”了以下 Ranion 的 2021 变体。

使用 ConfuserEx 的 2021 Ranion

虽然 ConfuserEx 能够按照它所说的去做,即“保护”.NET 应用程序,但在这种情况下,它是通过逃避技术保护恶意软件不被杀毒软件检测到。

本文翻译自:https://www.fortinet.com/blog/threat-research/ranion-ransomware-quiet-and-persistent-raas如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh