前言

由于小程序的便捷性,越来越多的应用迁移到了了小程序上,由此伴随着小程序上线前的日常渗透测试工作也开始增加。但小程序的测试中经常会遇到数据包被加密了,导致无法进行改包测试。和测试网页数据包加密一样,就需要找到小程序前端相应的加解密方法进行加解密数据包改包测试。

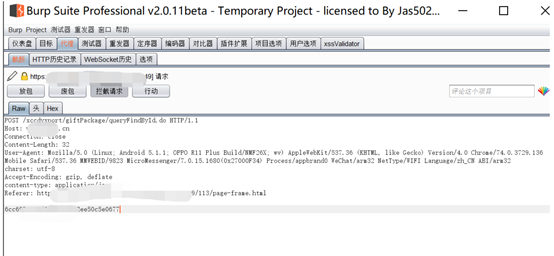

哦豁,小程序传输数据加密了

找他源码干他

小程序不像web网站,直接打开f12就能看,也不像app能直接下载源码,小程序需要自己去找在本地的运行环境,像大佬都是直接用ADB直接去提取,我这边就不用这么高级的方法了(其实是研究了半天不会),直接上手,运行环境用的是夜神模拟器(我这边是root了的),装上re文件管理器,小程序都是藏在这个下面的

/data/data/com.tencent.mm/MicroMsg/{{一串32位的16进制字符串文件夹}}/appbrand/pkg/

可以根据使用的时间来判断小程序,如果实在确定不了,那就全部删除,再重新打开一下小程序就有了

然后通过qq发送到电脑上,有了源文件好像离成功又近了一步,但是一看wxapkg后缀的文件好像没见过啊,那就继续找找看有没有办法反编译吧,还真找到了

https://github.com/Cherrison/CrackMinApp

我用的是傻瓜式的,直接把wxapkg文件放里面执行一下就好了

其实也还挺简单的啊,但是接下来就比较脑壳痛了

咱也不会代码,咱也看不懂啊

其实也挺好办的,了解一下常用的加密方式

第一步就是要找到前端源码中的加解密的方法,一行行代码去找肯定不现实太费时间,一般都全局搜 encrypt、decrypt、AES、DES、RSA这些关键词。一般来说基本都用对称加密且AES出现的频率最高,如下所示直接找到相应的加解密方法和密码。

这开发也太随意了吧,解密方法居然放这里,既然找到解密方法了那就解密吧!

解密成功,既然解密了,那我就把参数换一换,在加密传输看看你有没有越权吧

还真有越权,哈哈哈。这次就到这里了吧,写的不好大哥们不要喷我!希望各位大佬给弟弟点个赞

本文作者:火线安全平台

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/167829.html

如有侵权请联系:admin#unsafe.sh