近日,深信服终端安全团队发现一起有针对性的黑产攻击事件,攻击者利用Exchange邮件服务漏洞入侵服务器,并通过部署恶意服务下载后门模块,获取用户信息、远程命令执行恶意程序、进行文件管理等,以此完成对受害主机的控制。

攻击者利用Exchange邮件服务漏洞上传webshell,随后部署恶意服务。恶意服务会隔一段时间访问一次后台,若后台开放则下载后门模块。并且攻击者自己实现了PE文件加载器,通过该加载器解密、修复并运行后门模块。

攻击流程图

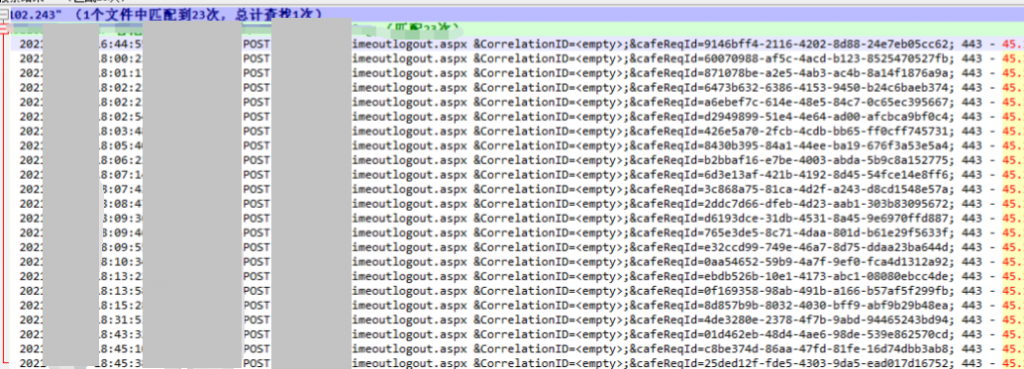

从日志中可以看到攻击者多次访问webshell

部署恶意服务,服务命名为Spooler

服务拉起恶意进程,进程名称不固定,通常伪装成业务文件

访问后台并且下载恶意模块,取随机数重新命名恶意模块

对下载下来的后门模块进行解密,解密之前会判断文件头是否是0xE1FED9D0

修复IAT、重定位表,并运行后门模块

安全专家在相关目录下发现几个随机名字的文件,经过解密分析可以确认为服务下载下来的后门模块。

后门模块不仅包含获取主机信息、远程命令执行、获取磁盘信息、下载文件、文件重命名等功能,还通过修改注册表、覆盖文件实现持久化。

将自身复制为schmet.exe并修改注册表加入启动项目

将自身复制为schost.exe,并且覆盖FileSyncFalwb.dll文件,在FileSyncFalwb.dll中运行schost.exe

将自身复制到mpetect.exe,修改注册表键值UserInitMprLogonScript

获取主机信息,包含用户名、计算机名、系统版本、CPU主频等信息

利用匿名管道远程执行powershell指令

获取主机各个磁盘的信息

下载主机的文件

文件重命名

1. 内网中的主机系统、服务软件保持安装最新的补丁,避免漏洞入侵。

2. 服务器密码使用复杂密码,且不要与其他主机密码重复、不要与外部账号密码重复,防止泄露。

3. 避免打开来历不明的邮件、链接和网址附件等,尽量不要在非官方渠道下载非正版的应用软件,发现文件类型与图标不相符时应先使用安全软件对文件进行查杀。

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/168663.html

如有侵权请联系:admin#unsafe.sh