自2021年11月1日起,安天垂直响应服务平台运营组将以防御赋能和威胁分析视角,通过一天一篇的科普专题连载,分享勒索攻击的攻击技术、行为特点、演进趋势等8组关键信息,介绍安天产品如何构建防御勒索攻击的防线。

今天是本专题的第二篇,本篇内容将围绕勒索攻击的两种典型模式:非定向勒索攻击与定向勒索攻击展开。

在上一篇内容《勒索攻击中的四种分工角色》中,介绍了勒索攻击发展成为分工明细的产业化犯罪显著特征,并提出了简单的治理和防护建议。

部分用户对于遭遇勒索攻击的风险可能往往有两种误解,有些用户认为,自身资产价值不高,勒索攻击不会找上自己;也有的用户认为,勒索攻击是一种比较低级的风险,不会突破自己的防护体系。为了澄清这些误解,安天垂直响应服务平台运营组在本篇中分析勒索攻击的两种模式:非定向勒索攻击与定向勒索攻击。

安天在《2020年网络安全威胁年报》[1]中曾提出:勒索软件制作者开始关注攻击成本和攻击效率,勒索软件的攻击方式,从最初的广撒网寻找目标,逐渐地变成对有价值的攻击目标进行定向勒索。

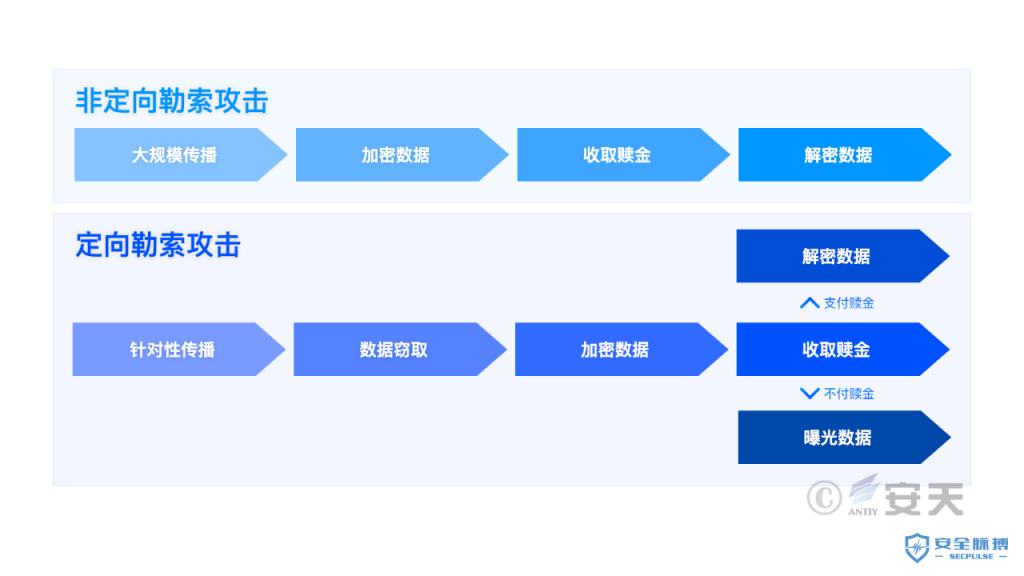

因势利导,造成了当前勒索攻击方向模式发展的两级分化:

既有传统:非定向大规模传播->加密数据->收取赎金->解密数据的单线作业模式;

也有新型:定向攻击->数据窃取->加密数据->收取赎金解密->不交赎金->曝光数据的新型作业链条模式。

▲ 非定向与定向勒索攻击图示

从目标导向理解即为:

1、非定向勒索攻击:不求单个目标赎金高,但求目标多;

2、定向勒索攻击:不求目标多,只求单个目标赎金高。

方向一:非定向勒索攻击

早期非定向攻击者会采用传统的扩散蠕虫或钓鱼投放等方式,进行发散式的传播,且不会预先对目标进行侦察、评估与筛选,对于攻击的收益也不会有精确预估。而当前,非定向勒索攻击者大多会选用RaaS(勒索即服务)平台或僵尸网络渠道,采取“广撒网”的方式对勒索软件进行传播侵入,威胁攻击对象主要为中小企业与政府机构单位。

同时,由于RaaS模式降低了攻击者的准入门槛,因此更助推了非定向勒索攻击的攻击者参与人数的提升。

需要明确的是,部分用户对非定向勒索攻击存有误解,认为其威胁能力并不高,而事实上,非定向勒索攻击只是没有达到能与定向攻击相较的威胁能力而已,实际威胁能力仍然不容小觑。

无论是近些年较为活跃的提供RaaS平台服务的家族DopplePaymer、Egregor、Netwalker、REvil/Sodinokibi、DarkSide、Ryuk,以及今年7月首次出现的BlackMatter,都具有较高的威胁能力。

注:提供RaaS服务只是勒索攻击家族为了提高非法收益,通过“价值多向变现”而拓展的商业模式,并不意味其只提供RaaS服务,其同样会自主发动非定向或定向勒索攻击。

凭借传播覆盖面积足够广、攻击频次足够多、参与攻击人数多等“优势”,非定向勒索攻击同样是持续的勒索攻击安全防护工作重点。

方向二:定向勒索攻击

大部分的定向勒索攻击是由具备更高水平的攻击者组织发动的,能力接近或可达到APT(高级持续性威胁)攻击的水平。

定向勒索攻击的特征是,事先有非常明确的攻击目标,再“有组织、有预谋、有步骤”的发动威胁攻击,以求牟取巨额收益。

定向勒索攻击与APT攻击高度相似,有鲜明的杀伤链化特点,攻击者会:

1、预先筛选出攻击目标;由于其目的是大额甚至巨额的勒索赎金,因此,其主要瞄准的往往是中大型企业、重要政府部门/机构、军队单位以及关系民生的关基设施与工控系统。

2、通过侦察手段收集、评估攻击目标详细安全防护信息,针对性制定严密的攻击计划方案,精确计算投入成本和潜在回报(ROI)。

3、根据攻击计划方案,充分投入部署攻击资源,如:攻击人员规模、多种攻击工具、0day漏洞、高级恶意代码等;也包括可能获得“内鬼”的支持与配合。

基于以上信息,可以看到定向勒索攻击有超级突防能力。

因此,用户既要做好安全的基本面,避免遭遇非定向勒索攻击;同时,对于有高价值资产的用户则需进一步提高安全防护系统和安全运营水平,防御定向勒索攻击。

下期预告

通过今天的内容,不难看出,不论是非定向勒索攻击,还是定向勒索攻击,我们都应引起足够重视。

尤其是定向勒索攻击,一些攻击者组织甚至会以跟民生相关的关键信息基础设施、工业控制系统为攻击目标;所以,用户需要更为动态的综合勒索攻击安全防护体系,显得尤为重要。

在下一期文章里,我们将详细介绍勒索攻击的传播方式与侵入途径,敬请期待。

参考资料

[1]《2020网络安全威胁年报》.2021/01/07

https://www.antiy.cn/research/notice&report/research_report/2020_AnnualReport.html

本文作者:AntiyLabs

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/168812.html

如有侵权请联系:admin#unsafe.sh