一、什么是敏感信息的明文传输漏洞?

程序在通信时以明文形式传输敏感或重要数据,这些数据可能被未经授权的攻击者嗅探。简单点来说就是当我们在网站上面提交敏感数据到服务器的过程中未进行相关加密处理,导致攻击者通过代理攻击方式(劫持、嗅探等)即可获取到这些未加密的敏感数据。

二、敏感信息的明文传输漏洞的构成条件有哪些?

满足以下条件, 就构成了一个敏感信息明文传输的安全漏洞 :

1、从socket中获取到敏感信息且未加密;

2、直接将未加密的敏感信息进行传输。

三、敏感信息的明文传输漏洞会造成哪些后果?

关键词:读取应用程序数据;修改文件或目录

当攻击者获取到这些数据之后,就可以用这些信息以合法用户的身份进入到应用系统中——甚至可能进入到应用系统后台中,一旦进入到应用系统中那么就可以获取更多的敏感数据,以及更有机会发现更多的漏洞。

四、敏感信息的明文传输漏洞的防范和修补方法有哪些?

1、在传输之前使用可靠的加密算法对数据进行加密;

2、将服务器配置为使用加密通道进行通信,其中可能包括SSL或其他安全协议。

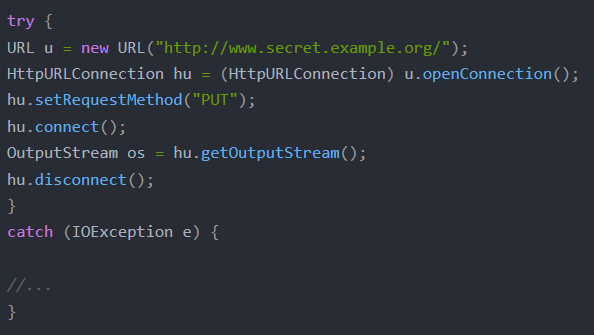

五、敏感信息的明文传输漏洞样例:

敏感信息的明文传输在CWE中被编号为

CWE-319: Cleartext Transmission ofSensitive Information

本文作者:中科天齐软件安全

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/168860.html

文章来源: https://www.secpulse.com/archives/168860.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh