IAB(Initial Access Brokers-初始访问代理业务)是指攻击者通过多种方式获得的受害者网络资产初始化访问权限,而后将其出售给犯罪组织实施犯罪的中间人行为,犯罪组织通常为勒索软件团伙或其附属机构。“初始访问权限”不仅泛指RDP、VPN、Webshell、SSH权限这些可以直接进入目标网络的权限,还有一些未授权访问的资产、数据库资产、系统用户的账户权限等,也包括可利用的企业系统、网络设备,如Citrix、Fortinet、ESXI 和 Pulse Secure的历史漏洞和权限。攻击者可以将这些系统的权限放到黑客论坛售卖,有时候还可以多次售卖给不同勒索软件组织,这些攻击者可以和勒索软件供应商形成供需关系,两者通过匿名的IM通信,最后通过数字货币支付达成交易。通过黑客论坛,勒索软件运营商组织可购买IAB后直接植入勒索软件达成勒索目标,可以节省勒索组织在受害者网络环境中入侵的时间和精力以及各种成本,这样勒索软件攻击者可以将所有时间和精力集中在“改善”勒索软件有效载荷和与他们的附属机构协调操作上,同时可以在暗网论坛上指定需要的权限类型与目标行业,IAB的出现为RaaS提供了极大的便利。

图2- RaidfForums上卖家出售数据库信息的帖子

图3- RaidForums上买家购买手机数据库数据的帖子

在利益的驱动下,RaaS与IAB的交易越来越密切,值得关注的是:根据Digital Shadows统计,IAB交易的热点行业权限top5 为零售行业、金融行业、科技行业与工业制造业(如医药制造),科技行业的初始访问代理权限平均价格最高为13,607 美元。

图4- DigitalsShadows统计2020年IAB的热点行业及价格

那么黑客通常是怎样获取有效的IAB的呢?我们结合威胁情报网站ke-la.com分析过IAB的几个趋势以及威胁情报网站curatedintel.org提供的资料,研究分析后归纳出如下图所示的IAB初始权限获取路径图。

通过上图我们可以看到,IAB产业初始权限获取方法主要分为以下几个路径:

1.以目标漏洞为途径:攻击者通过黑客搜索引擎来获取受害者对外暴露的资产,之后进行ip探测,域名探测,端口开放探测(如RDP端口)以及漏洞扫描,类似于红蓝对抗中攻击队前期对目标的资产梳理和信息搜集,期间会用到各类黑客搜索引擎如Shodan、Censys,在确定目标资产后进行漏洞扫描,漏洞扫描过程主要探测是否存在一些知名软件的历史CVE漏洞,相关软件产品如VPN产品SecureVPN、云桌面常用的Citrix软件、虚拟化产品Vmware、微软系列的Exchange、负载均衡设备F5以及路由器设备Cisco等。黑客一旦探测到相应产品存在的漏洞,就发起攻击,攻击成功后可获取目标权限,之后可以进行内网横向,植入后门等操作,最终获取有效的初始访问权限。具体使用到的漏洞如下图所示。

2. 以社会工程学为途径:在信息窃取活动中主要以获得目标门户网站登录相关的MFA验证码(多因子校验的秘钥或验证码)为主,攻击方式不限于语音电话钓鱼、短信钓鱼、近源攻击、伪造商业合作钓鱼等一系列社会工程学攻击,这些攻击手段层出不穷,较为值得关注是电话钓鱼,国外专注于人员安全意识培训和钓鱼模拟攻击服务的公司Terranova有总结到相关社工策略:“第一种常见的策略是一些网络犯罪分子使用强硬的语言,表示他们正在帮助受害者避免刑事指控;第二种常见的策略是犯罪分子留下威胁性的语音邮件,告诉收件人立即回电,否则受害者可能会被逮捕,银行账户被关闭,或者会发生更糟糕的事情。在网络犯罪分子使用威胁和令人信服的语言下让受害者觉得别无选择,受害者只能提供犯罪分子想要的信息。”

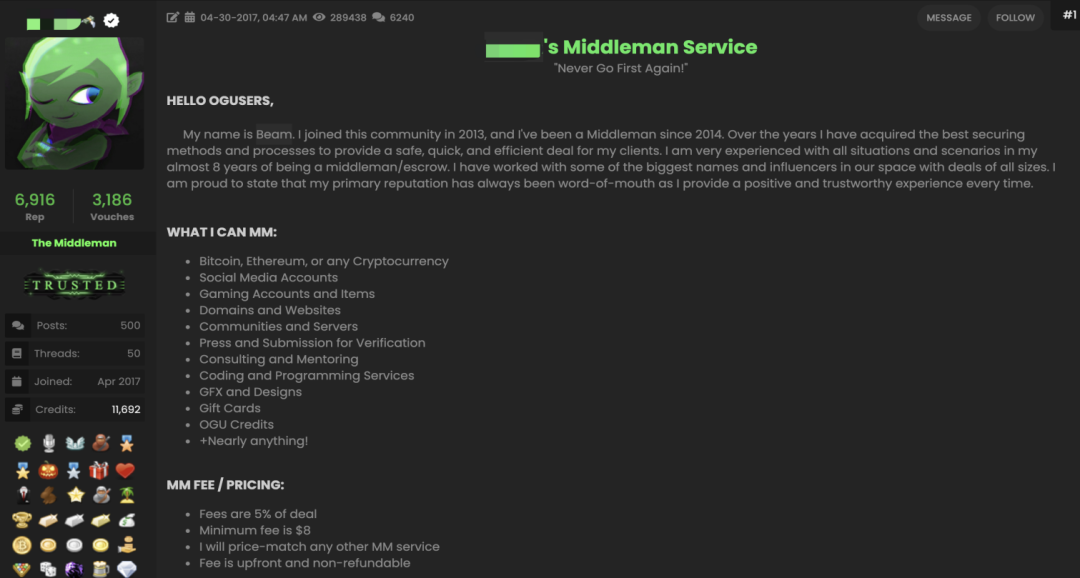

3. 以售卖信息的地下市场为途径:使用在地下市场上出售的用户信息获得访问权限,黑客通过著名论坛OGuser购买到关于受害者目标用户身份的访问权限后尝试登录受害者的相关网站。

4. 以第三方数据泄露为途径:使用来自第三方数据泄露的凭证获取访问权限,拿到相关泄露数据后,与上述第三种方式不同,第三方泄露数据需要“二次加工”,可以通过密码喷洒,撞库攻击,暴力破解等方式尝试登录受害者系统来获取目标系统访问权限。

5. 使用网络钓鱼活动获取访问权限:以邮件钓鱼为主,通过恶意邮件投递一些恶意软件,如RedLine Stealer (RedLine Stealer是一种恶意软件,该恶意软件从浏览器收集信息,例如保存的凭据:自动填充的数据和***信息等),Vidar( Vidar是一种基于Arkei 的分叉恶意软件),Taurus(Taurus是一种基于C/C++实现的信息窃取恶意软件),LokiBot(也称为 Lokibot、Loki PWS和Loki-bot,使用特洛伊木马恶意软件来窃取敏感信息,例如用户名、密码、加密货币钱包和其他凭据)等,这些钓鱼方式大部分都是以恶意文档为载荷,当受害者打开文档后利用宏去执行或下载被加密后的Shellcode,之后建立C2信道进行长期控制窃取信息,相关细节如下图。Malpedia对这些软件都有解释和记录,有兴趣同学可在Malpedia上查询。黑客在受害者不小心中招了相关恶意软件后可直接获得目标的初始访问代理权限。

图10- 国外对MaliciousSpam 钓鱼技术解读

图11- Trickbot的邮件木马执行过程

(图片来源:Hornetsecurity)

6. 以内部威胁为途径:内部员工直接就有内部IT系统访问权限,心怀不轨的员工可以拿公司的权限或数据到论坛进行贩卖或用于其他意图。

1. 外部资产安全:攻击者先通过信息搜集,通过漏扫工具进行漏洞扫描或者通过第三方泄露数据进行撞库攻击,根据这些攻击方式,企业外部安全要做到:

(1) 及时发现和修护系统漏洞,做好系统加固与升级,做好边缘资产的收束,非必要服务与端口不对外开放。通过“监控”第三方网站如Github,及时查看哪些员工数据遭到了泄露,避免有“强弱口令”和无风控机制下的系统出现问题;

(2) 系统与设备上线前要做好安全审计与安全测试,规避带着“问题”上线而遭受黑客攻击。

2. 内部安全建设:从攻击者社工相关攻击路径来看,攻击者通过携带恶意后门,广撒网方式来进行邮件钓鱼,以及遭受“内鬼”的威胁,因此内部安全建设要做到:

(1)离职人员的账户权限要及时清除,员工访问内网系统的权限要进行严格隔离,不同层级的网络也要做好隔离;

(2)对员工做安全意识培训,防止员工中招邮件钓鱼以及其他社会工程学的攻击;

(3)日志系统的建设与健全:入侵后可以通过日志及时查漏补缺;

(4)安全设备的安装尽量覆盖所有终端,这样可以抵挡大部分病毒与木马的威胁,可以有效防止黑客横向移动与权限提升等后渗透行为,及时更新病毒库可以有效防止黑客利用NDay攻击。

3. 威胁情报建设:攻击者通过在各大论坛出售与企业相关的数据与权限,因此企业需要做到:

(1)及时从外部论坛,威胁情报网站等获取企业威胁信息,做好风险控制,及时关注最新安全态势;

(2)密切关注IAB和三方数据泄露的动态,防止数据与权限被出售后对企业形成“二次”伤害。

4. 数据备份与容灾:如果上述所有防线均被突破,那么平时做好数据备份与容灾工作,建立完善的灾备机制,拥有良好的数据权限隔离方案,可以有效防止业务系统数据被加密后无法解密的尴尬局面出现。

https://www.curatedintel.org/2021/10/initial-access-broker-landscape.html?m=1

https://ke-la.com/all-access-pass-five-trends-with-initial-access-brokers/

https://www.blueliv.com/cyber-security-and-cyber-threat-intelligence-blog-blueliv/research/use-of-initial-access-brokers-by-ransomware-groups/

https://github.com/curated-intel/Initial-Access-Broker-Landscape

https://terranovasecurity.com/what-is-vishing/

https://us-cert.cisa.gov/ncas/alerts/aa20-266a

https://securityboulevard.com/2021/05/an-in-depth-analysis-of-the-new-taurus-stealer/

https://isc.sans.edu/forums/diary/Dridex+malspam+seen+on+Monday+20170410/22280/

https://www.hornetsecurity.com/en/security-information/trickbot-malspam-leveraging-black-lives-matter-as-lure/

https://securelist.com/malicious-spam-campaigns-delivering-banking-trojans/102917/

http://www.mchz.com.cn/cn/about-us/Industry-News/info_366_itemid_5065.html

https://new.qq.com/omn/20210901/20210901A0524K00.html