前言: 成就你的不只你的朋友, 还有你的敌人

网安小菜鸡, 在一次应急响应中, 向对手讨教了不少知识

利用关键点: rsync命令, 远程下载恶意文件, 不被阿某云所报警

网站架构

(手工绘制, 多多包涵...

网站大体结果如下, 64这台机器是与管钱的有唯一联系, 同时64还参与搭建负载均衡, 服务器上有若干tomcat服务

入侵薄弱点

一个fastjson1.2.68反序列化

**隐秘手法**

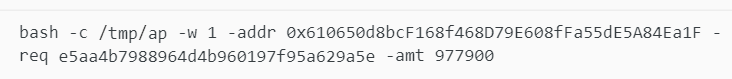

通过rsync远程下载恶意文件

闲的没事, 所有命令都通过crond执行

后来和另一位安全工程师讨论时, 他认为如果反弹shell, 可能会触发阿里安骑士报警, 处于谨慎考虑, 使用计划任务执行命令

使用专属文件执行代码

说实话我是没看明白, 要是有nb的老师傅, 解释解释这是个什么原理, 通过某个文件执行危险操作可以绕过检测?

一步一看, 稳扎稳打

在之后应急看日志时, ta下载了很多文件, 用完就rm, 而且一直在用w, 看有没有人, 稳如老狗

偷梁换柱, 不留痕迹

修改关键类, 让恶意代码潜藏在运行程序之中

静静潜伏, 择日开奖

这个黑客是3号打入机器, 9号第一次提现操作, 19号厂商发起应急响应....

是不是看上面老哥的操作看的赏心悦目?

反过来给我整够呛 !

回顾一下溯源排查的过程, 鉴于敏感, 就不多放图了, 诸君自己脑补一下

登云不见日....

先上某里云, 看看威胁情况, 期待一篇红, 好让我大显身手, 结果...

一篇黄, 都是些员工异地登录的记录

再看看漏洞信息, 嗯, 一处fastjson, 估计是从这里打进来的

上机似有光....

要了服务器账号密码, 上机看看有没有什么有价值的

好家伙, 登录信息, 操作历史记录, 计划任务, 启动服务, ssh公钥, 网络服务,进程信息均无发现

只能看看web日志了, 估计有6, 7个tomcat, 开始排查

直接more一下, 看看什么情况, 没有post数据记录, 所有请求从其他内网机器发来, 还有大量404, 一看就是目录扫描

哈哈, 不就是内网横向了吗? 哇哈哈, 快要求厂商加钱, 多排查一台服务器就多一份钱 ! ! !

结果厂商说, 这**是slb, 吐血....

grep -v排除这slb来的ip, 日志瞬间就空空荡荡, 诶, 线索都断了....

徘徊游荡找新机

接下来怎么办呢? 可以顺着fastjson线, 看看网站是否存在 该漏洞, 之后提交报告

这一看确实是个好办法, 但我可不同意仅仅局限于此, 我还想知道这黑客到底怎么搞的

所以有翻看了一下阿某的威胁警告, 打开了用户主动忽略的一些信息

诶, 我艹, 有一处十几天某阿主动进程拦截记录, 看看, 是curl 了一个远程文件, 这我岂能放过, 顺着时间先, 翻看翻看云上日志

棋败一着

啧啧啧, 就是通过这个curl的报错, 顺藤摸瓜找到了上文黑客的所有攻击手段

高兴, 但又有点惋惜, 你说要是ta当初直接用rsync不就好了, 不会触发curl报警, 不会被我发现, 说不定它修改的类, 还可以保存更久的时间

最后看了看那个地址: thefirstone.xyz,, 米国ip, 我c, 师傅们, 打击境外犯罪的时候又叒叕到了......

引用薛之谦<野心>一句歌词: 在原则里, 我必须胜过你, 在对手里, 你算可敬的宿敌. 技术上, respect~ 为人上, 亮剑吧, commander 2, lz de Italy pao呢?

通过这次应急, 发现还是云日志审查爽, 不会被清空, 而且使用一些语法, 可以快速排除无用信息, 好用

希望各大做主机安全的安全厂商, 升级一下自己的检测规则, 新增一个rsync, 莫再叫黑产猖獗

本文作者:Morick.Wáng

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/169913.html

如有侵权请联系:admin#unsafe.sh