0x00 背景

本文依然是团队大佬 非尘 学习逆向的学习笔记,这一系列都将以实验的方式进行知识点学习和总结,后续将持续更新,不喜勿喷~

本文及后续文章中使用到的靶场地址:

https://adworld.xctf.org.cn/task/task_list?type=mobile&number=6&grade=0

0x01 实验目的

Java层调用c层,从c层调用java层的普通字段和静态字段

0x02 实验步骤

1)定义被native修饰的普通字段和静态字段

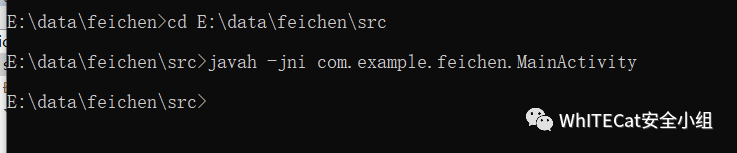

2)生成.h头文件(进入到src目录)

3)单独建立一个jni文件夹,在该目录下新建一个.c文件,并且补全代码(使用jni接口的时候可以到jni.h原版代码中查找)

4)保存,在cmd中执行ndk-build,加载so库

5)然后编译项目,打开apk

>>关于我们:

WhITECat安全小组隶属于起源实验室分支安全小组,主要致力于分享小组成员技术研究成果、最新的漏洞新闻、安全招聘以及其他安全相关内容。团队成员暂时由起源实验室核心成员、一线安全厂商、某研究院、漏洞盒TOP10白帽子等人员组成。

欢迎各位大佬关注^_^

本文作者:辞令_WhITECat

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/170877.html

文章来源: https://www.secpulse.com/archives/170877.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh