2021-12-15 11:56:48 Author: www.secpulse.com(查看原文) 阅读量:55 收藏

近日,Apache Log4j2远程代码执行高危漏洞(CVE-2021-44228)被曝光,各类攻击团伙乘虚而入,经深信服云端数据监测,已经出现团伙利用此漏洞发起勒索攻击。

12月13日,深信服终端安全团队和安服应急响应中心联合监测到一个名为Tellyouthepass的勒索病毒,该团伙已对双平台进行攻击。深信服捕获到大量Tellyouthepass勒索病毒拦截日志,如图所示。

重点关注!遭受Tellyouthepass勒索攻击均为某OA系统

仅在12月12日17:00-19:00、12月13日17:00-19:00时间段内,已有多个省份不同行业的用户数据遭到加密,且均为某OA系统。

(数据来源:深信服威胁情报团队)

该团伙主要利用漏洞公开到修复的时间差进行批量扫描攻击,由于漏洞已具有完整的POC,使其具有集成快、覆盖范围广、攻击时难以感知的特点。与常规的勒索病毒攻击相比,此类攻击的受影响较大的是存在漏洞的服务器,暂不具有内网自动横向的功能,但加密后数据无法直接解密,同样面临高额的勒索赎金。

-

云端监测

深信服安全专家通过云蜜罐和云端防护日志监测,Tellyouthepass勒索针对某OA系统和某开源项目使用log4j2的漏洞共发起上千次起攻击,且通过拦截日志发现同一时间出现大量Tellyouthepass勒索病毒拦截记录。

-

12月12日 18:07:21

终端日志排查,攻击者利用漏洞进行入侵;

终端日志

-

12月12日 18:08:25

EDR查杀日志排查,深信服EDR拦截阻断勒索病毒加密,并自动进行隔离;

EDR查杀日志

双平台病毒分析

Windows系统

针对捕获的勒索病毒样本,安全专家进行了深入分析,针对该团伙利用CVE-2021-44228进行批量攻击,执行命令后下载勒索病毒文件到C:\debug.exe并执行,病毒执行后与后台IP进行通信:

对主机磁盘进行扫描

对每个磁盘下的文件进行扫描

在每个目录下写入README.html文件

对文件进行加密。

释放勒索信内容如下

加密后的文件如下,会修改文件后缀为.locked

Linux系统

Linux系统的勒索病毒行为相似,在入侵后执行文件,与后台IP进行通信:

停止关键服务:

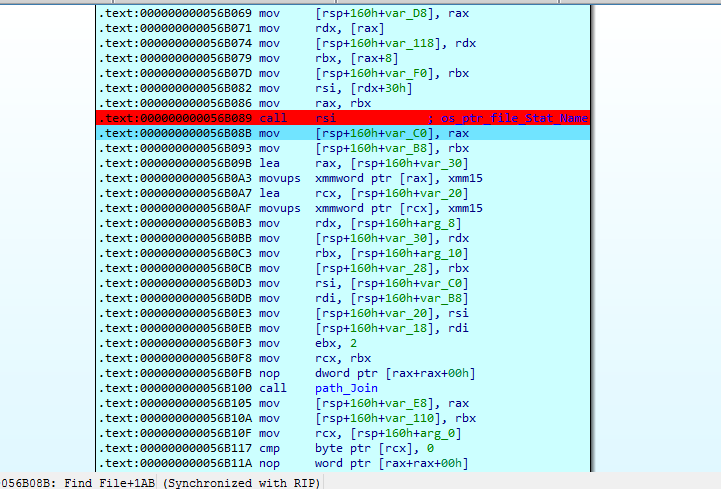

扫描linux文件路径:

写入勒索文本:

找到可加密的文件后通知加密协程:

勒索文本如下:

值得注意的是,Tellyouthepass勒索病毒已经不是第一次利用高危漏洞发起攻击,早在去年,其已利用永恒之蓝漏洞攻击多个组织单位。

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/171335.html

如有侵权请联系:admin#unsafe.sh