Confluence本地文件泄露漏洞

漏洞编号:(CVE-2019-3394)

Atlassian Confluence Server和Atlassian Data Center都是澳大利亚Atlassian公司的产品。Atlassian Confluence Server是一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi。Atlassian Data Center是一套数据中心系统。

Confluence Server和 Data Center在页面导出功能中存在本地文件泄露漏洞:具有“添加页面”空间权限的远程攻击者,能够读取<install-directory>/confluence/WEB-INF/目录下的任意文件。该目录可能包含用于与其他服务集成的配置文件,可能会泄漏认证凭据,例如LDAP认证凭据或其他敏感信息。

Confluence 6.1.0 <= version < 6.6.16

Confluence 6.7.0 <= version < 6.13.7

Confluence 6.14.0 <= version < 6.15.8

严重

Confluence Server和 Data Center在页面导出功能中存在本地文件泄露漏洞:具有“添加页面”空间权限的远程攻击者,能够读取<install-directory>/confluence/WEB-INF/目录下的任意文件。该目录可能包含用于与其他服务集成的配置文件,可能会泄漏认证凭据,例如LDAP认证凭据或其他敏感信息。

登录Confluence à 创建新的文章 à 插入文件和图片按钮

我们要插入一张链接以/packages开头的网络图片。然后发布文章

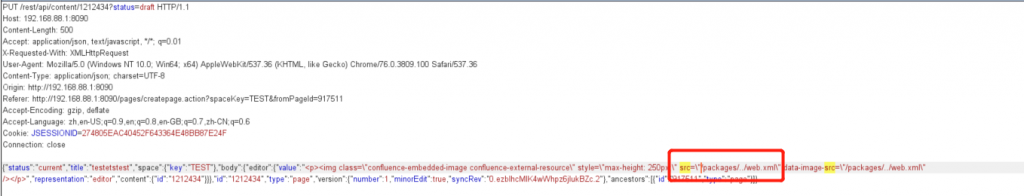

不能直接点击插入,否则payload就会自动拼接上网站地址,所以在保存的时候要使用抓包工具Burpsuite把自动拼接的网址去除。

去除网址效果

放包,发布之后可以看到图片链接成功的保存下来。

点击导出Word即可触发漏洞。成功读取到数据后保存在图片中,然后放到 Word 文件里面,由于Word文件已无法正常显示,所以使用 burp 来查看返回的数据。

成功的读取到/WEB-INF/web.xml的内容。

使用Confluence的用户可以利用以下补丁进行修复:

升级Confluence到已修复漏洞的更新版本:6.15.8 或 6.13.7 或 6.6.16:

https://www.atlassian.com/software/confluence/download

https://www.atlassian.com/software/confluence/download-archives

参考链接:

https://confluence.atlassian.com/doc/confluence-security-advisory-2019-08-28-976161720.html

关注我们 ,一起寻求合作吧

如有侵权请联系:admin#unsafe.sh