概述

近日,深信服安全团队全球独家追踪到GlobeImposter勒索病毒“十二主神”出现全新升级,我们将其命名为GlobeImposter勒索病毒“十二主神”2.0版本,截止目前国内已有多家企业遭到攻击,蒙受巨大损失!

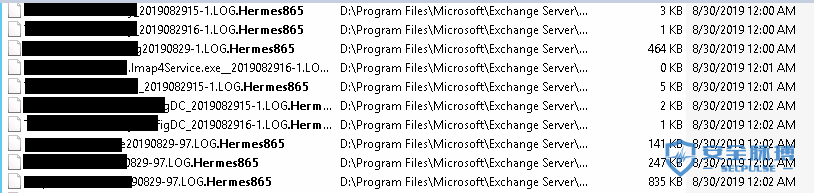

截止目前,已经出现了Hermes865、Hades865、Apollon865等加密后缀的变种。

此前,我们于今年7月率先披露了GlobeImposter勒索病毒“十二主神”变种,其加密后修改文件后缀为“希腊十二主神 + 666”,其后在两个月的时间内,1.0版本的“十二主神”已经逐步释放完毕,目前已给全国多个省份企业用户及政府医疗教育单位造成了很大冲击,变种包括Zeus666、Poseidon666、Apollo666、Artemis666、Ares666、Aphrodite666、Dionysus666、Persephone666、Hephaestus666、Hades666、Demeter666、Hera666。

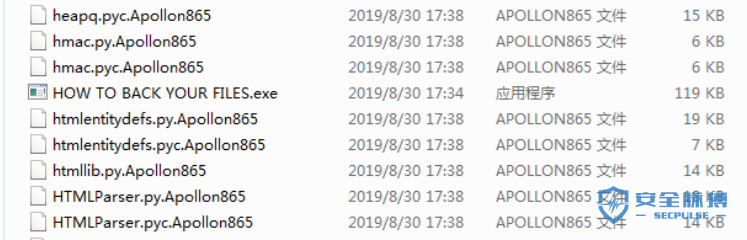

在1.0版本的“十二主神”仍然肆虐的情况下,GlobeImposter勒索病毒运营团伙研发出了“十二主神”2.0版本,不仅将加密后缀调整为“希腊十二主神 + 865”的形式(类似Hermes865、Hades865、Apollon865),更是明显针对中国大陆用户更新了具有中文说明的勒索信息界面,并且从原来的TXT文件升级成为EXE程序,添加到注册表自启动:

尽管做了一些改动,但其仍然沿用了与1.0版本相同的邮箱[email protected],再加上样本与1.0高度相似,由此判断2.0版本是同一个团伙所为:

另外我们发现,该勒索目前似乎也处于调试阶段,病毒加密后会在同目录下释放一个ids.txt,用于存放ID和打印错误信息:

详细分析

我们对捕获到的样本进行了详细技术分析,发现其与Globlemposter“十二主神”1.0版本在代码结构上高度相似。

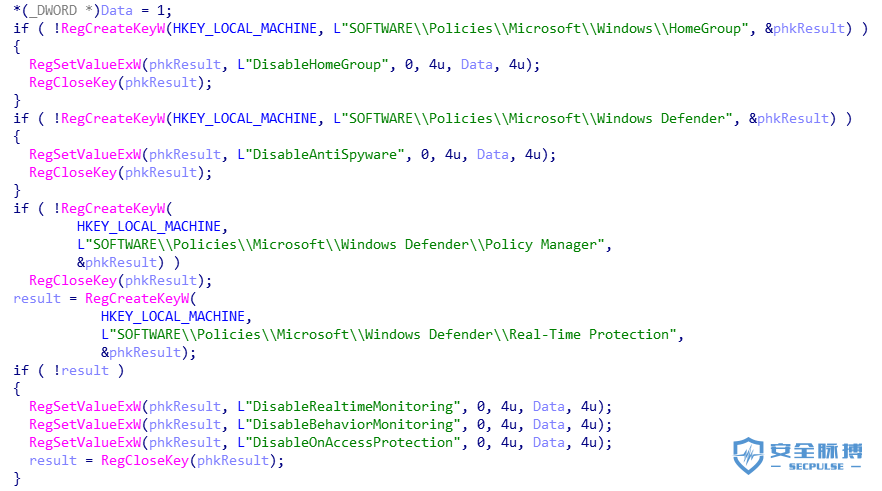

该病毒运行后首先会创建勒索信息文件“HOW TO BACK YOUR FILES.exe”到各个目录。然后,关闭家庭组,关闭Windows defender。

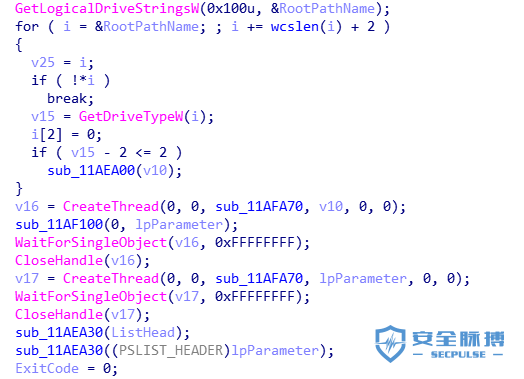

接着病毒会创建自启动项,并且命名为”WindowsUpdateCheck”,通过执行cmd命令删除磁盘卷影、停止数据库服务,遍历卷并将其挂载,遍历磁盘文件:

在病毒加密文件后,复制勒索信息文件到被加密的目录:

最后,病毒执行cmd命令删除远程桌面连接信息、清除系统日志,进行自删除处理。

病毒防御

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

如有侵权请联系:admin#unsafe.sh