您的安全设备是否有效防护了Log4j2漏洞的威胁?

日期:2021年12月21日 阅:203

应对此次的Log4j2漏洞,比较有经验的安全运营人员,会采用以下三个步骤:

第一步:在重要的网络边界上更新IPS、WAF等安全设备的防护规则,保证威胁无法突破边界;

第二步:排查受影响的资产,以及开展全面的漏洞扫描;

第三步:加固受影响的服务器,避免被攻陷。

- 安全新思考-应对Log4j2漏洞的困惑

执行完以上三个步骤,是否仍然有三个问题萦绕在您的耳边:纵深防御设备生效了吗?漏洞找全了吗?是不是已经被入侵了?

存在以上三个问题十分正常,因为边界防护的有效性非常重要,决定了安全防护水平的短板;另外由于log4j2广泛使用,受影响资产很难排查全面,漏洞验证的注入点也难以通过poc的方式远程发现,许多漏扫的扫描效果比较差;若排查整改不全面不及时,您的资产有可能已经被攻陷了,威胁已潜伏在内网。

- 安全新思路-Log4j2漏洞防护效果验证

非凡安全有效性验证平台(简称:OKcheck)可通过“纵深防御有效性验证、资产排查与漏洞利用验证、失陷验证”,高效解决以上三个问题。

纵深防御有效性验证

OKcheck可基于BAS(入侵与攻击模拟技术)开展实战检验,可快速评估防火墙、IPS、WAF、EDR等安全设备的防护效用。通过OKcheck,可快速搭建log4j2漏洞攻防情景,构造攻击向量以及攻防验证靶场,评估Lo4j2入侵威胁是否可穿越客户的IPS或者WAF的防御。

资产排查与漏洞利用验证

资产排查:把默认引入log4j2的应用、框架资产扫描出来,比如:apache solr、spring boot等应用,并标注资产标签“Log4j2组件应用”。

漏洞扫描:OKcheck集成了web扫描引擎,结合爬虫测绘能力,深入挖掘潜在的漏洞注入点,进行更加全面的漏洞扫描。此外,对于已明确漏洞注入点的应用(比如apache solr),采用单独的poc快速进行利用验证。

失陷验证

OKcheck集成了非凡幻影蜜罐优秀的欺骗诱捕能力,可快速在内网部署Log4j2漏洞蜜罐以及其它高交互蜜罐,诱捕已潜伏到内网的威胁。

- 安全新方案-非凡安全有效性验证平台(OKcheck)

产品简介

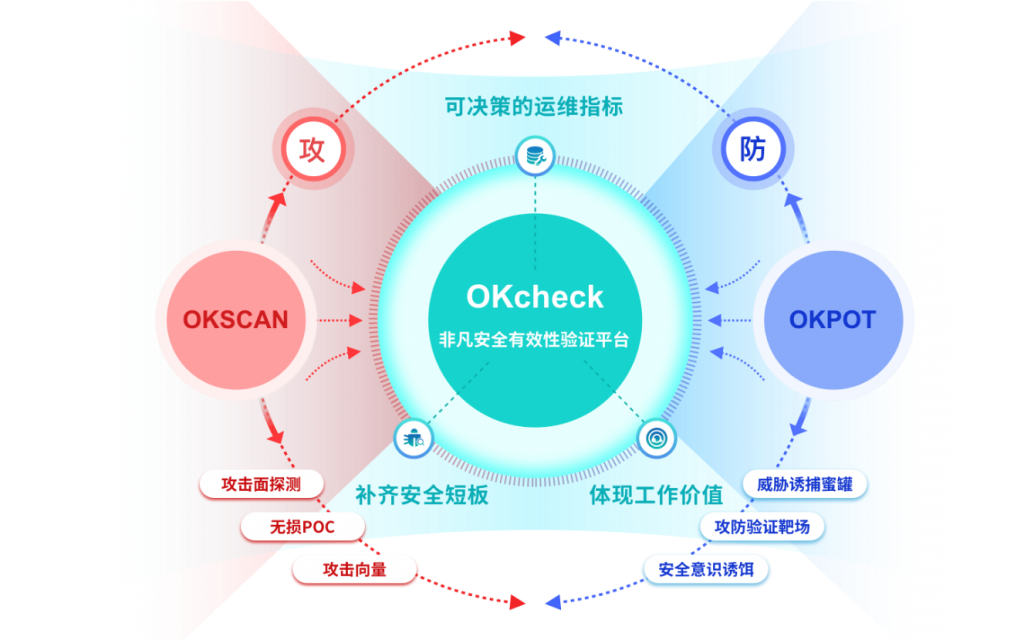

基于非凡产品的攻防能力,围绕实战化理念而研发,可常态化检验客户安全防护体系的有效性,输出可决策的安全运维指标,促进安全短板的补齐,体现与量化安全运营团队的工作价值

产品思路

Okcheck平台,从【人-威胁-资产-脆弱性】四个维度挖掘安全短板,检验员工安全意识、威胁防护效果、资产受攻击面、脆弱性可利用情况。

产品方案与价值

采用黑盒与白盒验证的方法,基于实际攻击路径,验证重点区域、边界的安全有效性,输出可决策的有效性验证结果,促进安全运营人员高效运维。

![]()

非凡安全

广州非凡信息安全技术有限公司(简称:非凡安全)是国家高新技术认定企业,成立于2015年12月,专注于【欺骗诱捕防御】和【资产风险监测】技术领域的安全产品研发,切实帮助客户解决与应对“攻防对抗、内网威胁、资产梳理与监测”等方面的安全需求。并从攻防对抗角度出发,推出了基于公司优势产品的saas服务方案,可为客户提供云蜜罐、云监测、攻击模拟(专家服务)等远程攻防对抗相关的服务。

如有侵权请联系:admin#unsafe.sh